QUE ES EL PHISHING

El phishing es un ataque informático de ingeniería social que usa medios de comunicación digitales, como el correo electrónico, para engañar y estafar a las personas. A través de técnicas de manipulación emocional genera confianza en las personas para poder robar su información y dinero.

OBJETIVO DEL PHISHING

El objetivo del phishing es engañar a las personas para obtener datos confidenciales, como contraseñas e información bancaria. Este cibercrimen se comete a través de correos falsos, mensajes o llamadas telefónicas. El estafador utiliza una identidad falsa para obtener los datos que necesita y cometer delitos como el robo de dinero en cuentas bancarias.

COMO RECONOCER UN ATAQUE DE PISHING

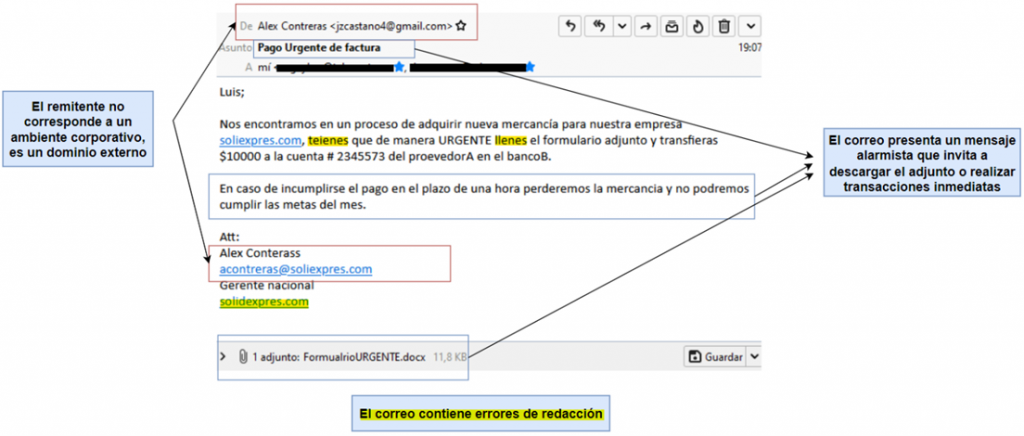

Las principales características que nos ayudarán a identificarlos y no caer en la trampa:

- Contacto inesperado: Los estafadores se ponen en contacto con sus víctimas de manera imprevista.

- Sentido de urgencia: Cuando alguien está intentando realizar un ataque de phishing, la posible víctima notará que el tono del mensaje es urgente, ofreciendo descuentos con tiempo limitado o pidiendo respuestas inmediatas para evitar bloqueos o cierres de cuentas bancarias, por ejemplo.

- Remitente desconocido: En el buzón de entrada se reciben mensajes de personas o dominios web desconocidos.

- Suplantación de identidad: Los hackers podrían suplantar la identidad de una empresa o persona conocida para la víctima, para inspirar confianza y acceder a información sensible.

- Links y archivos adjuntos: Muchas veces, los correos de phishing contienen links a otras páginas web o incluso, son enviados con archivos adjuntos para su descarga.

- Contenido extraño: Se puede reconocer un correo de phishing por las faltas ortográficas y redacción con errores gramaticales. También se suele ofrecer regalos o premios de concursos sin haber participado.

EJEMPLO DE PHISHING

CONSEJOS PARA PREVENIR SER VÍCTIMA UN ATAQUE DE PISHING

1. APRENDER A IDENTIFICAR CLARAMENTE LOS CORREOS ELECTRÓNICOS SOSPECHOSOS DE SER ‘PHISHING’

Existen algunos aspectos que inequívocamente, identifican este tipo de ataques a través de correo electrónico:

- Utilizan nombres y adoptan la imagen de empresas reales, sin embargo, están desactualizadas o contienen errores.

- Llevan como remitente el nombre de la empresa o el de un empleado real de la empresa, pero el correo tiene un dominio que no es de la empresa.

- Incluyen webs que visualmente son iguales a las de empresas reales, pero la URL tiene errores ortográficos.

- Incitan a brindar información o realizar acciones urgentes o transacciones bancarias inmediatas.

2. VERIFICAR LA FUENTE DE INFORMACIÓN DE LOS CORREOS ENTRANTES

Si el correo solicita acciones inmediatas que no son comunes, se debe validar con el supuesto remitente de forma presencial o mediante una vía confiable como llamada telefónica.

3. NUNCA INGRESAR EN LINKS INCLUIDOS EN CORREOS ELECTRÓNICOS SOSPECHOSOS

No hacer clic en los hipervínculos o enlaces que adjunten en el correo, ya que de forma oculta pueden dirigir a una web fraudulenta. Digitar directamente la dirección web en el navegador o utilizar marcadores/favoritos si para los sitios web visitados frecuentemente.

4. REFUERZA LA SEGURIDAD DEL ORDENADOR Y DISPOSITIVOS FINALES

El sentido común y la prudencia es tan indispensable como mantener los equipos protegidos con un buen antivirus que bloquee este tipo de ataques. Además, siempre tener actualizado el sistema operativo y los navegadores web.

5. INTRODUCIR DATOS CONFIDENCIALES ÚNICAMENTE EN WEBS SEGURAS

Las webs ‘seguras’ han de empezar por ‘https://’ y debe aparecer en el navegador el icono de un pequeño candado cerrado.

6. VERIFICAR DE QUE MANERA SE ENCUENTRA ESCRITO EL CORREO

El phishing no conoce fronteras y pueden llegar ataques en cualquier idioma. Por norma general están mal escritos o traducidos, así que este puede ser otro indicador de que algo no va bien.

7. NO SÓLO DE CORREOS ELECTRÓNICOS VIVE EL PHISHING

La mayor parte de ataques de phishing son por correo electrónico, sin embargo, pueden utilizar cualquier otro medio entre ellos las redes sociales tales como WhatsApp, Facebook, Instagram, etc.

8. ANTE LA MÍNIMA DUDA SER PRUDENTE Y NO ARRIESGARSE

La mejor forma de acertar siempre es rechazar de forma sistemática cualquier correo electrónico o comunicado que incida en que facilite datos confidenciales. Reportar este tipo de correos y llamar al equipo de HelpDesk o Seguridad, finalmente eliminar los correos maliciosos.

9. CAMBIAR PERIODICAMENTE LAS CLAVES

Es necesario cambiar con las claves de acceso al correo electrónico y otros aplicativos de manera periódica, es recomendable que se haga cada tres meses.

10. INFÓRMATE PERIÓDICAMENTE SOBRE LA EVOLUCIÓN DEL MALWARE

Conocer las formas más recientes de ataques y como protegerse de los mismo es parte fundamental de la ciberseguridad, para ellos es esencial informase por medios oficiales tales como https://csirt.telconet.net/, https://www.ecucert.gob.ec/alertas/, https://unaaldia.hispasec.com/, etc.

BUSINESS EMAIL COMPROMISE (BEC)

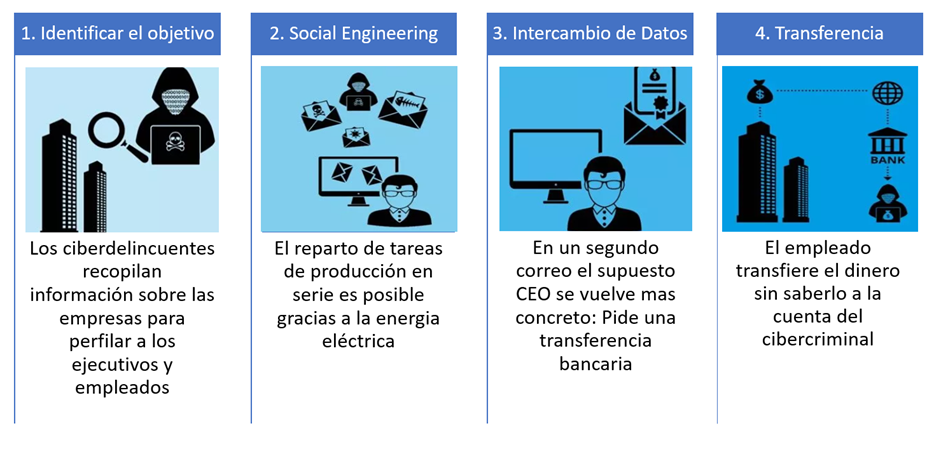

Business Email Compromise (BEC) se caracteriza por sus diferentes formas. Además de comprometer la cuenta de correo electrónico de un empleado, también se utilizan métodos como el spear phishing o el fraude del CEO, siendo este último el preferido por los delincuentes. Los atacantes utilizan esta estafa para obtener acceso a información confidencial de la compañía o dinero. A menudo se solicita muy altas cantidades de dinero a las empresas.

ETAPAS DE BUSSINESS EMAIL COMPROMISE

Las etapas del BEC consisten en 4 partes, las cuales se detallan en el siguiente gráfico:

RECOMENDACIONES

- Siempre convalidar por una vía confiable, diferente al email, con los colegas, jefaturas, gerencias antes de enviar dinero o información confidencial.

- Utilizar MFA (MultiFactor de Autenticación) en cuentas de email y aplicaciones.

- Cambiar periódicamente la contraseña de nuestras cuentas.

- Marcar los emails provenientes de dominios externos o sospechosos en el asunto. Por ejemplo, [EXTERNO]- Asunto, para futura revisión con el equipo de Seguridad o TI.

- Llevar adelante campañas de concienciación de seguridad, los cuales ayudarán al personal a tomar mejores decisiones sobre los emails recibidos.

- Estar atentos a la aparición de dominios similares a los dominios de la organización.

Para mas información

- https://www.avast.com/es-es/c-phishing

- https://www.hornetsecurity.com/es/knowledge-base/business-email-compromise-bec/?_adin=02021864894

- https://www.inforc.lat/post/man-in-the-email-su-personal-est%C3%A1-preparado-para-identificar-un-ataque-bec

- https://www.welivesecurity.com/la-es/2020/05/04/fraude-del-ceo-que-es-como-reconocer-esta-estafa/