Desde el 3 de febrero de 2023, miles de servidores que ejecutan versiones anteriores del hipervisor ESXi de VMware fueron atacados en una agresiva campaña de ransomware automatizada. Luego de que la Agencia de Seguridad de Infraestructura y Ciberseguridad de U.S. (CISA) lanzara un descifrador para recuperarse de los ataques del ransomware ESXiArgs, los actores de amenazas lanzan una versión actualizada que cifra más datos.

La nueva variante hace que los archivos de más de 128 MB tengan el 50% de sus datos encriptados, dificultando el proceso de recuperación. Otro de los cambios destacables de esta versión es la nueva nota de rescate sin direcciones BTC, los atacantes instan a las víctimas a contactarlos en Tox para obtener la información de la billetera.

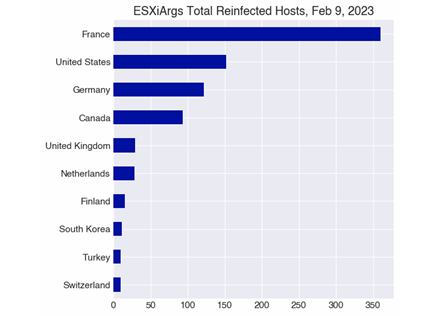

Hasta el 9 de febrero del 2023, se detectó más de 3800 host únicos comprometidos, de los cuales 1800 están en línea y se registraba poco más de 900 hosts que habían actualizado a la última variante del ransomware. La mayoría de las infecciones se encuentran en Francia, EE. UU., Alemania, Canadá, Reino Unido, Países Bajos, Finlandia, Turquía, Polonia y Taiwán.

En los últimos días, CVE-2021-21974, una vulnerabilidad en el servicio OpenSLP de VMWare ESXi se mencionó de manera destacada en las noticias en relación con una ola de ransomware que afecta a numerosas organizaciones. Actualmente se desconoce el vector de acceso inicial y es posible que sea alguna de las vulnerabilidades relacionadas con el servicio OpenSLP de ESXi.

Debido a esto, se piensa que los atacantes están aprovechando diversas vulnerabilidades conocidas en el servicio ESXi de OpenSLP para su beneficio, como:

- CVE-2021-21974: vulnerabilidad heap-overflow.

- CVE-2020-3992: vulnerabilidad use-after-free.

- CVE-2019-5544: vulnerabilidad heap-overwrite.

Por lo que se insta a los usuarios que actualicen inmediatamente a la última versión. Los ataques aún no se han atribuido a un actor o grupo de amenazas conocido.

La investigación de la compañía de ciberseguridad Rapid7, a fecha de 9 de febrero del 2023, descubrió que una cantidad significativa de servidores ESXi probablemente sigan siendo vulnerables. Estiman que hay al menos 18.581 servidores ESXi con acceso a Internet vulnerables a CVE-2021-21974.

Versiones afectadas

- Versiones de ESXi 7.x anteriores a ESXi70U1c-17325551

- Versiones de ESXi 6.7.x anteriores a ESXi670-202102401-SG

- Versiones de ESXi 6.5.x anteriores a ESXi650-202102101-SG

Workaround

- Como método de mitigación de los ataques recibidos los administradores de los servidores deben deshabilitar el servicio del protocolo de ubicación (SLP) puerto 427, en los hipervisores ESXi que aún no se hayan actualizado.

Recomendaciones

- Aplicar el último parche de seguridad tan pronto como sea posible.

- Realizar un escaneo en los sistemas que no hayan recibido el parche para buscar IOC.

Referencias

- https://www.rapid7.com/blog/post/2023/02/09/nearly-19-000-esxi-servers-still-vulnerable-to-cve-2021-21974/

- https://www.greynoise.io/blog/exploit-vector-analysis-of-emerging-esxiargs-ransomware

- https://intel471.com/blog/an-analysis-of-the-vmware-esxi-ransomware-blitz

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-21974

- https://www.cert.ssi.gouv.fr/alerte/CERTFR-2023-ALE-015/