El equipo de seguridad de Microsoft descubrió una nueva técnica de ataque que ilustra un enfoque innovador para el movimiento lateral desde una instancia de SQL Server hacia entornos de nube. Este hallazgo destaca la evolución de las amenazas de seguridad y alerta a las organizaciones sobre cómo los atacantes pueden aprovechar vulnerabilidades conocidas en entornos modernos de manera sofisticada.

El equipo de seguridad describe esta campaña como un cambio en las estrategias de ataque basadas en la nube, que difiere de las técnicas convencionales locales. En los entornos en la nube, el movimiento lateral implica explotar identidades de nube vinculadas a recursos, como Azure y otros servicios en la nube que utilizan identidades administradas para este propósito. Sin embargo, estas identidades administradas, a pesar de su utilidad, pueden convertirse en vectores de ataque si no se protegen adecuadamente.

Detalles del incidente

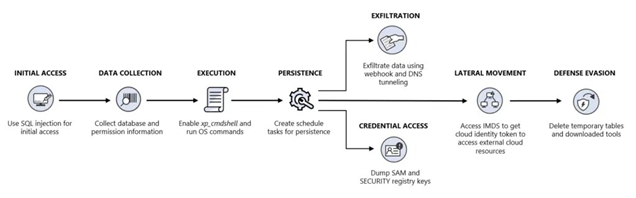

La campaña de los atacantes comenzó explotando una vulnerabilidad de inyección SQL en una aplicación, lo que les otorgó acceso y permisos elevados en una instancia de Microsoft SQL Server alojada en una máquina virtual de Azure. Aunque las inyecciones SQL no son nuevas, el intento posterior de moverse lateralmente a través de la identidad en la nube del servidor representa una novedad.

Los atacantes iniciaron el ataque con una inyección SQL exitosa, obteniendo acceso y recopilando datos sobre la configuración del host, bases de datos y red. Utilizaron comandos SQL para activar xp_cmdshell y ejecutar comandos del sistema operativo, obteniendo un control similar al de un shell en el host. Descargaron y ejecutaron scripts de PowerShell, además de intentar obtener credenciales desechando claves de registro SAM y SECURITY.

Para la exfiltración de datos, los atacantes utilizaron el servicio público «webhook.site» para enviar tráfico saliente de manera discreta. También intentaron aprovechar la identidad en la nube de la instancia de SQL Server, accediendo al servicio de metadatos IMDS para obtener el token de identidad.

El sistema de alerta de Microsoft Defender para SQL detectó múltiples alarmas, lo que permitió a Microsoft profundizar en la técnica de movimiento lateral en la nube. Aunque parece que los atacantes no lograron sus objetivos finales, es esencial que los profesionales reconozcan la naturaleza inusual de esta amenaza.

Mitigación

Tomar medidas para mitigar y responder a estas vulnerabilidades puede disminuir la exposición de SQL Server a posibles ataques. Una de las reglas de evaluación de vulnerabilidades en SQL implica verificar si xp_cmdshell está habilitado, lo que permite identificar instancias de bases de datos donde esta configuración está activa. También es recomendable seguir las mejores prácticas de seguridad para identidades administradas a fin de prevenir el movimiento lateral en la nube.

Al implementar estas medidas de seguridad y seguir el principio de otorgar los permisos mínimos necesarios a las identidades administradas, las organizaciones pueden reducir la exposición de estas identidades a posibles ataques.

Conclusiones

En resumen, el ataque evidencia el intento de usar identidades de la nube en una instancia de SQL Server para el movimiento lateral, una técnica nueva en SQL Server aunque familiar en otros servicios en la nube. La falta de protección de estas identidades en la nube puede exponer instancias de SQL Server y recursos en la nube a riesgos similares. Con la creciente adopción de tecnología en la nube, los atacantes están aplicando tácticas conocidas en nuevos entornos, subrayando la necesidad de defensas sólidas.

Además, destaca la importancia de prácticas de privilegios mínimos para evitar abusos de privilegios en procesos y conexiones de bases de datos. Es crucial mantener aplicaciones actualizadas y otorgar permisos necesarios para proteger instancias de SQL Server y otros recursos en la nube.

Referencias

Para mayor información sobre el incidente descrito, consultar los siguientes enlaces:

- https://www.microsoft.com/en-us/security/blog/2023/10/03/defending-new-vectors-threat-actors-attempt-sql-server-to-cloud-lateral-movement/

- https://securityonline.info/microsoft-alerts-of-novel-sql-server-based-lateral-cloud-movement/

- https://thehackernews.com/2023/10/microsoft-warns-of-cyber-attacks.html