LockBit es una familia de ransomware que ha evolucionado significativamente, y su primer hallazgo fue en el 2019 conocido anteriormente como “ABCD”. Su método de propagación se da generalmente por campañas de phishing o explotación de vulnerabilidades, con una alta incidencia, pues diariamente compromete a miles de víctimas en el mundo. Ataca distintas extensiones, como img, iso, exe, y entre otros, además, su código fuente fue entregado a libre disposición en Github, lo cual permitió que otros ciberdelincuentes lo pudieran utilizar y modificar creando nuevas cepas de malware.

Entre los CVE más representativos y vinculados a este malware destacan: ProxyShell (CVE-2021-34473, CVE-2021-34523, CVE-2021-31207), PaperCut (CVE-2023-27350), BlueKeep (CVE-2019-0708), Apache Log4j (CVE-2021-44228) y Citrix Bleed (CVE-2023-4966).

LockBit: Entendiendo su Mecanismo de Acción

Se infiltra en los sistemas a través de vectores de ataque comunes como phishing, explotación de vulnerabilidades no parcheadas y credenciales robadas.

En muchos casos, el ataque comienza con un correo electrónico engañoso que induce al usuario a hacer clic en un enlace malicioso o descargar un archivo adjunto infectado. Una vez que el Ransomware gana acceso al sistema ejecuta las siguientes acciones:

Establecimiento y Reconocimiento.

Encriptación y Reconocimiento

Técnicas de Evasión y Propagación

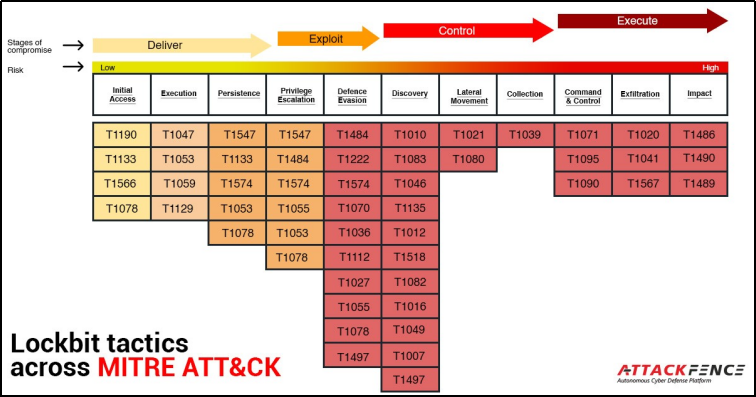

MITRE ATT&CK Tácticas y técnicas

Threat Hunting

New Jersey’s Cybersecurity and Communications Integration Cell (NJCCIC) informó que, desde abril 2024, los actores de amenazas utilizaron la botnet “Phorpiex” para enviar millones de correos electrónicos de phishing como parte de una campaña de ransomware LockBit Black o también conocido como LockBit 3.0.

Indicadores de compromiso

| IOC | Description | First Seen |

| Jenny Green <Jenny@gsd[.]com> | Sender address | 2023-2024 |

| Jenny Brown <JennyBrown3422@gmail[.]com> | Sender address | 2024-04-29 |

| Photo of you??? | Subject | 2024-04-29 |

| Your Document | Subject | 2023- 2024 |

| 01cd4320fa28bc47325ccbbce573ed5c5356008ab0dd1f450017e042cb631239 | SHA256 Document.doc.scr | 2024-04-29 |

| 7bf7dfc7534aec7b5ca71d147205d2b8a3ce113e5254bb342d9f9b69828cf8ee | SHA256 Document.zip | 2024-04-29 |

| ddbc4908272a1d0f339b58627a6795a7daff257470741474cc9203b9a9a56cd6 | SHA256 Document.doc.scr | 2024-04-29 |

| 6de82310a1fa8ad70d37304df3002d25552db7c2e077331bf468dc32b01ac133 | SHA256 Document.zip | 2024-04-24 |

| 86e17aa882c690ede284f3e445439dfe589d8f36e31cbc09d102305499d5c498 | SHA256 Document.doc.scr | 2024-04-24 |

| 13916d6b1fddb42f3146b641d37f3a69b491f183146e310aa972dd469e3417bf | SHA256 Document.zip | 2024-04-24 |

| 062683257386c9e41a1cd1493f029d817445c37f7c65386d54122fa466419ce1 | SHA256 Document.doc.scr | 2024-04-25 |

| 1ecea8b0bc92378bf2bdd1c14ae1628c573569419b91cc34504d2c3f8bb9f8b2 | SHA256 Document.doc.scr | 2024-04-25 |

| dec445c2434579d456ac0ae1468a60f1bad9f5de6c72b88e52c28f88e6a4f6d0 | SHA256 Document.doc.scr | 2024-04-25 |

| 263a597dc2155f65423edcee57ac56eb7229bdf56109915f7cb52c8120d03efb | SHA256 PIC0502024.jpg.scr | 2024-04-29 |

| a18a6bacc0d8b1dd4544cdf1e178a98a36b575b5be8b307c27c65455b1307616 | SHA256 lbb.exe | 2024-04-29 |

| 0cc54ffd005b4d3d048e72f6d66bcc1ac5a7a511ab9ecf59dc1d2ece72c69e85 | SHA256 Document.doc.scr | 2024-04-29 |

| f2198deecddd5ae56620b594b6b20bf8a20f9c983d4c60144bc6007a53087ce4 | SHA256 Document.doc.scr | 2024-04-26 |

| 874d3f892c299a623746d6b0669298375af4bd0ea02f52ac424c579e57ab48fd | SHA256 Document.zip | 2024-04-26 |

| 185.215.113[.]66 | Payload Delivery IP | 2023-2024 |

| 193.233.132[.]177 | Payload Delivery IP | 2024-04-29 |

| 263a597dc2155f6544edcee57ac56eb7229bdf56109919f7cb52c8120d03efb | SHA256 PIC0502024.jpg.scr | 2024-04-29 |

| a18a6bacc0d8b1dd4544cdf1e178a98a36ab575b5be8b07c27c65455b1307616 | SHA256 lbb.exe | 2024-04-29 |

| 0cc54ffd005b4d3d048e72f6d66bcc1ac5a7a511ab9ecf59dc1d2d2ece62e85 | SHA256 Documento.doc.scr | 2024-04-29 |

| f2198deecddd5ae56620b594b6b6b20b8b8a20c9c983d4c60144bc60073087ce4 | SHA256 Documento.doc.scr | 2024-04-26 |

| 874d3f892c29999a623746d6b6b6b69298375af4bd0ea02f52ac4c579e57ab48fd | SHA256 Documento.zip | 2024-04-26 |

| 185.215.113[.]66 | De entrega de carga útil IP | 2023-2024 |

| 193.233.132[.]177 | De entrega de carga útil IP | 2024-04-29 |

Recomendaciones

Limite estrictamente el uso de RDP y otros servicios de escritorio remotos.

Mantener una segmentación de red interna para prevenir la propagación de un malware que logre entrar a una parte de sus sistemas.

Actualize Windows PowerShell o PowerShell Core a la ultima version.

Agregar los respectivos IOCs en sus herramientas de seguridad perimetral o de punto final.

Mantenga todos los sistemas operativos, software y firmware actualizados

Capacitar al personal para identificar correos electrónicos de phishing y otras tácticas de ingeniería social, promoviendo la conciencia de ciberseguridad.

Referencias

- https://attack.mitre.org/groups/G1020/

- https://www.incibe.es/incibe-cert/blog/lockbit-acciones-de-respuesta-y-recuperacion

- https://www.manageengine.com/log-management/cyber-security/lockbit-ransomware.html

- https://www.proofpoint.com/us/blog/threat-insight/security-brief-millions-messages-distribute-lockbit-black-ransomware