CVE-2023-52424 Esta vulnerabilidad explota un fallo de diseño en el estándar WiFi, permitiendo a los atacantes engañar a los clientes WiFi en cualquier sistema operativo para que se conecte a una red no confiable.

El problema radica en que el estándar IEEE 802.11 no siempre requiere que el identificador de conjunto de servicios (SSID) de una red sea autenticado cuando un cliente establece una conexión con ella.

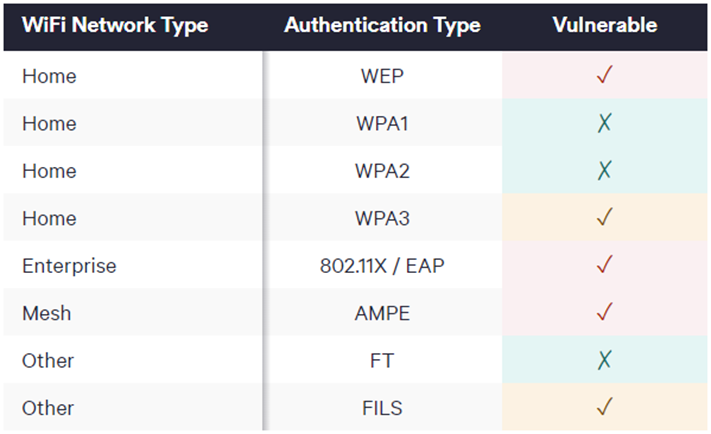

Tipos de redes Wifi en riesgo

Una marca naranja significa que el protocolo de autenticación es vulnerable bajo ciertas condiciones.

Cómo se puede explotar esta nueva vulnerabilidad

El ataque de “SSID Confusion” implica en realizar un ataque “man-in-the-middle” (MitM) para falsificar el SSID de una red de confianza con el fin de engañar a las víctimas para que se conecten a una red WiFi maliciosa explotando fallas en la forma en que los dispositivos WiFi validan el nombre de la red (SSID) durante la configuración de la conexión.

Una vez conectado a la red WiFi maliciosa hace que sea más fácil ejecutar otros ataques, tales como engañar a la víctima para que instale malware, o simplemente husmear su tráfico de internet.

Para que el ataque de “SSID Confusion” tenga éxito se debe cumplir las siguientes condiciones:

- La víctima se conecte a una red de confianza.

- Exista una segunda red disponible con las mismas credenciales de autenticación que la primera.

- El atacante este dentro del alcance para realizar un ataque “man-in-the-middle” (MitM) entre la víctima y la red de confianza.

Versiones afectadas:

El ataque de confusión SSID afecta a todos aquellos dispositivos y sistemas que emplean el estándar WiFi IEEE 802.11

Recomendaciones:

Hay tres defensas potenciales, que requieren cambios a nivel del propio protocolo WiFi, de los clientes y del comportamiento del usuario.

- Actualizar el estándar WiFi 802.11 para exigir la autenticación del SSID al conectarse a una red protegida.

- Actualizar a WiFi 7, que fue lanzado en enero de 2024 pero que llevará muchos años antes de la adopción generalizada, ya que exige la compatibilidad con “Beacon Protection”.

- Evitar la reutilización de credenciales entre SSID.

Referencias: