Investigadores de École Polytechnique Fédérale de Lausanne (EPFL) revelaron una vulnerabilidad de seguridad en Bluetooth, identificada con el ID VU#647177, que podría permitir a un atacante falsificar un dispositivo emparejado de forma remota, exponiendo más de mil millones de dispositivos modernos a los piratas informáticos.

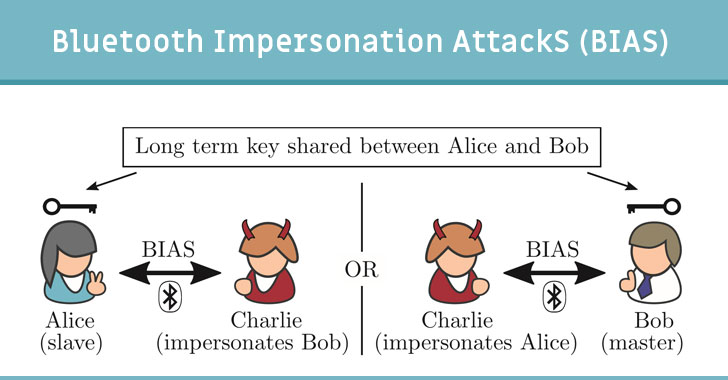

Los ataques, denominados ataques de suplantación de identidad Bluetooth o BIAS, se refieren a Bluetooth Classic, que admite velocidad básica (BR) y velocidad de datos mejorada (EDR) para la transferencia inalámbrica de datos entre dispositivos.

«La especificación Bluetooth contiene vulnerabilidades que permiten realizar ataques de suplantación durante el establecimiento de una conexión segura. Tales vulnerabilidades incluyen la falta de autenticación mutua obligatoria, el cambio de roles excesivamente permisivo y procedimiento de autenticación de muy bajo nivel», señalaron los investigadores.

Dado el impacto generalizado de la vulnerabilidad, los investigadores en diciembre de 2019, divulgaron responsablemente los hallazgos al Grupo de Interés Especial Bluetooth (SIG), la organización que supervisa el desarrollo de los estándares de Bluetooth.

El Grupo Bluetooth SIG reconoció la falla y agregó que ha realizado cambios para resolver la vulnerabilidad. «Estos cambios se introducirán en una futura revisión de especificaciones», dijo SIG.

El ataque BIAS

Para que BIAS tenga éxito, un dispositivo atacante debería estar dentro del alcance inalámbrico de un dispositivo Bluetooth vulnerable que haya establecido previamente una conexión BR / EDR con otro dispositivo Bluetooth cuya dirección sea conocida por el atacante.

La falla proviene de cómo dos dispositivos previamente emparejados manejan la clave a largo plazo, también conocida como clave de enlace, que se usa para autenticar mutuamente los dispositivos y activar una conexión segura entre ellos. La clave de enlace también garantiza que los usuarios no tengan que emparejar sus dispositivos cada vez que se produce una transferencia de datos entre, por ejemplo, un auricular inalámbrico y un teléfono, o entre dos computadoras portátiles.

El atacante, entonces, puede explotar el error para solicitar una conexión a un dispositivo vulnerable falsificando la dirección Bluetooth del otro extremo, y viceversa, falsificando así la identidad y obteniendo acceso completo a otro dispositivo sin poseer la clave de emparejamiento a largo plazo que se utiliza para establecer una conexión. Es decir, el atacante puede hacerse pasar por la dirección de un dispositivo previamente emparejado con el dispositivo objetivo.

Dispositivos afectados

Los dispositivos que no hayan sido actualizados desde diciembre 2019 son vulnerables.

Los investigadores dijeron que probaron el ataque contra hasta 30 dispositivos, incluidos teléfonos inteligentes, tabletas, computadoras portátiles, auriculares y computadoras de una sola placa como Raspberry Pi. Se encontró que todos los dispositivos eran vulnerables a los ataques BIAS.

Bluetooth SIG indicó que está actualizando la Especificación Core de Bluetooth para «evitar una degradación de las conexiones seguras al cifrado heredado», lo que permite al atacante iniciar «un cambio de rol maestro-esclavo para colocarse en el rol maestro y convertirse en el iniciador de autenticación».

Se recomienda a los proveedores de hosts y controladores de Bluetooth consultar la declaración de Bluetooth SIG para obtener orientación sobre la actualización de sus productos. Los proveedores intermedios deben consultar a sus proveedores para obtener actualizaciones.

Se recomienda a los usuarios de Bluetooth que instalen las últimas actualizaciones de los fabricantes de dispositivos y sistemas operativos.

Referencias:

- https://thehackernews.com/2020/05/hacking-bluetooth-vulnerability.html

- https://www.kb.cert.org/vuls/id/647177/

- https://www.bluetooth.com/learn-about-bluetooth/bluetooth-technology/bluetooth-security/bias-vulnerability/