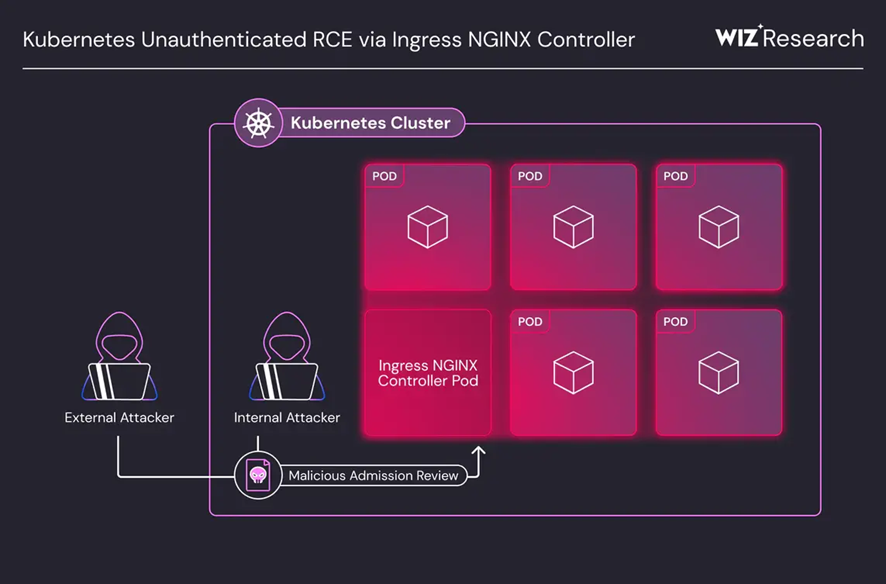

Se han identificado múltiples vulnerabilidades críticas en el controlador Ingress-NGINX de Kubernetes, un componente clave utilizado para gestionar el enrutamiento de solicitudes HTTP y HTTPS a servicios internos. Estas fallas podrían permitir a atacantes no autenticados ejecutar código remoto y comprometer completamente los clústeres afectados.

- CVE-2025-1974 (CVSS: 9.8): Permite la inyección de configuraciones arbitrarias en NGINX a través del controlador de admisión, facilitando la ejecución de código remoto y potencialmente otorgando acceso no autorizado a información almacenada en el clúster.

- CVE-2025-1097 (CVSS: 8.8): Esta vulnerabilidad permite a un atacante realizar una omisión de autenticación explotando una mala configuración en las reglas de validación del controlador, lo que podría permitir acceso no autorizado a servicios internos.

- CVE-2025-1098 (CVSS: 8.8): Se ha identificado una vulnerabilidad en el proceso de validación de peticiones del controlador que podría permitir a un atacante inyectar configuraciones maliciosas, alterando el comportamiento del enrutamiento del tráfico dentro del clúster Kubernetes.

- CVE-2025-24514 (CVSS: 8.8): Esta vulnerabilidad afecta a la validación de certificados TLS, lo que podría permitir a un atacante realizar ataques de intermediario (MITM) y comprometer la integridad de las comunicaciones.

- CVE-2025-24513 (CVSS: 4.8): Un problema en el procesamiento de encabezados HTTP en el controlador Ingress NGINX podría ser explotado por atacantes remotos para provocar denegación de servicio o ejecución de código en ciertos escenarios.

Productos y versiones afectadas

- Ingress NGINX Controller versiones anteriores a 1.12.1 y 1.11.5

Solución:

- Actualizar a las versiones 1.12.1 o 1.11.5 o superior.

Recomendaciones:

- Restringir el acceso al webhook de admisión mediante el uso de políticas de red adecuadas.

- Deshabilitar temporalmente el controlador de admisión si la actualización inmediata no es posible.

- Implementar monitoreo y alertas para detectar configuraciones de ingreso sospechosas o no autorizadas.

- Aplicar reglas de validación más estrictas para prevenir ataques de inyección de configuración.

- Asegurar que las conexiones TLS sean verificadas correctamente para evitar ataques MITM.

Referencias: