MediaTags: Un plugin de WordPress vulnerable a ataques XSS

El día 25 de octubre de 2021, se ha hecho público un exploit para realizar un Stored Cross-Site Scripting (Stored XSS). Este exploit no tiene un CVE asociado, sin embargo, este tipo de ataques también conocido como XSS Type-2 está asociado al CWE-79.

Este tipo de ataques consta en depositar un payload en el database de un website para escalar privilegios de forma no autorizada o para robar información sensible almacenada en el sitio web.

Una vez que el payload ha sido instalado con éxito se pueden realizar operaciones no autorizadas o realizar el robo de datos sensibles.

La vulnerabilidad es explotada al navegar en el plugin y usar la siguiente opción: Add Table. El payload se debe agregar en el «Media Tag Label Fields» e ingresar la data en el campo «user input».

El payload está desarrollado con JavaScript.

Al estar alojado el payload en el database de manera exitosa, cada que un usuario realice una funcionalidad que se ejecute al mismo tiempo que el payload en JavaScript se tendrá un pop-up y la explotación comienza.

No existe una remediación por ahora para esta vulnerabilidad.

Cabe destacar que no está disponible la descarga del plugin en estos momentos.

Recomendaciones:

- Desinstalar el plugin en caso de estarlo utilizando, hasta que exista una versión que parcheé esta vulnerabilidad

- Se puede utilizar un reemplazo como Media Library Folders que permite etiquetar imágenes y organizar los archivos multimedia de una mejor forma.

Para más información puede visitar los siguientes links:

Tres vulnerabilidades zero-day en productos Apple

Apple ha parchado tres vulnerabilidades de día cero detectadas en actualizaciones de iOS y macOS, las cuales están siendo explotadas activamente para comprometer equipos Mac, iPhone, iPad y iPod.

CVE-2021-30869

Vulnerabilidad del kernel XNU, se debe a un problema de confusión de tipos. Una app creada con fines malintencionados podía ejecutar código arbitrario con privilegios del kernel.

- Puntuación CVSS: 9.3/10.

- Productos afectados afectados: Macs con macOS Catalina.

CVE-2021-30858

Se debe a un problema con la gestión de la memoria. Un atacante remoto podría provocar la ejecución de código arbitrario.

- Puntuación CVSS: 6.8/10.

- Productos afectados afectados: iPhone 6s y posteriores, iPad Pro (todos los modelos), iPad Air 2 y posteriores, iPad de quinta generación y posteriores, iPad mini 4 y posteriores y iPod touch (séptima generación).

CVE-2021-30860

Se debe a un desbordamiento de enteros. Un atacante podría procesar un PDF creado con fines malintencionados que puede provocar la ejecución de código arbitrario.

- Puntuación CVSS: 6.8/10.

- Productos afectados afectados: iPhone 6s y posteriores, iPad Pro (todos los modelos), iPad Air 2 y posteriores, iPad de quinta generación y posteriores, iPad mini 4 y posteriores y iPod touch (séptima generación).

Recomendaciones:

Apple recomienda realizar las siguientes actualizaciones para la vulnerabilidades mencionadas anteriormente:

Para mayor información:

¡Múltiples vulnerabilidades en distintas versiones de Drupal!

El día 15 de septiembre del 2021, Drupal desveló que existen 5 nuevas vulnerabilidades que afectaban a las versiones 8.9, 9.1 y 9.2 del famoso CMS open-source.

A continuación, se detallan las vulnerabilidades detectadas.

| Identificador de vulnerabilidad | CWE | Descripción | Módulo afectado |

| CVE-2020-13673 | 352 | En virtud de una validación deficiente de las solicitudes HTTP que se originan en el módulo Core Media de Drupal un atacante remoto puede realizar un cross-site request forgery attack. El atacante, sin usar exploit alguno, puede engañar a un usuario y de esta manera llevarlo a que realice acciones arbitrarias en una página web especialmente diseñada para simular la original. | Core Media |

| CVE-2020-13674 | 352 | A causa de esta vulnerabilidad un atacante remoto puede efectuar un cross-site request forgery attacks. En Drupal existe una validación deficiente de las solicitudes HTTP que se originan en el módulo QuickEdit. Un atacante de manera remota puede engañar a un usuario y persuadirla de visitar una página web especialmente diseñada para realizar acciones arbitrarias haciéndose pasar por él. Este ataque puede ser efectuado por un atacante no autenticado en el sitio y sin la necesidad de usar un exploit. | QuickEdit |

| CVE-2020-13675 | 284 | Debido a esta vulnerabilidad un usuario remoto puede ganar acceso a funcionalidades restringidas. La presencia de esta vulnerabilidad es debido a una restricción no apropiada del acceso al JSON:API y a los módulos REST/File mientras se realiza la validación de los archivos subidos. El usuario remoto puede realizar un bypass al proceso de validación de archivos, todo esto puede ser realizado sin un exploit. | REST/File |

| CVE-2020-13676 | 284 | Esta vulnerabilidad permite a un usuario remoto ganar acceso a información sensible. La precitada vulnerabilidad existe debido a una problemas con las restricciones de acceso con el módulo QuickEdit. Un usuario remoto puede realizar un bypass a las restricciones de seguridad implementadas y leer ciertos datos sensibles almacenados en el website. Esta vulnerabilidad no necesita de un exploit. | QuickEdit |

| CVE-2020-13677 | 284 | La presente vulnerabilidad permitía que un usuario remoto gane accesos no autorizados. Esta vulnerabilidad existe debido a una mala configuración en las restricciones de acceso al módulo JSON:API. Un usuario remoto puede hacer un bypass a las restricciones de seguridad y ganar acceso no autorizado a la aplicación. Cabe destacar que no hay un exploit para esta vulnerabilidad. | JSON:API |

Recomendaciones

Se recomienda actualizar Drupal a las últimas versiones disponibles, listadas aquí:

- Si se encuentra usando Drupal 9.2, actualizar a la versión 9.2.6.

- Si se encuentra usando Drupal 9.1, actualizar a la versión 9.1.13.

- Si se encuentra usando Drupal 8.9, actualizar a la versión 8.9.19.

Notas importantes

Las versiones Drupal 7 no se ven afectadas. Las versiones de Drupal 8 previas a la 8.9.x y las versiones de Drupal 9 previas a la 9.1.X no reciben más actualizaciones de seguridad, recomendamos actualizar a las versionas mencionadas en el apartado ¿cuál es la solución?.

Para más información puede consultar los siguientes links:

Múltiples vulnerabilidades en productos Cisco

Cisco ha publicado un total de 15 boletines de seguridad para solucionar 16 vulnerabilidades en varios de sus productos.

Vulnerabilidad con severidad crítica:

- CVE-2021-1577: Posee una valoración CVSS de 9.1/10. Se debe a un inadecuado control de acceso en la API de Cisco Application Policy Infrastructure Controller (APIC) y Cisco Cloud Application Policy Infrastructure Controller (Cloud APIC). Un atacante remoto no autenticado podría cargar un archivo en un dispositivo afectado y lograr acceso de lectura y escritura a archivos arbitrarios del sistema. Esta vulnerabilidad afecta a Cisco APIC y Cisco Cloud APIC.

Vulnerabilidades con severidad alta:

- CVE-2021-1578: Posee una valoración CVSS de 8.8/10. Se debe a una configuración predeterminada de política incorrecta en la API de APIC y Cloud APIC, permite la elevación de privilegios a Administrador en un dispositivo afectado mediante el uso de una credencial sin privilegios para Cisco ACI Multi-Site Orchestrator (MSO) para enviar una solicitud específica a la API. Esta vulnerabilidad afecta a los dispositivos Cisco APIC o Cisco Cloud APIC si ejecutan una versión de software vulnerable y se cumplen las siguientes condiciones

- El dispositivo es administrado por Cisco ACI MSO.

- Cisco ACI MSO es de la versión 3.0 (2d) a la versión 3.1 (1i).

- Cisco ACI MSO está instalado en un motor de servicios de aplicaciones de Cisco.

- CVE-2021-1579: Posee una valoración CVSS de 8.1/10. Se debe a un control de acceso basado en roles (RBAC) insuficiente en la API de APIC y Cloud APIC, podría permitir a un atacante remoto autenticado con credenciales de administrador con permisos de solo lectura elevar privilegios a administrador con permisos de escritura en el sistema afectado. Esta vulnerabilidad afecta a los dispositivos Cisco APIC y Cisco Cloud APIC si tienen aplicaciones instaladas y habilitadas con privilegios de escritura de administrador.

- CVE-2021-1586: Posee una valoración CVSS de 8.6/10. Se debe a un problema en las configuraciones de red Multi-Pod o Multi-Site para switches Cisco Nexus de la serie 9000 en modo Application Centric Infrastructure (ACI) al no filtrar adecuadamente el tráfico TCP enviado a un puerto específico. Podría permitir que un atacante remoto no autenticado causase el reinicio del dispositivo, generando una condición de denegación de servicio (DoS). Esta vulnerabilidad afecta a los conmutadores de estructura Cisco Nexus de la serie 9000 en modo ACI si tienen varios pod o varios sitios configurados y tienen una dirección IP configurada en la spine layer Inter-Pod Network (IPN) or Inter-Site Network (ISN) interface.

- CVE-2021-1587: Posee una valoración CVSS de 8.6/10. Vulnerabilidad en la función de operación, administración y mantenimiento de VXLAN en el software Cisco NX-OS, debido al manejo inadecuado de determinados paquetes, que podría causar una denegación de servicio por parte de un atacante remoto no autenticado. Esta vulnerabilidad afecta a los siguientes productos de Cisco si ejecutan una versión vulnerable del software Cisco NX-OS, tienen habilitada la función NGOAM y están configurados con un par de canal de puerto virtual (vPC):

- Switches de la serie Nexus 3000Switches

- Nexus de la serie 9000 en modo NX-OS independiente

- CVE-2021-1588: Posee una valoración CVSS de 8.6/10. Vulnerabilidad en la función de operación, administración y mantenimiento (OAM) de MPLS del software Cisco NX-OS, se debe a una validación de entrada incorrecta cuando un dispositivo afectado está procesando una solicitud de eco MPLS o un paquete de respuesta de eco, podría permitir que un atacante remoto no autenticado cause una condición de denegación de servicio (DoS) en un dispositivo afectado. Esta vulnerabilidad afecta a los siguientes productos de Cisco si ejecutan una versión vulnerable del software Cisco NX-OS y tienen la función MPLS OAM habilitada:

- Switches Nexus de la serie 3000 ( CSCvx66765 )

- Switches Nexus de la serie 7000 ( CSCvx48078 )

- Switches Nexus de la serie 9000 en modo NX-OS independiente ( CSCvx66765 )

- CVE-2021-1523: Posee una valoración CVSS de 8.6/10. Se debe a un manejo inadecuado del tráfico TCP de entrada a un puerto específico en el modo Application Centric Infrastructure (ACI) en switches Cisco Nexus de la serie 9000, que podría causar que los paquetes de tráfico de red sean puestos en cola en los búferes pero nunca sean procesados. Tras caer en esta condición de denegación de servicio, se requiere de una intervención manual para apagar y encender el dispositivo. Esta vulnerabilidad afecta a los conmutadores de estructura Cisco Nexus de la serie 9000 en modo ACI que son modelos de generación 1.

- N9K-C9372PX-E

- N9K-C9372TX-E

- N9K‑C9332PQ

- N9K-C9372PX

- N9K-C9372TX

- N9K-C9396PX

- N9K-C9396TX

- N9K‑C93128TX

- N9K-C93120TX

Vulnerabilidades con severidad media:

- CVE-2021-1591: Posee una valoración CVSS de 5.8/10. Evadir reglas de la lista de control de acceso ACL, se debe a la suscripción excesiva de recursos que se produce al aplicar ACL a las interfaces del canal de puerto. podría permitir que un atacante remoto no autenticado eluda las reglas de la lista de control de acceso (ACL) que están configuradas en un dispositivo afectado, podría permitir al atacante acceder a recursos de red que estarían protegidos por la ACL que se aplicó en la interfaz del canal del puerto. Esta vulnerabilidad afectaba a los switches Cisco Nexus de la serie 9500.

- CVE-2019-1727: Posee una valoración CVSS de 4.2/10. Elevación de privilegios, se debe a una desinfección insuficiente de los parámetros proporcionados por el usuario que se pasan a determinadas funciones de Python en la zona de pruebas de secuencias de comandos del dispositivo afectado. Un atacante podría aprovechar esta vulnerabilidad para escapar del entorno limitado de secuencias de comandos y ejecutar comandos arbitrarios para elevar el nivel de privilegios del atacante. Esta vulnerabilidad afecta a los siguientes productos de Cisco si ejecutan una versión vulnerable del software Cisco NX-OS:

- Switches multicapa serie MDS 9000

- Switches de la serie Nexus 3000

- Switches de plataforma Nexus 3500

- Switches de plataforma Nexus 3600

- Switches de plataforma Nexus 5500

- Switches de plataforma Nexus 5600

- Switches Nexus serie 6000

- Switches Nexus de la serie 7000

- Switches Nexus de la serie 7700

- Switches Nexus de la serie 9000 en modo NX-OS independiente

- Plataforma de conmutación Nexus 9500 serie R

- CVE-2021-1584: Posee una valoración CVSS de 6.0/10. Elevación de privilegios, se debe a restricciones insuficientes durante la ejecución de un comando CLI específico. Un atacante con privilegios administrativos podría aprovechar esta vulnerabilidad realizando un ataque de inyección de comando en el comando vulnerable, permitiendo al atacante acceder al sistema operativo subyacente como root. Esta vulnerabilidad afectaba a los conmutadores de estructura Cisco Nexus de la serie 9000 en modo ACI.

- CVE-2021-1580, CVE-2021-1581: Posee una valoración CVSS de 6.5/10. Posee una valoración CVSS de 6.0/10. Varias vulnerabilidades en la interfaz de usuario web y los puntos finales de API de Cisco Application Policy Infrastructure Controller (APIC) o Cisco Cloud APIC podrían permitir que un atacante remoto realice una inyección de comandos o un ataque de carga de archivos en un sistema afectado. Estas vulnerabilidades afectaban a Cisco APIC y Cloud APIC.

- CVE-2021-1582: Posee una valoración CVSS de 5.4/10. Esta vulnerabilidad se debe a una validación de entrada incorrecta en la interfaz de usuario web. Un atacante autenticado envía información maliciosa a la interfaz de usuario web, permitiendo al atacante ejecutar código de secuencia de comandos arbitrario en el contexto de la interfaz basada en web o acceder a información confidencial basada en el navegador. Esta vulnerabilidad afectaba a Cisco APIC y Cisco Cloud APIC.

- CVE-2021-1583: Posee una valoración CVSS de 4.4/10. Esta vulnerabilidad se debe a un control de acceso inadecuado. Un atacante con privilegios de administrador ejecutando un comando vulnerable específico en un dispositivo afectado, podría permitir al atacante leer archivos arbitrarios en el sistema de archivos del dispositivo afectado. Esta vulnerabilidad afecta a los conmutadores de estructura Cisco Nexus de la serie 9000 en modo ACI.

- CVE-2021-1590: Posee una valoración CVSS de 5.3/10. Esta vulnerabilidad se debe a un error lógico en la implementación del comando de bloqueo de inicio de sesión del sistema cuando se detecta un ataque y se actúa sobre él. Un atacante realiza un ataque de inicio de sesión de fuerza bruta en un dispositivo afectado, permitiendo al atacante provocar la recarga de un proceso de inicio de sesión, lo que podría resultar en un retraso durante la autenticación en el dispositivo afectado. Esta vulnerabilidad afecta a los siguientes productos de Cisco si ejecutaban una versión vulnerable del software Cisco NX-OS y tenían configurado el comando CLI system login block-for (bloqueo de inicio de sesión del sistema).

- Switches multicapa de la serie MDS 9000 ( CSCuz49095 )

- Switches Nexus de la serie 3000 ( CSCuz49095 )

- Switches de plataforma Nexus 5500 ( CSCvw45963 )

- Switches de plataforma Nexus 5600 ( CSCvw45963 )

- Switches Nexus serie 6000 ( CSCvw45963 )

- Switches Nexus de la serie 7000 ( CSCuz49095 )

- Switches Nexus de la serie 9000 en modo NX-OS independiente ( CSCuz49095 )

- Interconexiones de estructura UCS serie 6200 ( CSCvx74585 )

- Interconexiones de estructura UCS serie 6300 ( CSCvx74585 )

- CVE-2021-1592): Posee una valoración CVSS de 4.3/10. Esta vulnerabilidad se debe a una gestión de recursos inadecuada para las sesiones SSH establecidas. Un atacante abre una cantidad significativa de sesiones SSH en un dispositivo afectado, esto podría permitir que el atacante provoque un bloqueo y el reinicio de los procesos internos del software Cisco UCS Manager y una pérdida temporal de acceso a la CLI y la UI web de Cisco UCS Manager. Esta vulnerabilidad afectaba a los dispositivos Cisco UCS 6400 Series Fabric Interconnects.

Cisco ha publicado en su pagina oficial las actualizaciones de software de sus productos que abordan todas las vulnerabilidades mencionadas anteriormente.

Para mayor información:

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-capic-frw-Nt3RYxR2

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-capic-pesc-pkmGK4J

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-capic-chvul-CKfGYBh8

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-n9kaci-tcp-dos-YXukt6gM

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-nxos-ngoam-dos-LTDb9Hv

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-nxos-mpls-oam-dos-sGO

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-n9kaci-queue-wedge-cLDDEfKF

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190515-nxos-pyth-escal

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-capic-mdvul-HBsJBuvW

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-capic-scss-bFT75YrM

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-naci-afr-UtjfO2D7

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-naci-mdvul-vrKVgNU

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-nexus-acl-vrvQYPVe

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-nxos-login-blockfor-RwjGVEcu

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ucs-ssh-dos-MgvmyrQy

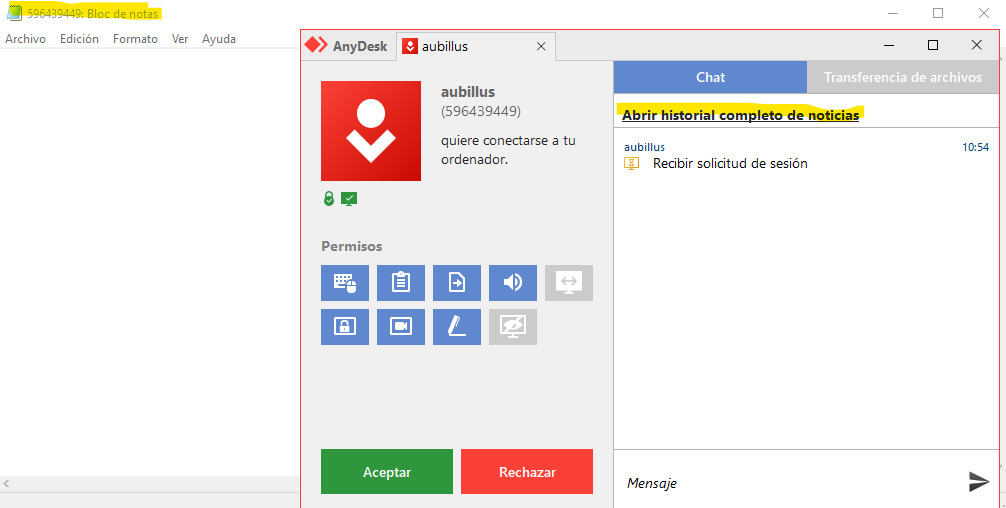

AnyDesk: ¡Escalamiento de privilegios de usuario local!

Las versiones de Windows 3.1.0 hasta la 6.3.2 presentan una vulnerabilidad con el identificador: CVE-2021-40854, que permite a un usuario local escalar privilegios.

¿Cómo funciona? ¿Necesita algún tipo de software adicional?

Esta vulnerabilidad solo puede ser usada de forma local, y NO necesita de ninguna herramienta adicional, un usuario puede iniciar una sesión con el ID de su propia estación y al seleccionar la opción «Open Chat Log» («Abrir historial completo de noticias» en español) tiene acceso a un bloc de notas con privilegios.

A partir de ese bloc de notas, el usuario puede abrir cualquier tipo de aplicación en el equipo con privilegios de administrador.

¿Cuál es la solución?

AnyDesk lanzó un parche para la versión 6.2.6 y también uno para la versión 6.3.3. En estas versiones NO se presenta dicha vulnerabilidad. AnyDesk recomienda que se actualicen a las versiones citadas para evitar amenazas y que usuarios no autorizados realicen operaciones prohibidas para ellos. Nosotros recomendamos actualizar a la última versión disponible hasta la publicación de este blog que es la versión 6.3.3.

Para comodidad del lector dejaremos la URL para descargar la versión 6.3.3 de AnyDesk a continuación:

https://anydesk.com/en/downloads/windows

Para información más detallada dejamos a su disposición los siguientes boletines:

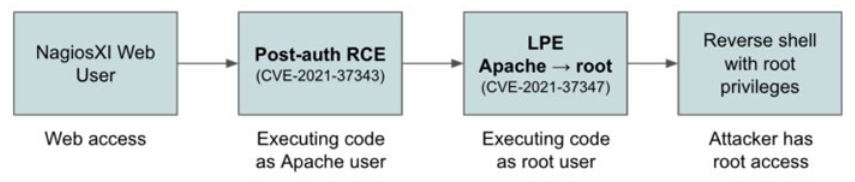

Múltiples vulnerabilidades en productos Nagios XI

Se han revelado hasta 11 vulnerabilidades de seguridad en los sistemas de administración de red de Nagios, los principales problemas son dos fallas de ejecución remota de código (CVE-2021-37344, CVE-2021-37346) en Nagios XI Switch Wizard y Nagios XI WatchGuard Wizard, una vulnerabilidad de inyección SQL (CVE-2021-37350) en Nagios XI, y una falsificación de solicitud del lado del servidor (SSRF) que afecta a Nagios XI Docker Wizard, así como un RCE post-autenticado en la herramienta Auto-Discovery de Nagios XI.

Nagios es una herramienta de monitorización de código abierto muy extendida a nivel empresarial e institucional.

Las vulnerabilidades de severidad crítica son:

- La neutralización inadecuada de los elementos especiales utilizados en comandos del sistema operativo podría permitir a un atacante la ejecución remota de código. Se han asignado los identificadores CVE-2021-37344 y CVE-2021-37346 para estas vulnerabilidades.

- El saneamiento inadecuado de los datos de entrada podría permitir a un atacante la inyección SQL en la herramienta de modificaciones masivas. Se ha asignado el identificador CVE-2021-37350 para esta vulnerabilidad.

- El saneamiento inadecuado en table_population.php podría permitir a un atacante realizar ataques de SSRF. Se ha asignado el identificador CVE-2021-37353 para esta vulnerabilidad.

Los identificadores de las vulnerabilidades de severidad alta y media son: CVE-2021-37343, CVE-2021-37345, CVE-2021-37347, CVE-2021-37348, CVE-2021-37349, CVE-2021-37351 y CVE-2021-37352.

Las versiones y productos afectados son:

- Nagios XI, versiones anteriores a la 5.8.5

- Nagios XI Docker Wizard, versiones anteriores a la 1.1.3

- Nagios XI WatchGuard Wizard, versiones anteriores a la 1.4.8

- Nagios XI Switch Wizard, versiones anteriores a la 2.5.7.

El fabricante ha indicado que se debe actualizar los siguientes productos:

- Nagios XI, a la versión 5.8.5;

- Nagios XI Docker Wizard, a la versión 1.1.3;

- Nagios XI WatchGuard Wizard, a la versión 1.4.8;

- Nagios XI Switch Wizard, a la versión 2.5.7.

Para mayor información:

SOVA, El nuevo troyano bancario para Android

A inicios del mes de agosto del 2021 investigadores de ThreatFabric descubrieron un troyano bancario denominado SOVA (búho en ruso), el cual está en fase de desarrollo inicial, sin embargo, tiene potencial para convertirse en una amenaza de alto riesgo.

SOVA en su primera versión tiene características similares a otros troyanos, como la superposición bancaria, manipulación de notificaciones y keylogging, pero los creadores de SOVA plantean añadir características que permitan realizar ataques de denegación de servicio distribuidos (DDoS) , hombre en el medio (MiTM) y funcionalidades de ransomware.

Los autores del malware han anunciado una superposición de tres etapas, lo que podría indicar la descarga de software adicional en el dispositivo.

Los investigadores atribuyen como característica destacada de SOVA el robo de cookies de sesión, lo cual permitiría a los atacantes tener acceso a sesiones válidas de los usuarios sin la necesidad de conocer las credenciales, para ello SOVA creará un WebView para abrir una URL web legítima para la aplicación de destino y robará las cookies una vez que la víctima inicie sesión correctamente, utilizando el CookieManager de Android.

El troyano actualmente está dirigido a aplicaciones bancarias móviles de bancos en Estados Unidos, Reino Unido, Rusia, Alemania, Turquía, España, Italia, Australia y Ucrania, sin embargo, en foros de Dark Web los autores de SOVA ofrecen el desarrollo para otros bancos según la demanda de quien adquiera el software.

ThreatFabric ha publicado algunos indicadores de compromiso que se detallan a continuación:

Hash de versiones del malware:

- 8a6889610a18296e812fabd0a4ceb8b75caadc5cec1b39e8173c3e0093fd3a57

- efb92fb17348eb10ba3a93ab004422c30bcf8ae72f302872e9ef3263c47133a7

- dd8a5a1a8632d661f152f435b7afba825e474ec0d03d1c5ef8669fdc2b484165

- b2e592c5cf8ccc944c06a11ff156efdfa4233fe46e2281bab3fd238f03b505e3

URLs de comunicación C2

- hxxp://l8j1nsk3j5h1msal973nk37[.]divertido

- hxxp://a0545193.xsph[.]ru

Carteras de criptomonedas

- BTC 18PJPLZutdZUV16uiXkX9KXX1kHw5UiJHV

- ETH 0xbD1bB3101fCc1A2724C3c5c4F10Fa062DF87E134

- BNB bnb1lwf4kzw74wuf0zmsg25fjh44pzpdwhavn3n9dq

- TRX TUGyDe7eGJi2DVDMxc2KExksF29vHsZcQm

Se recomienda no instalar aplicaciones que no sean verificadas por la tienda de aplicaciones de Android (Google Play Store), o aplicaciones bancarias no reconocidas por su institución financiera.

Más información:

Vulnerabilidad crítica en VMware de ejecución remota de código

VMware ha corregido una vulnerabilidad crítica CVE-2021-22005 la cual tiene una calificación de 9.8/10 en la escala CVSSv3 que afectan a los siguientes productos:

- VMware vCenter Server

- VMware Cloud Foundation.

Un actor malintencionado con acceso de red al puerto 443 en vCenter Server puede aprovechar del error para ejecutar código en vCenter Server cargando un archivo malicioso desde internet según afirma la seguridad de VMWare.

A continuación, los productos y versiones afectadas con la versión recomendada por VMware:

| Productos | Versión | Versión corregida |

| vCenter Server | 7.0 | 7.0 U2c |

| vCenter Server | 6.7 | 6.7 U3o |

| vCenter Server | 6.5 | 6.5 U3q |

| Cloud Foundation (vCenter Server) | 4.x | KB85718 (4.3.1) |

| Cloud Foundation (vCenter Server) | 3.x | KB85719 (3.10.2.2) |

Las versiones vCenter Server 6.7 Windows no se ven afectados por la Vulnerabilidad CVE-2021-22005.

Detalles de la solución recomendada por el fabricante:

En caso de no ser factible la actualización inmediata, una medida temporal es aplicar el Workaround recomendado por Vmware, el cual se encuentra en el siguiente enlace:

Vulnerabilidades en Zimbra Collaboration Suite

Ha sido liberada una actualización de seguridad que corrige vulnerabilidades en la suite de Zimbra Collaboration. Estas vulnerabilidades con identificador CVE-2021-34807, CVE-2021-35209, CVE-2021-35208 y CVE-2021-35207 afectan en parte al servidor y cliente web e involucran varias versiones.

A continuación se detalla un resumen de las vulnerabilidades encontradas y las versiones afectadas:

- CVE-2021-34807 – Existe una vulnerabilidad de redireccionamiento abierto en / preauth Servlet en Zimbra Collaboration Suite que afecta hasta la versión 9.0, excluyendo la versión 8.8.15 patch 23. Un atacante debería haber obtenido un token de autenticación de zimbra válido o un token de autorización previa válido para aprovechar la vulnerabilidad, y una vez que se obtiene el token, el atacante podría redirigir a un usuario a cualquier URL a través de isredirect = 1 & redirectURL = junto con los datos del token.

- CVE-2021-35209 – Se descubrió un problema en ProxyServlet.java en el servlet / proxy en Zimbra Collaboration Suite en las versiones 8.8.x antes de la versión 8.8.15 Patch 23 y versión 9.x antes de versión 9.0.0 Patch 16. La vulnerabilidad consiste en que el valor del encabezado X-Host sobrescribe el valor del encabezado Host en solicitudes proxy.

- CVE-2021-35208 – Se descubrió un problema en ZmMailMsgView.js en el componente Calendar Invite en Zimbra Collaboration Suite en las versiones 8.8.x antes de la versión 8.8.15 Patch 23. Un atacante podría colocar HTML que contenga JavaScript ejecutable dentro de los atributos de los elementos.

- CVE-2021-35207 – Se descubrió un problema en Zimbra Collaboration Suite con versión 8.8.x antes de la versión 8.8.15 Patch 23 y 9.0 antes de 9.0.0 Patch 16. Existe una vulnerabilidad XSS en el componente de inicio de sesión de Zimbra Web Client, en la que un atacante puede ejecutar JavaScript arbitrario agregando JavaScript ejecutable a el parámetro loginErrorCode de la URL de inicio de sesión.

Estas vulnerabilidades han sido solucionadas en la versión 9.0.0 bajo el parche 16. Se recomienda mantener actualizados los sistemas a su versión estable más reciente.

Para mayor información:

PrintNightmare: Vulnerabilidad sin parche afecta al servicio de cola de impresión de Windows – CVE-2021-34527

Microsoft lanzó el 01/07/2021 una vulnerabilidad identificada como CVE-2021-34527, que afecta al servicio de cola de impresión de Windows y permitiría la ejecución de código remoto en los sistemas con dicho servicio, incluso desde las cuentas de usuarios que sólo tienen permisos básicos. Cabe mencionar, que este problema es similar pero distinto de la vulnerabilidad a la que se le asigna CVE-2021-1675, que aborda una vulnerabilidad diferente en RpcAddPrinterDriverEx (). El vector de ataque también es diferente al CVE-2021-1675 que fue abordado por la actualización de seguridad publicada el 8 de junio de 2021.

La vulnerabilidad de ejecución remota de código se explota con éxito cuando el servicio de cola de impresión de Windows realiza incorrectamente operaciones con archivos privilegiados. Un atacante que aproveche con éxito esta vulnerabilidad podría ejecutar código arbitrario con privilegios de SISTEMA, podría instalar programas; ver, cambiar o eliminar datos; o crear nuevas cuentas con todos los derechos de usuario.

Los requisitos previos para una explotación exitosa consisten en:

- Servicio de cola de impresión habilitado en el sistema de destino.

- Conectividad de red al sistema de destino (se ha obtenido el acceso inicial).

- Hash o contraseña para una cuenta de usuario (o computadora) con pocos privilegios.

Microsoft aun no ha asignado severidad a la vulnerabilidad identificada como PrintNightmare bajo ID CVE-2021-34527. A continuación, se detallan los productos afectados:

| CVE | Impacto | Producto Afectado |

| CVE-2021-34527 | Ejecución remota de código | Windows Server 2012 R2 (Server Core installation) |

| CVE-2021-34527 | Ejecución remota de código | Windows Server 2012 R2 |

| CVE-2021-34527 | Ejecución remota de código | Windows Server 2012 (Server Core installation) |

| CVE-2021-34527 | Ejecución remota de código | Windows Server 2012 |

| CVE-2021-34527 | Ejecución remota de código | Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) |

| CVE-2021-34527 | Ejecución remota de código | Windows Server 2008 R2 for x64-based Systems Service Pack 1 |

| CVE-2021-34527 | Ejecución remota de código | Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation) |

| CVE-2021-34527 | Ejecución remota de código | Windows Server 2008 for x64-based Systems Service Pack 2 |

| CVE-2021-34527 | Ejecución remota de código | Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation) |

| CVE-2021-34527 | Ejecución remota de código | Windows Server 2008 for 32-bit Systems Service Pack 2 |

| CVE-2021-34527 | Ejecución remota de código | Windows RT 8.1 |

| CVE-2021-34527 | Ejecución remota de código | Windows 8.1 for x64-based systems |

| CVE-2021-34527 | Ejecución remota de código | Windows 8.1 for 32-bit systems |

| CVE-2021-34527 | Ejecución remota de código | Windows 7 for x64-based Systems Service Pack 1 |

| CVE-2021-34527 | Ejecución remota de código | Windows 7 for 32-bit Systems Service Pack 1 |

| CVE-2021-34527 | Ejecución remota de código | Windows Server 2016 (Server Core installation) |

| CVE-2021-34527 | Ejecución remota de código | Windows Server 2016 |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 Version 1607 for x64-based Systems |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 Version 1607 for 32-bit Systems |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 for x64-based Systems |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 for 32-bit Systems |

| CVE-2021-34527 | Ejecución remota de código | Windows Server, version 20H2 (Server Core Installation) |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 Version 20H2 for ARM64-based Systems |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 Version 20H2 for 32-bit Systems |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 Version 20H2 for x64-based Systems |

| CVE-2021-34527 | Ejecución remota de código | Windows Server, version 2004 (Server Core installation) |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 Version 2004 for x64-based Systems |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 Version 2004 for ARM64-based Systems |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 Version 2004 for 32-bit Systems |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 Version 21H1 for 32-bit Systems |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 Version 21H1 for ARM64-based Systems |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 Version 21H1 for x64-based Systems |

| CVE-2021-34527 | Ejecución remota de código | Windows Server, version 1909 (Server Core installation) |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 Version 1909 for ARM64-based Systems |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 Version 1909 for x64-based Systems |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 Version 1909 for 32-bit Systems |

| CVE-2021-34527 | Ejecución remota de código | Windows Server 2019 (Server Core installation) |

| CVE-2021-34527 | Ejecución remota de código | Windows Server 2019 |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 Version 1809 for ARM64-based Systems |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 Version 1809 for x64-based Systems |

| CVE-2021-34527 | Ejecución remota de código | Windows 10 Version 1809 for 32-bit Systems |

Cabe destacar que, aún con los parches del 21 de Junio, el ‘exploit’ podría afectar a los controladores de dominio. Es este el escenario que a día de hoy más preocupación causa, ya que permitiría el escalado de privilegios en entornos ActiveDirectory.

Para determinar si el servicio de cola de impresión se está ejecutando, ejecute lo siguiente:

Get-Service -Name Spooler

Dado que no se ha publicado un parche oficial, se recomienda aplicar las siguientes contramedidas:

Opción 1: Deshabilitar el servicio de cola de impresión

Stop-Service -Name Spooler -Force

Set-Service -Name Spooler -StartupType DisabledImpacto: Deshabilitar el servicio de cola de impresión, desactiva la capacidad de imprimir tanto de forma local como remota.

Opción 2: Deshabilitar la impresión remota entrante a través de la directiva de grupo

1. Ir a "Configuración del equipo / Plantillas administrativas / Impresoras"

2. Desactivar la política "Permitir que la cola de impresión acepte conexiones de cliente" para bloquear ataques remotos.

Impacto: Esta política bloqueará el vector de ataque remoto al evitar las operaciones de impresión remota entrantes. El sistema ya no funcionará como servidor de impresión, pero la impresión local en un dispositivo conectado directamente seguirá siendo posible.

Opción 3: Restringir el acceso a directorio donde se dropean las DLLs, mediante la ejecución del siguiente script powershell

El exploit funciona colocando una DLL en un subdirectorio en C:\Windows\System32\spool\drivers. Al restringir las ACL en este directorio (y subdirectorios) podemos evitar que el servicio de cola de impresión introduzca DLL maliciosas.

$Path = "C:\Windows\System32\spool\drivers"

$Acl = (Get-Item $Path).GetAccessControl('Access')

$Ar = New-Object System.Security.AccessControl.FileSystemAccessRule("System", "Modify", "ContainerInherit, ObjectInherit", "None", "Deny")

$Acl.AddAccessRule($Ar)

Set-Acl $Path $Acl

Si los administradores necesitan realizar cambios de configuración que requieren que el servicio escriba en estos directorios, esta regla se puede eliminar temporalmente y volver a agregar después del cambio. Mas información aquí.

Impacto: Sólo mantendrá el servidor de impresión en funcionamiento en los casos en que sea estrictamente necesario.

Se recomienda realizar las comprobaciones oportunas para identificar aquellos equipos vulnerables, aplicar las contramedidas descritas y prestar especial atención a las actualizaciones sobre esta vulnerabilidad y parchear lo antes posible.

Referencias: