Actualizaciones de seguridad de Microsoft para septiembre 2020 solventa 129 vulnerabilidades

Microsoft ha publicado actualizaciones de seguridad este martes para corregir un total de 129 vulnerabilidades de seguridad descubiertas recientemente, que afectan a varias versiones de sus sistemas operativos y software de la firma.

Los 129 fallos detectados fueron corregidos en varios productos de Microsoft: Windows, Edge, Internet Explorer, ChakraCore, SQL Server, Exchange Server, Office, ASP.NET, OneDrive, Azure DevOps, Visual Studio y Microsoft Dynamics. De los fallos encontrados, 23 vulnerabilidades se identificaron como críticas, 105 son importantes y 1 es de gravedad moderada. A diferencia de los recientes reportes emitidos por el gigante tecnológico de Redmond, ninguna de las vulnerabilidades han sido detectadas como explotadas activamente.

De los fallos presentados se destacan los siguientes:

CVE-2020-16875: vulnerabilidad de corrupción de memoria en el software de Microsoft Exchange. La explotación de este fallo podría permitir a un atacante ejecutar código arbitrario a nivel del sistema a través de un correo electrónico especialmente diseñado a un servidor Exchange vulnerable. Esta vulnerabilidad podría permitir a un atacante instalar programas, ver, cambiar, eliminar datos o crear cuentas nuevas.

CVE-2020-1319, CVE-2020-1129: Microsoft también corrigió dos vulnerabilidades críticas de ejecución de código remoto en la biblioteca de códecs de Windows, ambas residen en la forma de manejar los objetos en la memoria. El primero podría explotarse para obtener información que comprometa aun más el sistema o al usuario. El segundo podría utilizarse para tomar el control del sistema afectado.

La mayoría de los fallos reportados permiten exponer información del sistema o del usuario final, escalación de privilegios y ejecución de código remoto. Por el contrario, otros permiten la evasión de configuraciones de seguridad, suplantación y ataques de denegación de servicio. La lista completa de vulnerabilidades puedes consultarla en el portal de Microsoft.

Se recomienda a los usuarios finales y administradores de sistemas de Windows aplicar los últimos parches de seguridad a la brevedad posible para evitar que los ciberdelincuente tomen control de sus equipos. Para instalar actualizaciones de seguridad, acceder a Configuración → Actualización y seguridad → Actualización de Windows → Buscar actualizaciones, o en su defecto instalar las actualizaciones manualmente.

Referencias:

WhatsApp hace públicos 6 fallos de seguridad recientemente solventados

WhatsApp, aplicación de mensajería instantánea propiedad de Facebook, ha hecho público seis fallos de seguridad solventados en sus principales clientes de mensajería instantánea. Las vulnerabilidades han sido reportadas al equipo de seguridad de WhatsApp y también a través del programa de BugBounty que alberga Facebook.

A continuación, los fallos encontrados:

CVE-2020-1894: Un desbordamiento de escritura de pila presente en WhatsApp para Android para versiones previas a v2.20.35, WhatsApp Business para Android para versiones previas a v2.20.20, WhatsApp para iPhone para versiones previas a v2.20.30 y WhatsApp Business para iPhone para versiones previas a v2.20.30, podría permitir la ejecución de código arbitrario cuando reproducir un mensaje de pulsar para hablar especialmente diseñado.

CVE-2020-1891: Un fallo de límites en el tratamiento de un parámetro controlado por el usuario en las llamadas de video que podría permitir escribir en partes de la memoria restringidas en los dispositivos de 32 bits. Este fallo está presente en WhatsApp para Android anteriores a v2.20.17, WhatsApp Business para Android anteriores a v2.20.7, WhatsApp para iPhone anteriores a v2.20.20, y WhatsApp Business para iPhone anteriores a v2.20.20.

CVE-2020-1890: Un error en la validación de una URL podría permitir a un atacante cargar una imagen a través de una de un mensaje multimedia tipo ‘Sticker’ especialmente manipulado, sin necesidad de interacción del usuario. Este fallo está presente en WhatsApp para Android anteriores a v2.20.11 y WhatsApp Business para Android anteriores a v2.20.2.

CVE-2020-1889: Un problema de omisión de las funcionalidades de seguridad en versiones anteriores a v0.3.4932 en WhatsApp Desktop. Podría permitir que un atacante remoto salga del contexto de la sandbox. Este fallo podría llevar a cabo una escalada de privilegios si se combinaba con una vulnerabilidad de ejecución de código remota dentro del proceso de renderización en sandbox.

CVE-2020-1886: Un desbordamiento de memoria intermedia podría permitir a un atacante remoto escribir fuera de los límites de la memoria asignada a través de un una llamada de video especialmente manipulada. Este fallo está presente en WhatsApp para Android anteriores a v2.20.11 y WhatsApp Business para Android anteriores a v2.20.2.

Para mayor información:

Fallo crítico en plugin File Manager afecta a más de 700 mil sitios WordPress

Ayer, se actualizó el administrador de archivos del complemento de WordPress, solucionando una vulnerabilidad crítica que permite a cualquier visitante del sitio web obtener acceso completo al sitio web.

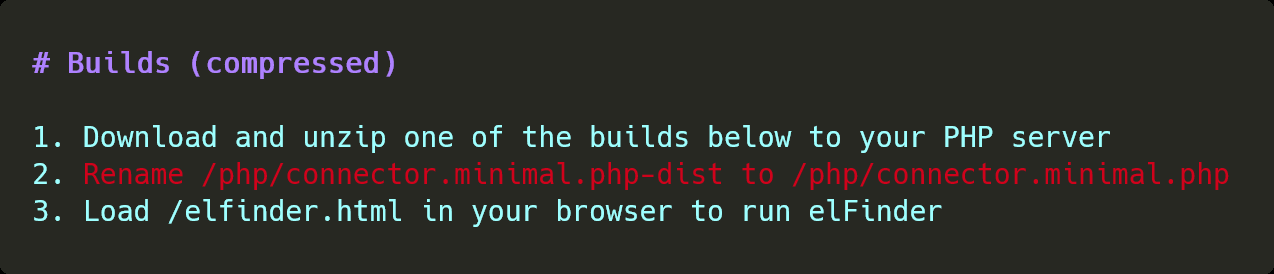

La vulnerabilidad se originó a partir de configuraciones residuales presente en la versión 6.4, presentes hace casi 4 meses, donde se cambió el nombre de un archivo para probar ciertas características. El archivo renombrado se agregó accidentalmente al proyecto en lugar de mantenerse como un cambio local. El archivo original, proporcionado por una dependencia de terceros elFinder, originalmente tenía la extensión .php.dist y debía usarse como ejemplo de código o referencia durante el desarrollo, pero el equipo del Administrador de archivos lo cambió a .php durante el desarrollo.

Este cambio permitió a cualquier usuario no autenticado acceder directamente a este archivo y ejecutar comandos arbitrarios en la biblioteca, incluida la carga y modificación de archivos, lo que finalmente dejó al sitio web vulnerable a una adquisición completa. La solución aplicada por el equipo del complemento fue eliminar este archivo, que nunca fue utilizado por el complemento en sí, y todos los demás archivos no utilizados que terminan en .php-dist para evitar que vuelva a ocurrir. Una semana antes de que se actualizara el complemento y se solucionara la vulnerabilidad, se publicó una prueba de concepto en Github, lo que indica que esto se conocía públicamente antes de que el equipo del complemento se diera cuenta.

El paquete elFinder es un administrador de archivos de código abierto para la web. Según reporta, cuenta con alrededor de 2,3 millones de instalaciones, lo que lo convierte en un paquete muy popular. Debido a su naturaleza, al ser un administrador de archivos, cualquier persona que pueda acceder a sus funciones tendrá privilegios elevados en el sitio web al modificar, cargar y eliminar archivos, pero también pretende que sea lo más fácil posible de configurar y usar. Para comenzar, todo lo que necesita hacer es cambiar el nombre de un solo archivo, según las instrucciones de instalación:

Esto facilita la prueba local y el desarrollo de funciones para el producto sin tener que alterar el entorno circundante como WordPress, pero crea una vulnerabilidad catastrófica si este archivo se deja como está en la implementación. Como archivo mínimo para ejecutar el proyecto, carece de controles de permisos y mecanismos de seguridad generales que normalmente rodearían su uso. Este exploit ganó popularidad rápidamente debido a su gran impacto y bajos requisitos, donde actualmente se ha evidenciado cientos de miles de solicitudes de actores maliciosos que intentan explotarlo según reporta Sucuri, firma de seguridad.

La recomendación de seguridad para los webmasters es actualizar File Manager a su última versión 6.9, publicada recientemente.

Referencia:

Cisco advierte sobre fallos de seguridad en IOS XR

Cisco advirtió el sábado pasado 29 de Agosto, sobre una nueva vulnerabilidad de día cero que afecta al sistema operativo IOS de sus equipos de red, routers y switches. Las vulnerabilidades, identificadas como CVE-2020-3566 y CVE-2020-3569, afecta la función del Protocolo de enrutamiento de multidifusión de vector de distancia (DVMRP), presente en la versión XR del sistema operativo IOS.

Cisco dice que la función DVMRP contiene un error que permite a un atacante remoto no autenticado agotar la memoria del proceso y bloquear otros procesos que se ejecutan en el dispositivo.

«La vulnerabilidad se debe a una gestión insuficiente de la cola para los paquetes del Protocolo de Administración de Grupos de Internet (IGMP). Un atacante podría aprovechar esta vulnerabilidad enviando tráfico IGMP diseñado a un dispositivo afectado. Una explotación exitosa podría permitir que el atacante agotara la memoria, lo que provocaría inestabilidad de otros procesos. Estos procesos pueden incluir, pero no se limitan a, protocolos de enrutamiento interior y exterior «.

Cisco PSIRT.

El fabricante indicó que el hallazgo de estos comportamientos fue identificado la semana pasada, donde los atacantes explotaban este fallo. Los ataques se detectaron durante un caso de soporte al que se llamó al equipo de soporte de la empresa para investigar.

Todavía faltan unos días para los parches. Mientras tanto, Cisco ha proporcionado varias soluciones y mitigaciones para sus clientes con el fin de redudir las posibilidades de explotación. El aviso de seguridad del fabricante también incluye instrucciones adicionales de respuesta a incidentes para que las empresas investiguen sus registros y verifiquen si han sido atacadas.

- Aplicar ACLs que descarten el tráfico DVMRP de ingreso.

- Aplicar políticas de límite de tráfico IGMP, con el objetivo de reducir las posibilidades de compromiso.

Cuando un dispositivo experimenta un agotamiento de la memoria debido a la explotación de estas vulnerabilidades, los siguientes Indicadores de Compromiso pueden aparecer en los registros del sistema:

RP/0/RSP1/CPU0:Aug 28 03:46:10.375 UTC: raw_ip[399]: %PKT_INFRA-PQMON-6-QUEUE_DROP : Taildrop on XIPC queue 1 owned by igmp (jid=1175) RP/0/RSP0/CPU0:Aug 28 03:46:10.380 UTC: raw_ip[399]: %PKT_INFRA-PQMON-6-QUEUE_DROP : Taildrop on XIPC queue 1 owned by igmp (jid=1175) RP/0/RSP0/CPU0:Aug 28 03:49:22.850 UTC: dumper[61]: %OS-DUMPER-7-DUMP_REQUEST : Dump request for process pkg/bin/igmp RP/0/RSP0/CPU0:Aug 28 03:49:22.851 UTC: dumper[61]: %OS-DUMPER-7-DUMP_ATTRIBUTE : Dump request with attribute 7 for process pkg/bin/igmp RP/0/RSP0/CPU0:Aug 28 03:49:22.851 UTC: dumper[61]: %OS-DUMPER-4-SIGSEGV : Thread 9 received SIGSEGV - Segmentation Fault

No está claro cómo los atacantes están usando este error en el gran esquema de las cosas. Es posible que lo estén utilizando para bloquear otros procesos en el enrutador, como los mecanismos de seguridad, y obtener acceso al dispositivo. Sin embargo, esto es solo una teoría, y las empresas deberán investigar a fondo sus logs después de detectar cualquier signo de explotación.

Referencias:

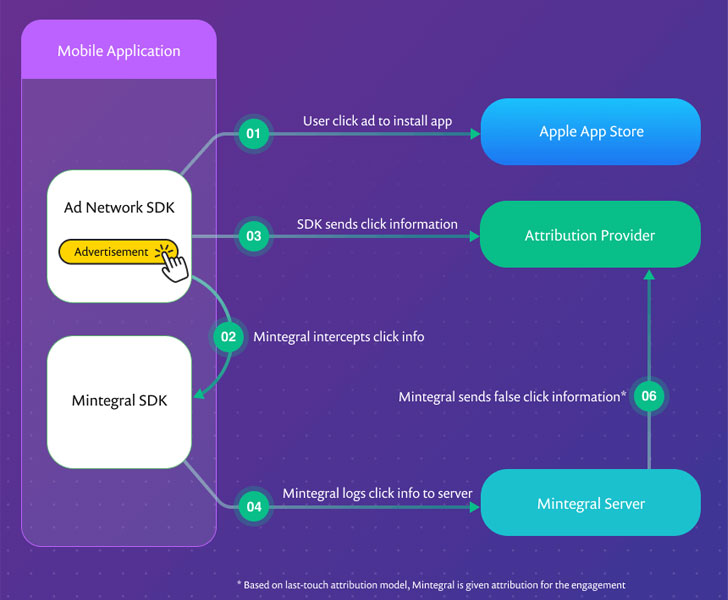

Popular SDK de iOS es acusado de espiar a miles de millones de usuarios y cometer fraude publicitario

Un popular kit de desarrollo de software (SDK) de iOS utilizado por más de 1200 aplicaciones, con un total de más de mil millones de usuarios móviles, contiene código malicioso con el objetivo de perpetrar fraudes de clics en anuncios móviles y capturar información confidencial. Según un informe publicado por la empresa de ciberseguridad Snyk, Mintegral, use detalla un componente SDK que permite recopilar URL, identificadores de dispositivo, dirección IP, versión del sistema operativo y otros datos confidenciales de los usuarios, para ser enviados. El SDK de iOS malicioso ha sido llamado «SourMint» por los investigadores de Snyk.

«El código malicioso puede espiar la actividad del usuario al registrar solicitudes basadas en URL realizadas a través de la aplicación», dijo Alyssa Miller de Snyk en un análisis del lunes. «Esta actividad se registra en un servidor de terceros y podría incluir información de identificación personal (PII) y otra información confidencial».

Apple

Al afirmar que el SDK contiene varias protecciones anti-depuración con la intención de ocultar el comportamiento real de la aplicación, Snyk descubrió evidencia de que el SDK de Mintegral no solo intercepta todos los clics en anuncios dentro de una aplicación, sino que también usa esta información para atribuir fraudulentamente el clic a su red publicitaria. incluso en los casos en los que una red publicitaria de la competencia ha publicado el anuncio.

Vale la pena señalar que las aplicaciones que presentan anuncios en la aplicación incluyen SDK de múltiples redes publicitarias con la ayuda de mediadores publicitarios. «Cuando el proveedor de atribución intenta hacer coincidir el evento de instalación con las notificaciones de clics registrados, encuentra dos que coinciden», encontró el análisis. «Utilizando un modelo de atribución de último toque, la notificación de clic de Mintegral recibe la atribución y la notificación de clic de la otra red publicitaria se rechaza». En otras palabras, Mintegral ha estado robando ingresos publicitarios de otras redes publicitarias al reclamar los anuncios de una red publicitaria diferente como propios, además de robar a los desarrolladores sus ingresos incluso cuando la plataforma no se utiliza para publicar anuncios. «En nuestra investigación, descubrimos que una vez que Mintegral SDK está integrado en una aplicación, intercepta los clics incluso si Mintegral no está habilitado para publicar anuncios», dijo Miller. «En este caso, los ingresos publicitarios que deberían haber regresado al desarrollador o editor a través de una red publicitaria de la competencia nunca se pagarán al desarrollador».

La información registrada incluye la versión del sistema operativo, la dirección IP, el estado de carga, la versión del SDK de Mintegral, el tipo de red, el modelo, el nombre del paquete, el identificador de publicidad (IDFA o identificador para anunciantes) y más. «Los intentos de Mintegral de ocultar la naturaleza de los datos que se capturan, tanto a través de controles anti-manipulación como de una técnica de codificación patentada personalizada, recuerdan una funcionalidad similar informada por los investigadores que analizaron la aplicación TikTok», señaló Miller.

Si bien no hay forma de que los usuarios sepan si están usando una aplicación que incorpora el SDK de Mintegral, es imperativo que los desarrolladores externos revisen sus aplicaciones y eliminen el SDK para mitigar la exfiltración de datos. Por su parte, Apple está introduciendo nuevas funciones de privacidad en su próxima actualización de iOS 14 que dificultan que las aplicaciones de terceros rastreen a los usuarios solicitando su consentimiento explícito para publicar anuncios dirigidos.

Referencia:

https://thehackernews.com/2020/08/ios-sdk-ad-fraud.html

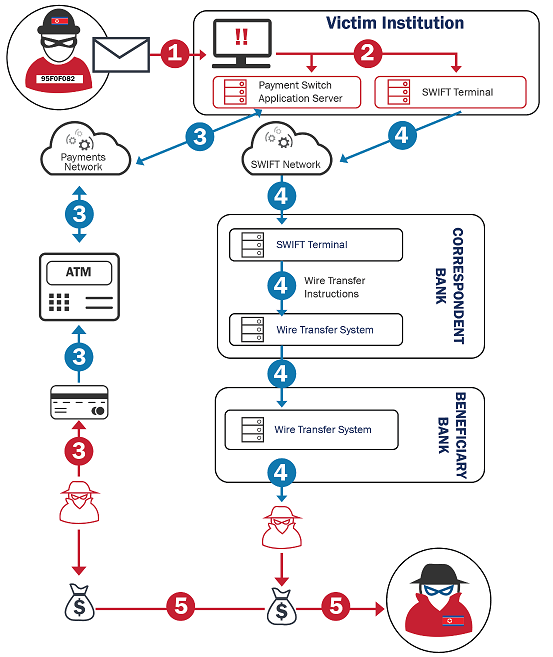

CISA, Treasury, FBI y USCYBERCOM publican una alerta cibernética sobre el último plan de robo bancario de Corea del Norte

La Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA), Treasury, la Oficina Federal de Investigaciones FBI y el Comando Cibernético de Estados Unidos (USCYBERCOM) están emitiendo una alerta técnica conjunta sobre cajero automático (ATM), el esquema de retiro de efectivo por parte de los actores cibernéticos del gobierno de Corea del Norte, el gobierno de Estados Unidos se refiere a ellos como «FASTCash 2.0: BeagleBoyz Robando Bancos de Corea del Norte».

La alerta conjunta proporciona nuevos detalles importantes sobre la reanudación de un esquema de robo de bancos cibernético de Corea del Norte dirigido a bancos en varios países para iniciar transferencias de dinero internacionales fraudulentas y retiros de efectivo en cajeros automáticos. Ofrece una descripción general del grupo responsable de esta actividad, un análisis técnico en profundidad y recomendaciones de detección y mitigación para contrarrestar esta amenaza constante para el sector de servicios financieros.

«Los actores cibernéticos de Corea del Norte han demostrado una habilidad imaginativa para ajustar sus tácticas para explotar el sector financiero así como cualquier otro sector a través de operaciones cibernéticas ilícitas. CISA y nuestros socios interinstitucionales trabajan en estrecha colaboración con la industria para proporcionar información sobre amenazas cibernéticas procesable, específica y oportuna, como la alerta actual. Nuestro objetivo es interrumpir y derrotar las campañas cibernéticas maliciosas y ayudar a los socios gubernamentales y de la industria a priorizar los recursos de mayor riesgo para estar un paso por delante de los adversarios», dijo Bryan Ware, Subdirector de Ciberseguridad de CISA.

El gobierno de Estados Unidos ha indicado que se encuentra trabajando en la identificación de actividades maliciosas, proporcionar mitigaciones procesables para ayudar a las organizaciones y sectores de la economía a fortalecer su ciberseguridad. La alerta se suma a una gran y creciente lista de actividades cibernéticas maliciosas de los actores estatales de Corea del Norte y no debe subestimarse. Esta nueva información, junto con la actividad informada anteriormente e importantes recomendaciones de mitigación, se puede encontrar aquí.

Las organizaciones, específicamente las del sector de servicios financieros, deben darle a esta actividad la máxima prioridad para evaluar sus redes e implementar la mitigación adecuada.

Para mayor información sobre:

- Alerta técnica: https://us-cert.cisa.gov/ncas/alerts/aa20-239a

- Informes de análisis de malware: https://us-cert.cisa.gov/ncas/analysis-reports

- Muestras de malware publicadas por USCYBERCOM: https://www.virustotal.com/en/user/CYBERCOM_Malware_Alert/

Referencias:

Google Chrome 85 corrige vulnerabilidad de ejecución de código

Google Chrome corrige una vulnerabilidad de severidad alta que podría permitir la ejecución de código arbitrario. La vulnerabilidad, registrada bajo el ID CVE-2020-6492, se debe a que el componente WebGL del navegador Chrome no maneja correctamente los objetos en la memoria. Este componente es una API de JavaScript que permite a los usuarios representar gráficos 2D y 3D dentro de su navegador.

Según el ataque de prueba de concepto (PoC) descrito por los investigadores de Cisco Talos, el problema existe en función de ANGLE, llamado «State :: syncTextures». Esta función es responsable de verificar si la textura tiene «DirtyBits». Estos son «conjuntos de bits» que indican si se ha cambiado un valor de estado específico, asociado con un bloque de memoria de la computadora.

Un atacante puede ejecutar código vulnerable a través de una función llamada drawArraysInstanced. Cuando el objeto de textura intenta syncState (a través de la función «Texture :: syncState») crea una condición de exploit use-after-free. El uso proviene de intentos de acceder a la memoria después de que se haya liberado, lo que puede hacer que un programa se bloquee o potencialmente puede resultar en la ejecución de código arbitrario.

La vulnerabilidad afecta a las versiones de Google Chrome 81.0.4044.138 (estable), 84.0.4136.5 (Dev) y 84.0.4143.7 (Canary).

Una solución ha sido implementada oficialmente en la versión 85.0.4149.0 para el canal estable, lanzada el 25/08/2020 de acuerdo al cronograma de actualizaciones de Chrome.

Se recomienda a los usuarios asegurarse de contar con la última versión disponible de Google Chrome.

Referencias:

Actualizaciones de Seguridad Urgentes en Adobe

Adobe emite soluciones de emergencia para vulnerabilidades críticas en Photoshop, Bridge, Prelude, Reader Mobile. Los avisos de seguridad revelaron un total de 13 vulnerabilidades, 12 de las cuales se consideran críticas, ya que si se explotan, pueden conducir a la ejecución de código arbitrario.

Los productos afectados de estas vulnerabilidades críticas son los siguientes:

- Photoshop CC 2019 versiones 20.0.9 y anteriores.

- Photoshop 2020 versiones 21.2 y anteriores en máquinas con Windows. (CVE-2020-9683, CVE-2020-9686, CVE-2020-9684, CVE-2020-9685 y CVE-2020-9687)

- Adobe Bridge versiones 10.1.1 y anteriores tanto en Windows como en macOS. (CVE-2020-9675, CVE-2020-9674 y CVE-2020 -9676)

- Adobe Prelude en las versiones 9.0 y anteriores. (CVE-2020-9677, CVE-2020-9679, CVE-2020-9678 y CVE-2020-9680 )

- Adobe Reader Mobile en dispositivos móviles Android, versiones 20.0.1 y anteriores. (CVE-2020-9663)

Las correcciones por producto se pueden encontrar en los siguientes boletines de Adobe:

- Adobe Security Bulletin – Photoshop (APSB20-45)

- Adobe Security Bulletin – Bridge (APSB20-44)

- Adobe Security Bulletin – Prelude (APSB20-46)

- Adobe Security Bulletin- Reader Mobile (APSB20-50)

Más información:

Actualizaciones de seguridad de Microsoft – Agosto 2020

El 11 de agosto, Microsoft lanzó parches de seguridad para remediar alrededor de 120 vulnerabilidades en Microsoft Windows, Edge (EdgeHTML-based y Chromium-based), ChakraCore, Internet Explorer (IE), Microsoft Scripting Engine, SQL Server, .NET Framework, ASP.NET Core, Office and Office Services and Web Apps, Windows Codecs Library y Microsoft Dynamics.

En lo que va del año Microsoft ha lanzado parches para 862 vulnerabilidades, 11 más de lo registrado en todo 2019. Este volumen ejerce presión sobre el equipo de administración de parches, dado que de continuar al mismo ritmo hasta finalizar el año 2020 se habrán lanzado alrededor de 1300 parches de seguridad.

De los 120 parches, 17 tienen severidad crítica y 103 son calificados como importantes. A continuación, un detalle de las actualizaciones más interesantes de este mes:

CVE-2020-1380: Vulnerabilidad de daños en la memoria del motor de secuencias de comandos

Este error en IE está actualmente bajo ataque activo. Los atacantes podrían ejecutar su código en un sistema de destino si una versión afectada de IE visita un sitio web especialmente diseñado. No se sabe qué tan extensos son los ataques, pero es razonable asumir que hay malware involucrado dado que fue reportado por Kaspersky.

CVE-2020-1464 – Vulnerabilidad de suplantación de Windows

Este error de suplantación de identidad se conoce públicamente y actualmente se está explotando. Permite a un atacante cargar archivos firmados incorrectamente, sin pasar por la verificación de la firma. Este error afecta a todas las versiones compatibles de Windows.

CVE-2020-1472 – Vulnerabilidad de elevación de privilegios de NetLogon

Esta vulnerabilidad crítica en Netlogon Remote Protocol (MS-NRPC) podría permitir a los atacantes ejecutar aplicaciones de la víctima en un dispositivo de la red. Un atacante no autenticado usaría MS-NRPC para conectarse a un controlador de dominio (DC) para obtener acceso administrativo. Al momento, no existe una solución completa disponible. Este parche permite a los controladores de dominio proteger los dispositivos, pero un segundo parche programado para el primer trimestre de 2021 impone una llamada a procedimiento remoto (RPC) segura con Netlogon para abordar completamente el error. Después de aplicar este parche, se deben realizar cambios en el DC. Microsoft publicó pautas para ayudar a los administradores a elegir la configuración correcta.

CVE-2020-1585 – Vulnerabilidad de ejecución remota de código de la biblioteca de codecs de Microsoft Windows

Este error permite la ejecución de código si un atacante puede convencer a un usuario de que vea un archivo de imagen especialmente diseñado. El codec “AV1 Video Extension” se ve afectado y solo está disponible a través de la Tienda Windows. El codec no es un componente predeterminado, por lo que, si los sistemas están fuera de línea, es poco probable que tenga el codec instalado.

CVE-2020-1530 – Vulnerabilidad de elevación de privilegios de acceso remoto de Windows

Existe una vulnerabilidad de elevación de privilegios cuando el acceso remoto de Windows maneja la memoria de manera incorrecta. Para aprovechar esta vulnerabilidad, un atacante primero tendría que obtener la ejecución en el sistema de la víctima. Un atacante podría ejecutar una aplicación especialmente diseñada para elevar los privilegios. La actualización de seguridad remedia la vulnerabilidad dado que corrige la forma en que Windows Remote Access maneja la memoria.

Se recomienda realizar las actualizaciones de seguridad que se encuentran disponibles en una tabla dinámica y filtrable en el portal oficial de Microsoft.

Referencias:

Actualización de Seguridad en Android – Corrección de vulnerabilidad RCE con severidad alta

Android ha lanzado parches en boletín de seguridad de Agosto que contiene detalles de 54 fallos de seguridad con severidad alta. El más grave de estos problemas es una vulnerabilidad de severidad alta en el componente Framework que podría permitir a un atacante remoto utilizar un archivo especialmente diseñado para ejecutar código arbitrario en el contexto de un proceso sin privilegios.

Otras fallas de alta gravedad en el boletín incluyen dos vulnerabilidades de elevación de privilegios (EoP) (CVE-2020-0238 y CVE-2020-0257), tres fallas de divulgación de información (CVE-2020-0239, CVE-2020-0249 y CVE-2020-0258) y una falla de denegación de servicio (DoS) (CVE-2020-0247).

También se corrigieron cuatro fallas de alta gravedad en el área del sistema Android, incluidos dos problemas de EoP (CVE-2020-0108 y CVE-2020-0256) y dos fallas de divulgación de información (CVE-2020-0248 y CVE-2020-0250). Estos «podrían permitir que una aplicación maliciosa local eluda los requisitos de interacción del usuario para obtener acceso a permisos adicionales«, según Android.

Los dispositivos con Android 10 y posteriores pueden realizar actualizaciones de seguridad, así como actualizaciones del sistema Google Play según la página de soporte de Google.

Para saber cómo verificar el nivel de parche de seguridad de un dispositivo, se puede consultar en la página de soporte «Verificar y actualizar su versión de Android».

Más información: