Vulnerabilidad crítica en TeamViewer para Windows permitiría a un atacante remoto robar la contraseña del sistema

El equipo de TeamViewer lanzó recientemente una nueva versión de su software que incluye un parche para la vulnerabilidad bajo ID CVE 2020-13699, en caso de que sea explotada, podría permitir que atacantes remotos roben la contraseña del sistema y eventualmente lo comprometan.

La criticidad de la vulnerabilidad radica en que para ser explotada no requiere de mayor interacción con las víctimas, solo es necesario convencerlas de visitar una página web maliciosa una vez.

La vulnerabilidad reside en la forma en que TeamViewer cita sus controladores URI personalizados. En términos simples, un atacante puede aprovechar el esquema de URI de TeamViewer desde una página web para engañar a la aplicación instalada en el sistema de la víctima para que inicie una conexión con el recurso compartido SMB remoto del atacante.

El primer paso desencadena el ataque de autenticación SMB, filtra el nombre de usuario del sistema y la versión en hash NTLMv2 de la contraseña y la envía a los atacantes, lo que les permite usar las credenciales robadas para autenticarse en la computadora o los recursos de red de las víctimas.

La vulnerabilidad, categorizada como ‘Controlador de URI sin comillas‘, afecta a los controladores de URI teamviewer10, teamviewer8, teamviewerapi, tvchat1, tvcontrol1, tvfiletransfer1, tvjoinv8, tvpresent1, tvsendfile1, tvsqcustomer1, tvsqsupport1, tvvideocalln1, y tvVideopn1.

El equipo de TeamViewer corrigió la vulnerabilidad citando los parámetros pasados por los controladores de URI afectados, por ejemplo, URL: teamviewer10 Protocolo «C: \ Archivos de programa (x86) \ TeamViewer \ TeamViewer.exe» «% 1».

A pesar de que la vulnerabilidad no está siendo explotada de manera activa por ahora, debido a la popularidad de TeamViewer entre los usuarios, siempre ha sido objetivo de interés para los atacantes.

Se recomienda actualizar TeamViewer a la versión 15.8.3, lo antes posible, dado que es cuestión de tiempo para que los atacantes exploten esta vulnerabilidad y así comprometer sistemas Windows.

Para mayor información:

- https://community.teamviewer.com/t5/Announcements/Statement-on-CVE-2020-13699/m-p/99129

- https://community.teamviewer.com/t5/Change-Logs/Windows-v15-8-3-Change-Log/td-p/98445

- https://blog.segu-info.com.ar/2020/08/vulnerabilidad-critica-en-teamviewer.html?m=1

Fallo permitía decifrar el password de reuniones en Zoom

Las reuniones de Zoom estaban protegidas por defecto con una contraseña numérica de 6 dígitos, lo que significa que existen aproximadamente 1 millón de contraseñas posibles como máximo.

Tom Anthony, vicepresidente de productos de SearchPilot, identificó recientemente una falla de seguridad que podría haber permitido a los atacantes potenciales descifrar el código de acceso numérico utilizado para asegurar reuniones privadas en la plataforma y espiar a los participantes.

Anthony informó el problema de seguridad a la compañía , junto con un script de prueba de concepto basado en Python, una semana después de la cual Zoom corrigió la falla. El script se aprovechaba de la ausencia de comprobaciones de intentos repetidos de contraseña incorrecta, y demostraba que un atacante puede aprovechar el cliente web de Zoom (https://zoom.us/j/MEETING_ID) para enviar continuamente solicitudes HTTP para probar el millón de combinaciones.

Después de recibir el reporte de Anthony, Zoom eliminó el cliente web a partir del 2 de abril para abordar la vulnerabilidad.

Una semana después, Zoom abordó el problema de la limitación de la tasa de intentos de contraseña al «requerir que un usuario inicie sesión para unirse a las reuniones en el cliente web y actualizar las contraseñas predeterminadas de las reuniones para que sean no numéricas y más largas». Luego de las correcciones realizadas Zoom subió nuevamente el cliente web. Con estas correcciones, el problema se resolvió por completo y no se requirió ninguna acción por parte del usuario.

Más información:

Actualizaciones de seguridad para Google Chrome.

Google ha lanzado la versión 84.0.4147.105 de Chrome para Windows, Mac y Linux.

En esta versión se remedian las vulnerabilidades registradas bajo los ID CVE-2020-6537, CVE-2020-6538, CVE-2020-6532, CVE-2020-6539, CVE-2020-6540 y CVE-2020-6541 que permitían a un atacante ejecutar código remoto arbitrario y además activar una denegación de servicio del sistema afectado. Al momento no existen exploits publicados para estas vulnerabilidades.

Telconet como proveedor de servicios de telecomunicaciones, consciente de la importancia de resguardar integridad y disponibilidad de su red, recomienda:

- Actualizar su navegador Chrome a la versión 84.0.4147.105 con carácter inmediato.

En la página oficial de Google Chrome para ayuda a usuarios, indica que las actualizaciones se realizan en segundo plano de manera automática, sin embargo se recomienda confirmar la versión actual de su navegador en la siguiente ruta:

Más (Tres puntos verticales en la esquina superior derecha) –> Ayuda –> Información de Google Chrome.

Para mayor información:

– https://chromereleases.googleblog.com/2020/07/stable-channel-update-for-desktop_27.html

– https://www.techspot.com/downloads/4718-google-chrome-for-windows.html

– https://www.tenable.com/plugins/nessus/139001

5 vulnerabilidades severas del router D-Link reveladas.

La compañía D-Link ha revelado cinco vulnerabilidades graves en algunos de sus modelos de routers, lo que podría permitir un grave compromiso de la red. Además, algunos dispositivos han alcanzado su fase de «final de la vida útil», lo que significa que no serían parcheados.

Las vulnerabilidades reportadas por el equipo de ACE – Loginsoft incluyen ataques reflejados de Cross-Site Scripting (XSS), desbordamientos de búfer para obtener credenciales de administrador, omitir la autenticación por completo y ejecutar código arbitrario.

Cualquier atacante con acceso a la página de administración del enrutador puede llevar a cabo dichos ataques incluso si no conoce las credenciales de administrador.

Para la mayoría de las configuraciones, el atacante debería estar presente en la misma red que el enrutador para acceder a la interfaz de administración web del enrutador.

Se vuelve mucho más problemático para aquellos usuarios que permiten el acceso remoto a la interfaz de administración web del enrutador D-Link.

Si la interfaz de administración remota está habilitada, todo lo que un atacante remoto debería hacer es realizar una solicitud simple a la dirección IP pública del enrutador, omitir la autenticación y hacerse cargo del dispositivo y la red.

Respuesta de D-Link

En un aviso exhaustivo que cubre todos los CVE, D-Link lanzó una lista de todas las versiones de firmware y dispositivos de hardware vulnerables.

Algunas de las vulnerabilidades se informaron tan pronto como el 9 de febrero de 2019, según D-Link, mientras que algunas de las advertencias de Loginsoft se remontan a marzo de 2020.

Sin embargo, los 5 CVE solo se han revelado públicamente el 22 de julio de 2020, según NVD.

Para más información:

- https://www.bleepingcomputer.com/news/security/5-severe-d-link-router-vulnerabilities-disclosed-patch-now/

- https://nvd.nist.gov/vuln/detail/CVE-2020-15892

- https://nvd.nist.gov/vuln/detail/CVE-2020-15893

- https://nvd.nist.gov/vuln/detail/CVE-2020-15894

- https://nvd.nist.gov/vuln/detail/CVE-2020-15895

- https://nvd.nist.gov/vuln/detail/CVE-2020-15896

- https://legacyfiles.us.dlink.com/DAP-1520/REVA/FIRMWARE/DAP-1520_REVA_FIRMWARE_1.10B04_BETA.zip

Múltiples vulnerabilidades en Moodle

La plataforma de aprendizaje Moodle, ha realizado recientemente una publicación sobre la detección y correción de múltiples vulnerabilidades de severidad alta y media.

La siguientes vulnerabilidades de severidad alta deben ser solventadas mediante la actualización a las versiones 3.9.1, 3.8.4, 3.7.7 y 3.5.13.

CVE-2020-14320: Vulnerabilidad en el filtro de registro de tareas, aumentaba el riesgo de un ataque XSS reflejado.

- Versiones afectadas: 3.9, 3.8 a 3.8.3 y 3.7 a 3.7.6

CVE-2020-14321: Permitía a los usuarios con rol de profesor escalar al rol de manager.

- Versiones afectadas: 3.9, 3.8 a 3.8.3, 3.7 a 3.7.6, 3.5 a 3.5.12 y todas las versiones previas sin soporte.

CVE-2020-14322: No tener un límite en la carga de archivos a la plataforma, aumentaba el riesgo de un ataque de denegación de servicio.

- Versiones afectadas: 3.9, 3.8 to 3.8.3, 3.7 a 3.7.6, 3.5 to 3.5.12 y todas las versiones previas sin soporte.

La vulnerabilidad de severidad media registrada con el identificador CVE-2019-11358, hace referencia a una versión de JQuery obsoleta que aumentaba el riesgo de contaminación. Las versiones afectadas desde la 3.8 a la 3.8.3, deben ser actualizadas a las versiones 3.8.4 y 3.9.

Se recomienda gestionar con sus proveedores la actualización de Moodle a las versiones no vulnerables disponibles.

Referencias:

- https://moodle.org/security/index.php?o=3&p=0

- https://moodle.org/mod/forum/discuss.php?d=407394

- https://moodle.org/mod/forum/discuss.php?d=407393

- https://moodle.org/mod/forum/discuss.php?d=407392

- https://moodle.org/mod/forum/discuss.php?d=407391

- https://www.incibe-cert.es/en/node/160719

Nuevas Actualizaciones de Seguridad en Apple

Apple ha lanzado actualizaciones de seguridad que remedian múltiples vulnerabilidades en múltiples productos, las cuales podrían permitir que un atacante tome el control de un sistema afectado.

Las actualizaciones también remedian vulnerabilidades reportadas en el Kernel, como la vulnerabilidad con identificador CVE-2019-14899 publicada el año pasado, que permite a un punto de acceso malicioso, o un usuario adyacente, determinar si un usuario conectado está utilizando una VPN, hacer inferencias positivas sobre los sitios web que está visitando, y determinar la secuencia correcta y los números de reconocimiento en uso, permitiendo al actor malo inyectar datos en la secuencia TCP. Esto proporciona todo lo necesario para que un atacante secuestre conexiones activas dentro del túnel VPN.

Para conservar la seguridad de los productos Apple, es muy importante mantener actualizado el software. Se recomienda los usuarios y administradores revisar las páginas de publicación de Apple para los siguientes productos y aplicar las actualizaciones necesarias:

- La versión más reciente de iOS y iPadOS es 13.6. Se puede obtener mayor información en cómo actualizar el software en el iPhone, iPad o iPod touch.

- La versión más reciente de macOS es 10.15.6. Se puede obtener mayor información en cómo actualizar el software en tu Mac y cómo permitir que se descarguen las actualizaciones en segundo plano.

- La versión más reciente de tvOS es 13.4.8. Se puede obtener mayor información en cómo actualizar el software en el Apple TV.

- La versión más reciente de watchOS es 6.2.8. Se puede obtener mayor información en cómo actualizar el software en el Apple Watch.

Ten presente que no se pueden deshacer las actualizaciones de software de iOS, iPadOS, tvOS y watchOS.

Mas Información:

Vulnerabilidad RCE CRÍTICA que afecta a Servidores Windows desde hace 17 años

La falla de ejecución remota de código de 17 años (CVE-2020-1350), denominada ‘SigRed’ por Check Point, podría permitir que un atacante remoto no autenticado pueda ejecutar código arbitrario y llegue a obtener privilegios de administrador de dominio sobre servidores específicos y tome el control completo de la infraestructura de TI de una organización .

La vulnerabilidad existe en los servidores DNS Windows cuando no pueden manejar correctamente las solicitudes. Este problema resulta de una falla en la implementación del rol del servidor DNS de Microsoft y afecta a todas las versiones de Windows Server. Los servidores DNS que no son de Microsoft no se ven afectados.

Microsoft lanzó una actualización para el CVE-2020-1350, que está clasificado como una vulnerabilidad «wormable» y tiene un puntaje base de CVSS de 10.0. La actualización corrige la vulnerabilidad al modificar la forma en que los servidores DNS de Windows manejan las solicitudes.

Las vulnerabilidades «wormable» tienen el potencial de propagarse a través de malware entre computadoras vulnerables sin la interacción del usuario. Windows DNS Server es un componente de red central. Si bien actualmente no se sabe que esta vulnerabilidad se use en ataques activos, es esencial que los clientes apliquen las actualizaciones de Windows para abordar esta vulnerabilidad lo antes posible.

Si aplicar la actualización rápidamente no es práctico, hay disponible una solución alternativa basada en el registro que no requiere reiniciar el servidor. La actualización y la solución se detallan en la publicación del CVE-2020-1350 de Microsoft.

Para más información:

- https://thehackernews.com/2020/07/windows-dns-server-hacking.html?m=1#click=https://t.co/Qoode1dizp

- https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1350

- https://msrc-blog.microsoft.com/2020/07/14/july-2020-security-update-cve-2020-1350-vulnerability-in-windows-domain-name-system-dns-server/

- https://support.microsoft.com/en-us/help/4569509/windows-dns-server-remote-code-execution-vulnerability

Vanity URL – Personalización de enlaces Zoom permitía suplantar a otras organizaciones

El mecanismo Vanity URL permite a las organizaciones crear una versión personalizada de los enlaces de invitaciones de Zoom.

Los investigadores de la firma de ciberseguridad CheckPoint revelaron detalles de una falla menor pero fácil de explotar en Zoom, el software de videoconferencia muy popular y ampliamente utilizado.

Un atacante podría haber intentado hacerse pasar por el enlace de Vanity URL de una organización y enviar invitaciones que parecían legítimas para engañar a una víctima. Además, el atacante podría haber dirigido a la víctima a un sitio web dedicado de subdominio, donde la víctima ingresó al ID de la reunión correspondiente y no se le hizo saber que la invitación no provenía de la organización legítima.

El problema de seguridad se centra en las funcionalidades de subdominio descritas anteriormente. Hay varias formas de ingresar a una reunión que contiene un subdominio, incluido el uso de un enlace directo de subdominio que contiene el ID de la reunión o el uso de la interfaz de usuario web personalizada del subdominio de la organización.

Hay muchos escenarios relevantes del día a día que podrían haberse aprovechado utilizando este método de suplantación, lo que podría haber resultado en un intento de phishing exitoso, especialmente si se utiliza para suplantar la URL de Zoom Vanity de una empresa. Por ejemplo, un atacante podría haberse presentado como empleados legítimos en la empresa, enviando una invitación desde el Vanity URL de una organización a clientes relevantes para ganar credibilidad. Esta actividad podría haberse aprovechado para robar credenciales e información confidencial, así como otras acciones de fraude.

Todos los detalles de cómo un atacante podría hacerse pasar por los enlaces de subdominio Zoom de una organización o el sitio web real de subdominio se notificaron responsablemente a Zoom Video Communications, Inc.. Zoom ha solucionado este problema de seguridad, por lo que las vulnerabilidades descritas ya no son posibles.

Más información:

14 fallas día cero en CentOS permiten instalar ransomware en la red

Especialistas en análisis de vulnerabilidades reportan el hallazgo de al menos 14 vulnerabilidades de seguridad en CentOS, un panel de gestión de hosting gratuito pensado para facilitar la administración de servidores dedicados y VPS. Acorde al reporte, la explotación exitosa de estas vulnerabilidades podría permitir escenarios como inyección SQL o escaladas de directorios.

A continuación se presentan algunos detalles sobre las fallas reportadas, además de sus respectivos puntajes. Cabe señalar que estas vulnerabilidades no han recibido una clave de identificación según el Common Vulnerability Scoring System (CVSS).

- La insuficiente desinfección de los datos proporcionados por el usuario en el parámetro “user” de “ajax_mail_autoreply.php” permite a los hackers remotos ejecutar consultas SQL arbitrarias en la base de datos objetivo. La falla recibió un puntaje de 6.9/10.

- La validación de entrada incorrecta dentro de “ajax_ftp_manager.php” permite a los hackers remotos ejecutar comandos arbitrarios en el sistema objetivo. Esta falla es considerada crítica, pues recibió un puntaje de 9/10.

- La desinfección insuficiente de los datos proporcionados por el usuario en el parámetro “package” en “ajax_list_accounts.php” permite a los actores de amenazas remotos ejecutar consultas SQL arbitrarias en la base de datos objetivo. Esta vulnerabilidad recibió un puntaje de 6.9/10.

- Una desinfección insuficiente de los datos proporcionados por el usuario en el parámetro “status” en “ajax_list_accounts.php” permite a los usuarios remotos ejecutar consultas SQL arbitrarias en la base de datos objetivo, mencionan los especialistas en análisis de vulnerabilidades.

- Esta falla existe debido a una insuficiente desinfección insuficiente de datos enviados por el usuario en el parámetro “username” de “ajax_list_accounts.php”, lo que permitiría a los actores de amenazas remotos ejecutar consultas SQL arbitrarias. La falla recibió un puntaje de 6.9/10.

- Una insuficiente desinfección de los datos proporcionados por el usuario en el parámetro “type” de “ajax_list_accounts.php” permitiría a los hackers remotos ejecutar consultas SQL arbitrarias. La vulnerabilidad recibió un puntaje de 6.9/10.

- Esta falla existe debido a la inadecuada depuración de los datos proporcionados por los usuarios, mencionan los expertos en análisis de vulnerabilidades. La falla permitiría obtener información confidencial ejecutando consultas SQL arbitrarias.

- Una insuficiente depuración de los datos proporcionados por el usuario en el parámetro “email” en “ajax_mail_autoreply.php” permitiría a los hackers maliciosos ejecutar consultas SQL arbitrarias en la base de datos. La vulnerabilidad recibió un puntaje de 6.9/10.

- La falla existe debido a la insuficiente desinfección de los datos proporcionados por el usuario en el parámetro “search” de “ajax_mail_autoreply.php”. Los hackers remotos podrían enviar una solicitud especialmente diseñada para ejecutar consultas SQL arbitrarias. La falla recibió un puntaje de 6.9/10.

- Un error de validación de entrada al procesar secuencias transversales dentro del parámetro “ajax_mod_security.php” en “file” permitiría a los atacantes ejecutar ataques de escalada de directorios. Esta es una falla crítica que recibió un puntaje de 9/10, mencionan los especialistas en análisis de vulnerabilidades.

- Una insuficiente depuración de los datos proporcionados por el usuario en el parámetro “domain” de “ajax_new_account.php” permitiría a los actores de amenazas ejecutar consultas SQL arbitrarias y obtener información potencialmente confidencial. La falla recibió un puntaje de 6.9/10.

- La falla existe por la incorrecta depuración de los datos proporcionados por el usuario en el parámetro “username” en “ajax_add_mailbox.php”. Un hacker remoto no autenticado podría permitir a los hackers remotos ejecutar consultas SQL arbitrarias. La falla recibió un puntaje de 6.9/10.

- La desinfección insuficiente de los datos proporcionados por el usuario en el parámetro “term” en “ajax_dashboard.php” permitiría a los hackers ejecutar consultas SQL arbitrarias en la base de datos objetivo. Esta vulnerabilidad recibió un puntaje de 6.9/10.

- La vulnerabilidad existe debido a la desinfección insuficiente de los datos proporcionados por el usuario en el parámetro “account” en “ajax_mail_autoreply.php”, lo que podría conducir a la ejecución de consultas SQL arbitrarias en el sistema objetivo. La falla recibió un puntaje de 6.9/10.

Los desarrolladores recibieron el reporte y reconocieron las fallas. Por desgracia, hasta ahora no hay parches de seguridad disponibles para corregir estas vulnerabilidades o soluciones alternativas para mitigar el riesgo de explotación. La buena noticia es que hasta el momento no se han reportado intentos de explotación en escenarios reales o algún malware vinculado a este ataque.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

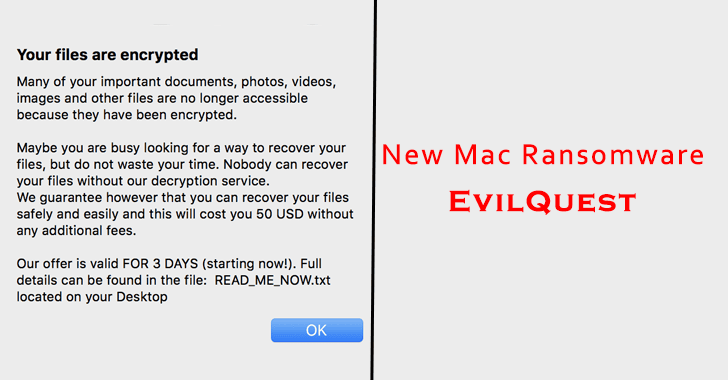

Nuevo ransomware macOS descubierto con capacidades de spyware

Dinesh Devadoss, un investigador de malware de la firma K7 Lab, publicó los hallazgos el martes sobre un nuevo ejemplo de ransomware macOS.

El malware conocido como ThiefQuest o EvilQuest además de encriptar los archivo de la víctima, también tiene capacidades de spyware que le permiten obtener contraseñas y números de tarjetas de crédito. El componente de spyware también se esconde persistentemente como una puerta trasera en los dispositivos infectados, lo que significa que se queda incluso después de que una computadora se reinicia, y podría usarse como plataforma de lanzamiento para ataques adicionales o de «segunda etapa».

Dado que el ransomware es tan raro en Macs para empezar, este golpe doble es especialmente notable.

Para que su equipo se infecte, es necesario descargar un instalador comprometido y luego descartar una serie de advertencias de Apple para ejecutarlo. Es un buen recordatorio para obtener su software de fuentes confiables, como los desarrolladores cuyo código está «firmado» por Apple para demostrar su legitimidad, o de la propia App Store de Apple.

Existen varios indicadores de compromiso relacionados con EvilQuest que pueden estar en monitoreo para verificar si algún equipo se encuentra infectado dentro de una red.

Como siempre, ante estos ataques la mejor manera de evitar las consecuencias es mantener un buen conjunto de copias de seguridad. Se recomienda guardar al menos dos copias de seguridad de todos los datos importantes, y al menos una no debe mantenerse adjunta a su Mac en todo momento. Por otro lado, es muy importante verificar los sitios de descarga de todo el software utilizado en el equipo.

Más Información: