Hackers están explotando activamente una vulnerabilidad crítica de ejecución remota de código (RCE), CVE-2022-22954 con puntución CVSS de 9.8, que afecta a VMware Workspace ONE Access (anteriormente llamado VMware Identity Manager).

El problema se solucionó en una actualización de seguridad hace 20 días junto con dos RCE más: CVE-2022-22957 y CVE-2022-22958 que también afectan a VMware Identity Manager (vIDM), VMware vRealize Automation (vRA), VMware Cloud Foundation y vRealize Suite Lifecycle Manager.

Poco después de la divulgación pública de las fallas, el código de explotación de prueba de concepto (PoC) surgió en el espacio público, lo que permitió a los hackers aprovecharse de las implementaciones vulnerables de productos de VMware. VMware confirmó un gran aumento en la explotación de CVE-2022-22954.

Investigadores de Morphisec informan haber visto explotación por parte de actores de amenazas persistentes avanzadas (APT), en particular un grupo de piratería iraní conocido como APT35 o Rocket Kitten.

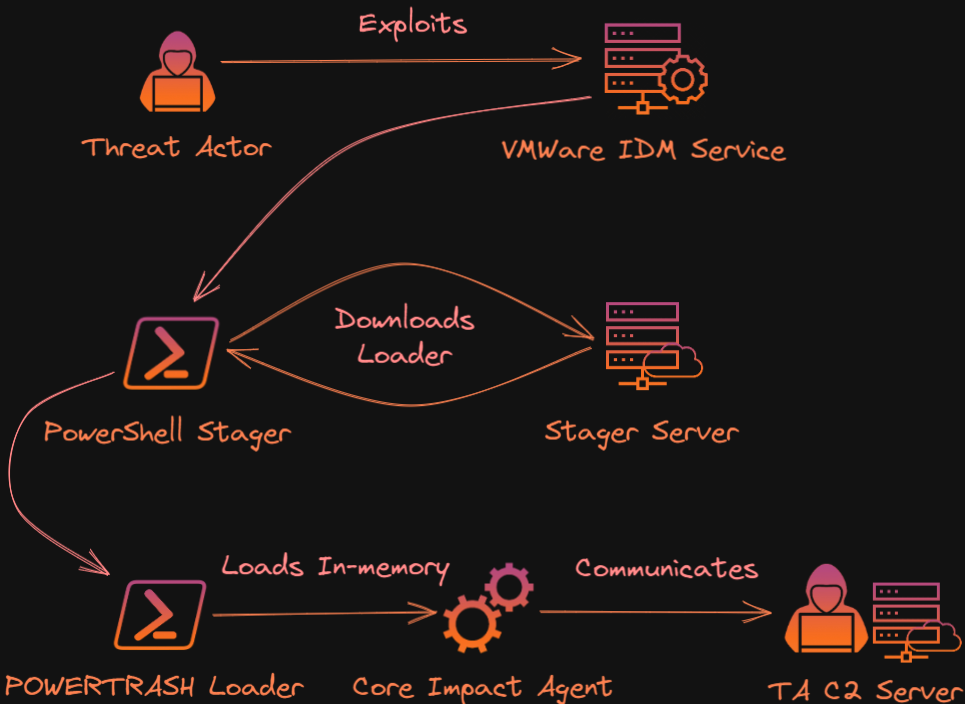

Patrón de ataque

El ataque comienza con la ejecución de un comando de PowerShell en el servicio vulnerable (Administrador de identidades).

Luego, el organizador obtiene el cargador PowerTrash del servidor de comando y control (C2) en una forma muy ofuscada y carga un agente Core Impact en la memoria del sistema.

Core Impact es una herramienta de prueba de penetración legítima que se abusa con fines nefastos en este caso, similar a cómo se implementa Cobalt Strike en campañas maliciosas.

Sin embargo, este no es un elemento novedoso. Trend Micro ha informado sobre el abuso de Core Impact en el pasado por parte de APT35, la actividad se remonta a 2015.

Versiones afectadas:

| Producto | Versión |

| VMware Workspace ONE Access Appliance | 21.08.0.1 |

| VMware Workspace ONE Access Appliance | 21.08.0.0 |

| VMware Workspace ONE Access Appliance | 20.10.0.1 |

| VMware Workspace ONE Access Appliance | 20.10.0.0 |

| VMware Identity Manager Appliance | 3.3.6 |

| VMware Identity Manager Appliance | 3.3.5 |

| VMware Identity Manager Appliance | 3.3.4 |

| VMware Identity Manager Appliance | 3.3.3 |

| VMware Realize Automation | 7.6 |

Recomendaciones:

Actualizar a las versiones:

| Producto | Versión | Validación |

| VMware Workspace ONE Access Appliance | 21.08.0.1 | Número de compilación 19539711 |

| VMware Workspace ONE Access Appliance | 21.08.0.0 | Número de compilación 19539711 |

| VMware Workspace ONE Access Appliance | 20.10.0.1 | Número de compilación 19540061 |

| VMware Workspace ONE Access Appliance | 20.10.0.0 | Número de compilación 19540061 |

| VMware Identity Manager Appliance | 3.3.6 | Validar el parche HW-154129-3.3.6.0-hotfix.applied en /usr/local/horizon/conf/flags/ |

| VMware Identity Manager Appliance | 3.3.5 | Validar el parche HW-154129-3.3.5.0i-hotfix.applied en /usr/local/horizon/conf/flags/ |

| VMware Identity Manager Appliance | 3.3.4 | Validar el parche HW-154129-3.3.4.0-hotfix.applied en /usr/local/horizon/conf/flags/ |

| VMware Identity Manager Appliance | 3.3.3 | Validar el parche HW-154129-3.3.3.0-hotfix.applied en /usr/local/horizon/conf/flags/ |

Referencias:

- https://www.helpnetsecurity.com/2022/04/14/cve-2022-22954/

- https://nvd.nist.gov/vuln/detail/CVE-2022-22954

- https://www.vmware.com/security/advisories/VMSA-2022-0011.html

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-22957

- https://nvd.nist.gov/vuln/detail/CVE-2022-22957

- https://nvd.nist.gov/vuln/detail/CVE-2022-22958

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=2022-22958

- https://vuldb.com/?id.196648