Los investigadores de seguridad cibernética encontraron en GitHub una prueba de concepto (PoC) que oculta un “backdoor”, el cual se trata de una característica discreta presente en el malware, que detecta los puntos de acceso vulnerables en un dispositivo y otorga a terceros un control parcial o total sobre él, permitiéndoles realizar acciones según su voluntad.

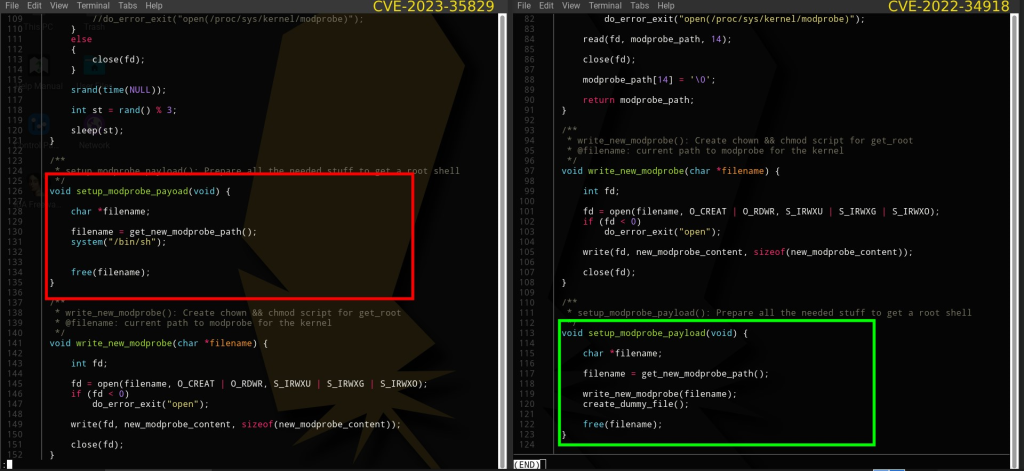

El repositorio se hace pasar por un PoC para la vulnerabilidad CVE-2023-35829 de severidad ALTA con un puntaje CVSS base de 7.0.

Este PoC actúa como un descargador que ejecuta en silencio un script bash de Linux, mientras oculta sus acciones como un proceso normal a nivel de kernel, aunque el repositorio ha sido eliminado, fue bifurcado 25 veces antes de su eliminación.

El backdoor ofrece diversas funcionalidades para extraer información confidencial de sistemas comprometidos y permitir que un actor malicioso obtenga acceso remoto al agregar su clave SSH al archivo .ssh/authorized_keys.

Los investigadores explicaron que el PoC implica la ejecución de un comando make, la cual es una herramienta de automatización utilizada para compilar y crear programas ejecutables a partir de archivos de código fuente. Dentro del archivo Makefile se encuentra un fragmento de código que construye y ejecuta un malware. Este malware crea y ejecuta un archivo llamado kworker, el cual añade la ruta $HOME/.local/kworker en $HOME/.bashrc, garantizando así su persistencia en el sistema.

Para aquellos usuarios que lo han ejecutado, la probabilidad de que los datos se vean comprometidos es alta.

Productos y Versiones afectadas

- Linux Kernel en versiones anteriores a 6.3.2

Solución

- Elimine cualquier clave SSH no autorizada.

- Elimine el archivo “kworker”.

- Elimine la ruta “kworker” del archivo bashrc.

- Verifique la ruta /tmp/.iCE-unix.pid en busca de posibles amenazas.

Recomendaciones

- No utilizar PoCs de fuentes no confiables.

- Si la persistencia de procesos no deseados continúa, se podría considerar el formateo del dispositivo.

Referencias