Administradores, proveedores de servicios hosting y el CERT-FR advierten de ataques dirigidos específicamente a los servidores de VMware ESXi que no poseen parches contra la vulnerabilidad RCE la cual se reportó hace 2 años.

Dicha vulnerabilidad se registró bajo el código CVE-2021-21974, la misma es una falla de seguridad que es causada por un problema de desbordamiento de buffer basado en montículo(heap overflow) en el servicio OpenSLP el cual puede ser explotado por atacantes no autenticados en eventos de relativa baja complejidad.

Este ransomware cifra los archivos con las extensiones .vmxf, .vmx, .vmdk, .vmsd y .nvram en servidores ESXi comprometidos y crea un archivo .args para cada documento cifrado con metadatos (probablemente necesarios para el descifrado).

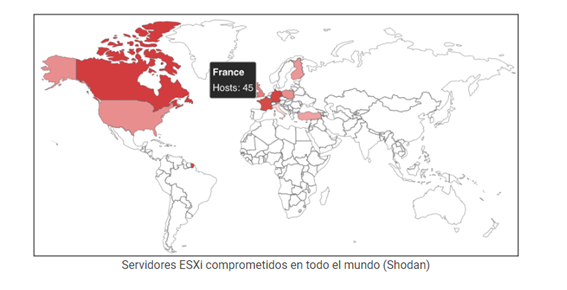

Según la plataforma Shodan al menos 120 servidores de VMware se han visto comprometidos en esta campaña de ransomware.

Hasta hoy, 3 de febrero de 2023 El Ramsonware ID Team se encuentra rastreando este nuevo malware bajo el nombre «ESXiArgs».

El equipo francés de respuestas a emergencias informáticas anunció: “Como investigaciones actuales, estas campañas de ataque parecen estar explotando la vulnerabilidad CVE-2021-21974, para la cual hay un parche disponible desde el 23 de febrero de 2021. Los sistemas objetivo actualmente serían los hipervisores ESXi en la versión 6.x y anteriores a la 6.7”

Versiones afectadas

- Versiones de ESXi 7.x anteriores a ESXi70U1c-17325551

- Versiones de ESXi 6.7.x anteriores a ESXi670-202102401-SG

- Versiones de ESXi 6.5.x anteriores a ESXi650-202102101-SG

Workaround

- Como método de mitigación de los ataques recibidos los administradores de los servidores deben deshabilitar el servicio del protocolo de ubicación (SLP) puerto 427, en los hipervisores ESXi que aún no se hayan actualizado.

Recomendaciones

- Aplicar el parche de seguridad provisto por VMware el 23 de febrero de 2021, tan pronto como sea posible.

- Realizar un escaneo en los sistemas que no hayan recibido el parche para buscar IOC.

Referencias

- https://www.cert.ssi.gouv.fr/alerte/CERTFR-2023-ALE-015/

- https://www.bleepingcomputer.com/news/security/massive-esxiargs-ransomware-attack-targets-vmware-esxi-servers-worldwide/

- https://csirt.telconet.net/comunicacion/noticias-seguridad/multiples-vulnerabilidades-criticas-rce-en-vmware-esxi-y-vsphere-client/

- https://cwe.mitre.org/data/definitions/122.html#:~:text=A%20heap%20overflow%20condition%20is,routine%20such%20as%20malloc().