Existe un número significativo y alarmante de servidores de correo electrónico de Microsoft Exchange (expuestos en la Internet pública) en Europa, Estados Unidos y Asia, que son vulnerables a fallas de ejecución remota de código (RCE). Esto debido a que ejecutan versiones de software obsoleto, mismos que no son compatibles y que ya no reciben actualizaciones, lo que los hace vulnerables a varios fallos de seguridad, algunos de los cuales tienen clasificaciones de gravedad crítica.

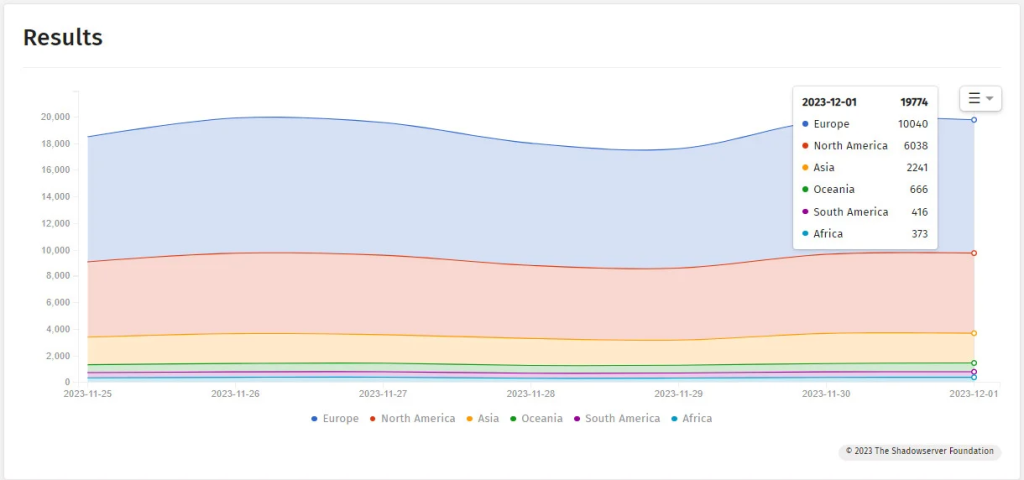

Escaneos de Internet recientes realizados por The ShadowServer Foundation han revelado que casi 20.000 servidores Microsoft Exchange que han llegado a la etapa de fin de vida útil (EoL) todavía son accesibles en la Internet pública. Más de la mitad de estos servidores están ubicados en Europa, América del Norte y Asia también albergaban un número significativo de servidores vulnerables.

Cabe mencionar, que existe una posibilidad que los datos estadísticos de ShadowServer no presenten el panorama completo. Investigaciones adicionales realizadas por el investigador de seguridad de Macnica, Yutaka Sejiyama, encontraron la asombrosa cifra de 30.000 servidores Microsoft Exchange que han llegado al final del soporte.

Según los escaneos de Sejiyama en Shodan, a finales de noviembre había 30.635 máquinas en la web pública con una versión no compatible de Microsoft Exchange:

- 275 instancias de Exchange Server 2007

- 4.062 instancias de Exchange Server 2010

- 26.298 instancias de Exchange Server 2013

Los servidores Exchange obsoletos descubiertos por ShadowServer y Sejiyama son susceptibles a múltiples vulnerabilidades de ejecución remota de código. Un problema de seguridad notable es ProxyLogon (CVE-2021-26855), una falla crítica que, cuando se combina con otro error (CVE-2021-27065), permite la ejecución remota de código. El análisis de Sejiyama sugiere que hay alrededor de 1.800 sistemas Exchange vulnerables expuestos a vulnerabilidades de ProxyLogon, ProxyShell o ProxyToken.

A continuación, se detalla las vulnerabilidades mencionadas.

- CVE-2021-26855: con una puntuación CVSS de 9.1 (crítico), esta vulnerabilidad de tipo «proxylogon» permite a un atacante no autenticado ejecutar código en el servidor afectado.

- CVE-2021-27065: con una puntuación CVSS de 7.8 (alto), esta vulnerabilidad permite a un atacante instalar un webshell en un servidor Exchange vulnerable.

Productos y versiones afectadas

Según los escaneos de Sejiyama en Shodan, estas versiones de Microsoft Exchange Server se verían afectadas:

- Microsoft Exchange Server 2007.

- Microsoft Exchange Server 2010.

- Microsoft Exchange Server 2013.

Solución

Para los servidores que han llegado al final del soporte, la única opción que queda es actualizar a una versión que aún reciba actualizaciones de seguridad.

- En el siguiente enlace puede verificar estas versiones.

Recomendaciones

- Microsoft recomienda priorizar la instalación de actualizaciones en los servidores externos.

- Asegurarse de que estén ejecutando versiones de software actualizadas y compatibles.

Referencias

- https://learn.microsoft.com/es-es/exchange/new-features/build-numbers-and-release-dates?view=exchserver-2019#view-the-build-number-of-an-exchange-based-server

- https://www.bleepingcomputer.com/news/security/over-20-000-vulnerable-microsoft-exchange-servers-exposed-to-attacks/

- https://malwaretips.com/threads/over-20-000-vulnerable-microsoft-exchange-servers-exposed-to-attacks.127451/

- https://vulnera.com/newswire/over-20000-microsoft-exchange-servers-at-risk-due-to-unsupported-software/

- https://isp.page/news/over-20000-vulnerable-microsoft-exchange-servers-exposed-to-attacks-2/#gsc.tab=0