Se han revelado hasta 11 vulnerabilidades de seguridad en los sistemas de administración de red de Nagios, los principales problemas son dos fallas de ejecución remota de código (CVE-2021-37344, CVE-2021-37346) en Nagios XI Switch Wizard y Nagios XI WatchGuard Wizard, una vulnerabilidad de inyección SQL (CVE-2021-37350) en Nagios XI, y una falsificación de solicitud del lado del servidor (SSRF) que afecta a Nagios XI Docker Wizard, así como un RCE post-autenticado en la herramienta Auto-Discovery de Nagios XI.

Nagios es una herramienta de monitorización de código abierto muy extendida a nivel empresarial e institucional.

Las vulnerabilidades de severidad crítica son:

- La neutralización inadecuada de los elementos especiales utilizados en comandos del sistema operativo podría permitir a un atacante la ejecución remota de código. Se han asignado los identificadores CVE-2021-37344 y CVE-2021-37346 para estas vulnerabilidades.

- El saneamiento inadecuado de los datos de entrada podría permitir a un atacante la inyección SQL en la herramienta de modificaciones masivas. Se ha asignado el identificador CVE-2021-37350 para esta vulnerabilidad.

- El saneamiento inadecuado en table_population.php podría permitir a un atacante realizar ataques de SSRF. Se ha asignado el identificador CVE-2021-37353 para esta vulnerabilidad.

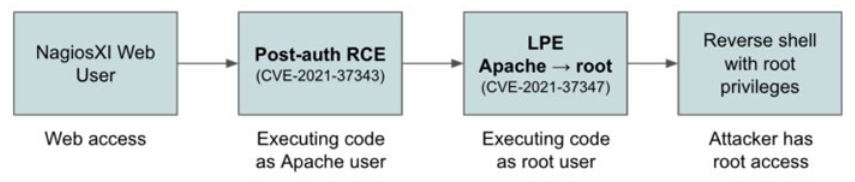

Los identificadores de las vulnerabilidades de severidad alta y media son: CVE-2021-37343, CVE-2021-37345, CVE-2021-37347, CVE-2021-37348, CVE-2021-37349, CVE-2021-37351 y CVE-2021-37352.

Las versiones y productos afectados son:

- Nagios XI, versiones anteriores a la 5.8.5

- Nagios XI Docker Wizard, versiones anteriores a la 1.1.3

- Nagios XI WatchGuard Wizard, versiones anteriores a la 1.4.8

- Nagios XI Switch Wizard, versiones anteriores a la 2.5.7.

El fabricante ha indicado que se debe actualizar los siguientes productos:

- Nagios XI, a la versión 5.8.5;

- Nagios XI Docker Wizard, a la versión 1.1.3;

- Nagios XI WatchGuard Wizard, a la versión 1.4.8;

- Nagios XI Switch Wizard, a la versión 2.5.7.

Para mayor información: