Investigadores de seguridad han descubierto una falla de diseño en una función del servidor de correo electrónico de Microsoft, Exchange, el cual puede ser usado para obtener credenciales de aplicaciones y dominios de Windows de usuarios alrededor del mundo.

Descubierto por Amit Serper, AVP de Security Research en la firma de seguridad Guardicore, el fallo de seguridad se encuentra en el protocolo de Microsoft, Autodiscover, una función de los servidores de correo electrónico Exchange, que permite a los clientes de correo electrónico descubrir automáticamente los servidores de correo electrónico, proporcionar credenciales y luego recibir las configuraciones adecuadas.

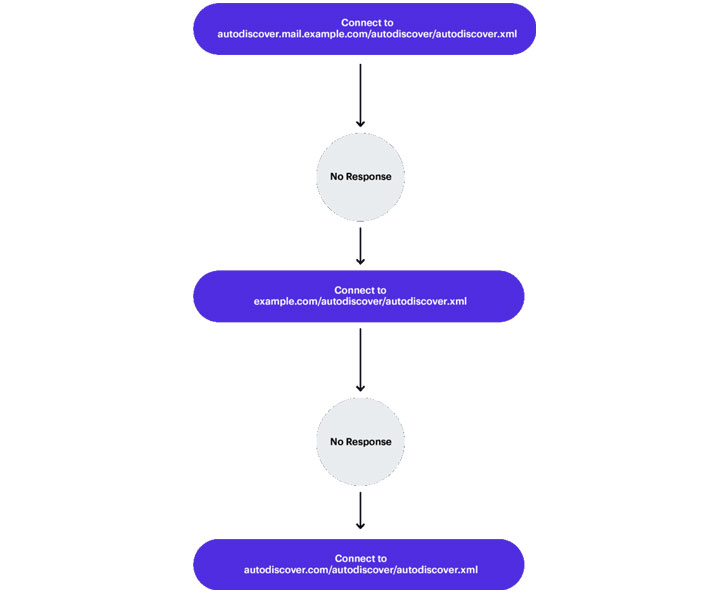

El protocolo es un elemento importante de los servidores de correo electrónico de Exchange, ya que permite a los administradores una manera fácil de asegurarse de que los clientes utilicen SMTP, IMAP, LDAP, WebDAV y otras configuraciones adecuadas. Para obtener estas configuraciones automáticas, los clientes de correo electrónico suelen hacer ping a una serie de URL predeterminadas derivadas del dominio de la dirección de correo electrónico del usuario, por ejemplo:

- https://autodiscover.example.com/autodiscover/autodiscover.xml

- https://autodiscover.example.com/autodiscover/autodiscover.xml

- https://example.com/autodiscover/autodiscover.xml

- https://example.com/autodiscover/autodiscover.xml

El investigador ha comentado que este mecanismo de detección automática utilizaba un procedimiento de «back-off» en caso de que no encontrara el punto final de detección automática del servidor Exchange en el primer intento. Este mecanismo de «retroceso» es el culpable de esta filtración porque siempre está tratando de resolver la parte de detección automática del dominio y siempre intentará «fallar». Es decir, el resultado del próximo intento de crear una URL de detección automática sería: https://autodiscover.com/autodiscover/autodiscover.xml. Esto significa que el propietario de autodiscover.com recibirá todas las solicitudes que no puedan llegar al dominio original.

Con base en este hallazgo, Serper dijo que registró una serie de dominios de nivel superior basados en la detección automática que todavía estaban disponibles en línea. Esto incluyó:

- Autodiscover.com.br – Brazil

- Autodiscover.com.cn – China

- Autodiscover.com.co – Columbia

- Autodiscover.es – Spain

- Autodiscover.fr – France

- Autodiscover.in – India

- Autodiscover.it – Italy

- Autodiscover.sg – Singapore

- Autodiscover.uk – United Kingdom

- Autodiscover.xyz

- Autodiscover.online

El investigador dijo que Guardicore desplegó honeypots en estos servidores para comprender la escala del problema. Durante más de cuatro meses, entre el 16 de abril de 2021 y el 25 de agosto de 2021, Serper dijo que estos servidores recibieron cientos de solicitudes, con miles de credenciales, de usuarios que estaban tratando de configurar sus clientes de correo electrónico, pero sus clientes de correo no encontraban el endpoint Autodiscover apropiado.

Cabe mencionar que este escenario de ataque no es nuevo, ya que existen trabajos previos de investigación publicados (BlackHat Asia 2017), en donde se ha expuesto el riesgo en mención. Según BleepingComputer, se verifica que recientemente Microsoft ha registrado de forma presurora varios dominios autodiscover.[TLD] debido a la mala implementación del protocolo Autodiscover.

Si bien Serper proporcionó algunas mitigaciones para evitar posible compromiso de credenciales (disponible aquí), también se necesitaría una actualización del lado de Microsoft sobre el diseño del protocolo de detección automática.

Microsoft ha señalado recientemiente en un comunicado para los partners en su portal Message Center (extracto disponible aquí) que Basic Authentication (BA) será descontinuado a partir de Octubre 2022. BA corresponde a la implementación insegura que utiliza Exchange sobre el escenario descrito. La recomendación del fabricante es migrar a una opción segura: Modern Authentication (MA).

Referencia:

- https://thehackernews.com/2021/09/microsoft-exchange-bug-exposes-100000.html

- https://twitter.com/0xAmit/status/1441395084239454210