Fortinet — vulnerabilidad crítica en FortiPAM y FortiSwitch Manager

Fortinet ha emitido un aviso urgente que revela una vulnerabilidad crítica en FortiPAM y FortiSwitch Manager que permite a atacantes eludir la autenticación mediante ataques de fuerza bruta. La falla, identificada como CVE-2025-49201, afecta los mecanismos de autenticación en los componentes Web Application Delivery (WAD) y GUI, con un puntaje CVSS v3.1 de 7.4 (alta severidad). Esto podría permitir la ejecución remota no autorizada de código o inyección de comandos.

CVE y severidad

- ID: CVE-2025-49201

- Puntaje CVSS v3.1: 7.4

- Severidad: Alta

- Componentes afectados: Módulos Web Application Delivery (WAD) y GUI de FortiPAM y FortiSwitch Manager

- Explotación pública: No reportada

Productos afectados

| Fabricante | Producto | Versiones afectadas | Versión sin afectación |

|---|---|---|---|

| Fortinet | FortiPAM | 1.5.0; 1.4.0 – 1.4.2; todas las versiones 1.3, 1.2, 1.1 y 1.0 | 1.6, 1.7 |

| Fortinet | FortiSwitch Manager | 7.2.0 – 7.2.4 (serie 7.2) | 7.0 (serie 7.0) |

Solución

Actualizar FortiPAM a la versión 1.5.1 o superior, o a partir de la 1.4.3 para versiones 1.4.x; migrar a una versión corregida para ramas anteriores; y actualizar FortiSwitch Manager a la versión 7.2.5 o superior.\n

Recomendaciones

Se recomienda aplicar las actualizaciones lo antes posible para mitigar riesgos, monitorear intentos de inicio de sesión inusuales y activar autenticación multifactor como medida temporal de defensa.\n

Referencias

Alerta de seguridad en Gmail por filtración de credenciales atribuida a ShinyHunters

Google ha emitido un aviso de seguridad dirigido a la mayoría de sus usuarios de Gmail tras detectar una posible filtración de credenciales que podría comprometer un número significativo de cuentas. Inicialmente, la compañía informó que el incidente afectaba solo a datos comerciales básicos de su base de datos de Salesforce, utilizada para gestionar información de contacto y notas de pequeñas y medianas empresas. Sin embargo, investigaciones posteriores revelaron que el alcance del ataque podría ser mucho mayor, incluyendo potencialmente a millones de usuarios de Gmail.

Los ciberdelincuentes responsables, atribuidos al grupo ShinyHunters, emplearon técnicas de suplantación de personal técnico de Google, utilizando correos electrónicos y llamadas fraudulentas, algunas asistidas por inteligencia artificial, para engañar a los usuarios y obtener credenciales o inducir la instalación de software malicioso.

Productos y versiones afectadas

- Cuentas de correo Gmail de usuarios globales, especialmente aquellas vinculadas a bases de datos de Salesforce.

Solución

- Cambiar inmediatamente la contraseña de Gmail.

- Activar la autenticación de dos factores (2FA) para mayor seguridad.

Recomendaciones

- Verificar la autenticidad de correos electrónicos y llamadas provenientes supuestamente de Google antes de compartir cualquier información.

- No instalar software ni dar permisos a aplicaciones no verificadas que soliciten acceso a datos personales.

- Mantener actualizado el sistema operativo y la aplicación de Gmail.

- Revisar la actividad reciente de la cuenta y cerrar sesiones desconocidas en dispositivos

Referencias:

https://www.darkreading.com/cyberattacks-data-breaches/payback-shinyhunters-google-salesforce

https://www.cxtoday.com/crm/the-google-salesforce-customer-data-breach-what-really-happened/

SparkKitty: Nuevo malware móvil que roba criptomonedas y datos personales

Investigadores de ciberseguridad han identificado una campaña maliciosa que distribuye el malware SparkKitty a través de aplicaciones móviles maliciosas publicadas en Google Play Store, App Store de Apple y plataformas no oficiales. Estas apps estaban disfrazadas como falsas tiendas de criptomonedas en línea, aplicaciones de apuestas, juegos con contenido para adultos y juegos tipo casino, diseñadas para robar fotos personales y activos digitales de los usuarios en dispositivos Android e iOS.

SparkKitty es considerado una posible evolución del malware SparkCat, descubierto por Kaspersky en enero de 2024. SparkCat utilizaba técnicas de reconocimiento óptico de caracteres (OCR) para extraer frases de recuperación de wallets desde imágenes almacenadas en los dispositivos. La variante SparkKitty amplía sus capacidades al acceder a la galería del dispositivo y extraer todas las imágenes sin distinción, con el objetivo de obtener información sensible.

Aunque el foco principal parece ser el robo de credenciales asociadas a criptomonedas, las imágenes extraídas también podrían utilizarse para fines maliciosos como extorsión, si contienen información privada o comprometedora.

Entre las aplicaciones maliciosas detectadas por Kaspersky se encuentran:

- “币coin” (disponible en la App Store de Apple)

- “SOEX” (publicada en Google Play), una app de mensajería con funciones integradas para el intercambio de criptomonedas, que acumuló más de 10.000 descargas antes de ser eliminada.

Google ha confirmado que las aplicaciones maliciosas vinculadas a SparkKitty ya fueron eliminadas de su tienda oficial, y que el desarrollador responsable ha sido suspendido y bloqueado de forma permanente de la plataforma, como medida de contención.

Recomendaciones:

- Elimina apps sospechosas y revisa los permisos otorgados, especialmente acceso a fotos y portapapeles.

- No almacenes información sensible como claves o datos de wallets en capturas de pantalla o imágenes.

- Usa protección móvil confiable y descarga apps solo desde fuentes oficiales verificadas.

Referencias:

- https://www.bleepingcomputer.com/news/security/malware-on-google-play-app-store-stole-your-photos-and-crypto/

- https://securelist.com/sparkkitty-ios-android-malware/116793/

- https://cointelegraph.com/news/crypto-seed-phrase-stealing-malware-on-major-app-stores

- https://www.kaspersky.com/blog/ios-android-stealer-sparkkitty/53675/

Microsoft corrige múltiples vulnerabilidades en su Patch Tuesday de octubre 2024

Microsoft ha lanzado su actualización de Patch Tuesday de octubre de 2024, incluye actualizaciones que abordan un total de 118 vulnerabilidades, entre las cuales se encuentran cinco de día cero, dos de ellas explotadas activamente en ataques. Este mes, Microsoft ha corregido vulnerabilidades críticas que permiten la ejecución remota de código y la elevación de privilegios, subrayando la importancia de aplicar estas actualizaciones para proteger la integridad y seguridad de los sistemas.

Las correcciones abarcan una amplia gama de fallas, incluyendo vulnerabilidades en componentes como la plataforma MSHTML de Internet Explorer y Microsoft Edge Legacy, garantizando que incluso los sistemas más antiguos no se conviertan en puntos vulnerables. Este Patch Tuesday también aborda problemas previamente tratados en Microsoft Edge, con actualizaciones adicionales para mejorar la seguridad del navegador.

Además, Microsoft ha lanzado la actualización acumulativa KB5044273 para Windows 10 (versiones 22H2 y 21H2), la cual introduce nueve mejoras y correcciones. Esta actualización es obligatoria y contiene las actualizaciones de seguridad del Patch Tuesday de octubre de 2024. Los usuarios pueden instalarla manualmente accediendo a Configuración > Windows Update o esperar a que el sistema la aplique automáticamente. Para mayor comodidad, es posible programar el reinicio del sistema para finalizar la instalación.

Vulnerabilidades críticas abordadas en octubre de 2024

Entre las vulnerabilidades más notables corregidas se encuentran:

- CVE-2024-43573: Vulnerabilidad de suplantación en la plataforma MSHTML, históricamente utilizada por Internet Explorer y Microsoft Edge Legacy.

- CVE-2024-43572: Vulnerabilidad crítica de ejecución remota de código en Microsoft Management Console (MMC), que permite la ejecución de código malicioso mediante archivos MSC manipulados.

- CVE-2024-6197: Vulnerabilidad de ejecución remota de código en libcurl, una biblioteca ampliamente utilizada para la transferencia de datos.

- CVE-2024-20659: Vulnerabilidad en Windows Hyper-V que afecta a sistemas que utilizan máquinas virtuales con UEFI, lo que podría comprometer el hipervisor y el kernel del sistema anfitrión.

- CVE-2024-43583: Vulnerabilidad de elevación de privilegios en Winlogon, que podría permitir a los atacantes obtener privilegios de SISTEMA, comprometiendo completamente la seguridad del dispositivo.

Categorías de las vulnerabilidades abordadas

- 28 vulnerabilidades de elevación de privilegios

- 7 vulnerabilidades de omisión de funciones de seguridad

- 43 vulnerabilidades de ejecución remota de código

- 6 vulnerabilidades de divulgación de información

- 26 vulnerabilidades de denegación de servicio

- 7 vulnerabilidades de suplantación de identidad

Vulnerabilidades de severidad crítica e importante

Algunas de las vulnerabilidades críticas e importantes incluidas en este parche son:

| CVE | CVSS | Tipo de vulnerabilidad |

|---|---|---|

| CVE-2024-43468 | 9.8 | Vulnerabilidad de ejecución remota de código en Microsoft Configuration Manager |

| CVE-2024-38124 | 9.0 | Vulnerabilidad de elevación de privilegios (EoP) en Windows Netlogon |

| CVE-2024-43488 | 8.8 | Vulnerabilidad de ejecución remota de código en la extensión de Visual Studio Code para Arduino |

| CVE-2024-43582 | 8.1 | Vulnerabilidad de ejecución remota de código en el servidor de protocolo de escritorio remoto |

Si desea verificar los aplicativos y sistemas operativos que aborda el Patch Tuesday puede ingresar a la página oficial de Microsoft.

Los usuarios de Windows pueden instalar la actualización del Patch Tuesday siguiendo los siguientes pasos:

- Ir a Inicio > Configuración > Actualización de Windows.

- Hacer clic en «Buscar actualizaciones».

- Instalar las actualizaciones.

Recomendaciones

- Aplicar las actualizaciones de seguridad lo antes posible para mitigar los riesgos potenciales.

- Priorizar la implementación de parches para vulnerabilidades críticas, seguido de las clasificadas como importantes.

- Utilizar herramientas de gestión de parches para automatizar la distribución y aplicación de actualizaciones, garantizando así que todos los dispositivos dentro de la organización se mantengan actualizados de manera oportuna y consistente.

Referencias:

Google publica la actualización de seguridad de septiembre de 2024

El boletín de seguridad de Android para septiembre de 2024 destaca una vulnerabilidad crítica de día cero, CVE-2024-32896, que ya ha sido explotada activamente en ataques dirigidos. Esta vulnerabilidad, clasificada con una severidad de 7.8 en la escala CVSS, afecta al componente Framework de Android. Un error lógico en el código permite la escalación de privilegios local sin la necesidad de permisos adicionales de ejecución, lo que da a los atacantes la capacidad de obtener privilegios elevados en el dispositivo. Esto podría traducirse en acceso a datos sensibles o control sobre funciones clave del sistema. La explotación de esta vulnerabilidad ya ha sido observada en ataques selectivos, lo que ha despertado preocupaciones sobre su posible uso generalizado.

Además, las vulnerabilidades CVE-2024-33042 y CVE-2024-33052 afectan a dispositivos con chipsets Qualcomm, específicamente a través del subcomponente WLAN. Estas vulnerabilidades pueden comprometer las funciones principales del dispositivo y permitir acceso no autorizado a datos sensibles.

Productos afectados

- Dispositivos Android, en particular aquellos con chipsets Qualcomm.

Solución

- Google ha lanzado dos niveles de parche de seguridad: 2024-09-01 y 2024-09-05, se debe comprobar que el fabricante haya publicado un parche de seguridad y actualizarlos.

Recomendaciones

- Actualizar todos los dispositivos Android a la versión más reciente del parche de seguridad.

- Asegurarse de que las actualizaciones para los componentes de Qualcomm estén aplicadas.

- Revisar y fortalecer las políticas de seguridad internas para prevenir posibles ataques.

Referencias:

Vulnerabilidad Crítica en Ivanti Virtual Traffic Manager (vTM)

Ivanti Virtual Traffic Manager (vTM) es un controlador de entrega de aplicaciones basado en software, ampliamente utilizado para gestionar y equilibrar el tráfico de servicios críticos para el negocio. Este software garantiza alta disponibilidad, rendimiento y seguridad para aplicaciones web. Recientemente, se ha identificado una vulnerabilidad crítica en vTM que ha sido explotada activamente debido a la disponibilidad de un código de prueba de concepto (PoC).

CVE-2024-7593 (CVSS 9.8): Una vulnerabilidad crítica de omisión de autenticación en Ivanti Virtual Traffic Manager (vTM) presenta un riesgo elevado debido a la disponibilidad de un exploit público. El problema radica en una implementación incorrecta de un algoritmo de autenticación, que permite la omisión de los mecanismos de autenticación en los paneles de administración de vTM expuestos a Internet. Una vez explotada, los atacantes pueden obtener acceso administrativo no autorizado, comprometiendo todo el dispositivo vTM. Aunque no hay informes de clientes afectados al momento de la divulgación, la disponibilidad de un PoC público aumenta significativamente el riesgo de explotación. Tres investigadores de seguridad han desarrollado un módulo Metasploit que facilita la explotación, lo que lo hace especialmente peligroso para sistemas sin parches.

Productos y versiones afectadas:

- Ivanti Virtual Traffic Manager (vTM) versiones: 22.2, 22.3 (todas las revisiones anteriores a 22.3R3), 22.5R1, 22.6R1, 22.7R1

Solución:

- Actualizar a las versiones 22.2R1, 22.7R2 o actualizar los parches para las versiones afectadas del software vTM.

Recomendaciones:

- Actualizar a la última versión parcheada de Ivanti vTM de forma inmediata.

- Restringir el acceso a la interfaz de administración de vTM vinculándola a una red interna o a una dirección IP privada.

- Verificar los registros de auditoría para detectar cualquier actividad inusual que pueda indicar un intento de explotación.

Referencias:

Ransomware Eldorado afecta principalmente a productos de Windows y VMware

En marzo de 2024, un nuevo ransomware-as-a-service (RaaS) conocido como Eldorado surgió, apuntando principalmente a sistemas Windows y VMware ESXi. Hasta la fecha, ha afectado a 16 víctimas, centradas principalmente en los sectores de bienes raíces, educación, salud y manufactura en EE.UU. La empresa de ciberseguridad Group-IB ha estado monitoreando de cerca las actividades de Eldorado, observando su promoción en foros y la búsqueda activa de afiliados calificados.

Características Técnicas

Eldorado es un ransomware basado en el lenguaje de programación Go, que dispone de variantes para cifrar tanto plataformas Windows como Linux. Utiliza el algoritmo de encriptación ChaCha20, generando una clave única de 32 bytes y un nonce de 12 bytes para cada archivo cifrado. Las claves y nonces se cifran utilizando RSA con el esquema OAEP.

Proceso de Encriptación

- Extensión de archivos cifrados: .00000001

- Notas de rescate: HOW_RETURN_YOUR_DATA.TXT, generadas en las carpetas de Documentos y Escritorio.

- Cifrado de recursos compartidos: Utiliza el protocolo SMB para cifrar recursos compartidos en red.

- Eliminación de copias de seguridad: Borra las copias de volumen sombra en sistemas Windows comprometidos para evitar la recuperación de datos.

Especificaciones y Comportamiento

- Exclusiones de cifrado: Archivos DLL, LNK, SYS y EXE, así como directorios críticos del sistema para evitar dejar el sistema inservible.

- Autodestrucción: Configurado para autodestruirse por defecto, evadiendo así la detección y análisis.

Personalización por Afiliados

- Windows: Permite especificar directorios a cifrar, omitir archivos locales, atacar recursos compartidos en red en subredes específicas y prevenir la autodestrucción del malware.

- Linux: La personalización se limita a establecer los directorios a cifrar.

Observaciones de Group-IB

Investigadores de Group-IB han seguido de cerca el avance de Eldorado, destacando su promoción activa en foros de ciberdelincuentes y la búsqueda de afiliados con habilidades específicas para maximizar la efectividad de los ataques.

Productos afectados

- Sistemas operativos Windows y Linux.

- Vmware ESXi.

Solución

- Actualmente, no existe una solución definitiva para el ransomware Eldorado. Sin embargo, es crucial mantenerse actualizado y aplicar las mejores prácticas de ciberseguridad para reducir el riesgo de infección.

Recomendaciones

- Autenticación Multifactor (MFA): Implementar MFA y soluciones de acceso basadas en credenciales para añadir una capa adicional de protección contra accesos no autorizados.

- Endpoint Detection and Response (EDR): Utilizar herramientas EDR para detectar y responder rápidamente a indicadores de ransomware y otras amenazas en los puntos finales.

- Copias de Seguridad: Realizar copias de seguridad periódicas de los datos para minimizar el impacto de posibles ataques y asegurar la recuperación de información crítica.

- Gestión de Parches: Priorizar y aplicar regularmente parches de seguridad para corregir vulnerabilidades y fortalecer la postura de seguridad.

- Educación y Capacitación: Instruir y capacitar a los empleados sobre cómo identificar y reportar amenazas de ciberseguridad para reducir el riesgo de ataques exitosos.

- Auditorías y Evaluaciones: Realizar auditorías técnicas anuales o evaluaciones de seguridad para mantener una buena higiene digital y detectar posibles fallos en la seguridad.

- No Pagar Rescates: Abstenerse de pagar rescates, ya que esto raramente garantiza la recuperación de datos y puede incentivar futuros ataques.

- Estas prácticas son fundamentales para desarrollar una estrategia robusta de defensa contra el ransomware y proteger los activos digitales de la organización.

Referencias

- https://www.broadcom.com/support/security-center/protection-bulletin/el-dorado-ransomware-increased-attacks

- https://blog.segu-info.com.ar/2024/07/ransomware-eldorado-apunta-maquinas.html

- https://www.group-ib.com/blog/eldorado-ransomware/

El Patch Tuesday de Microsoft de Junio 2023, corrige múltiples vulnerabilidades

Como parte de las actualizaciones del “Patch Tuesday” del mes de junio de 2023, Microsoft implementó correcciones en su sistema operativo Windows y otros componentes de software para abordar fallas de seguridad críticas y altas.

Cabe mencionar que el Patch Tuesday de Microsoft no corrige ninguna vulnerabilidad de “Zero Day” ni errores de explotación activa, este parche proporciona actualizaciones de seguridad para 78 fallas, incluidas 38 vulnerabilidades de ejecución remota de código, lo que es un alivio para los administradores Windows.

Encabezando la lista de correcciones se encuentra:

- CVE-2023-29357 (CVSS 9,8), esta vulnerabilidad podría permitir que un atacante obtenga privilegios administrativos, mediante el escalamiento de privilegios en SharePoint Server.

- CVE-2023-29363, CVE-2023-32014 y CVE-2023-32015 (todas con puntaje CVSS 9.8), estas vulnerabilidades podrían permitir a un atacante realizar ejecución remota de código malicioso en Windows Pragmatic General Multicast (PGM).

- CVE-2023-28310 (CVSS de 8.0) y CVE-2023-32031 (CVSS de 8.8), permitirían la ejecución remota de código malicioso en productos de Exchange Server.

Productos y versiones afectadas

| Productos | Versiones |

| Microsoft SharePoint Server | SharePoint Server 2019 Server Subscription Edition en todas sus versiones. |

| Windows Pragmatic Multicast | Windows 10 y 11, Windows Server 2008 – 2022 20H2 |

| Microsoft Exchange Server | Exchange Server 2016 CU22 Nov22SU, Exchange Server 2019 RTM Mar21SU |

Microsoft también ha lanzado numerosas actualizaciones para Microsoft Office, estas mitigan a las vulnerabilidades que permitían a los atacantes usar documentos de Excel, Outlook y OneNote creados con fines maliciosos para realizar ejecución remota de código malicioso.

A continuación, se detalla las vulnerabilidades mencionadas:

- CVE-2023-33133 y CVE-2023-33137 (ambas con CVSS 7.8), para Excel.

- CVE-2023-33131 (CVSS 8.8), para Outlook.

- CVE-2023-33140 (CVSS 6.5) de tipo Spoofing en OneNote.

Las fallas de OneNote y Outlook requieren que un usuario haga clic en un enlace en el archivo o correo electrónico malicioso.

Recomendaciones

Se recomienda a los usuarios de Windows implementar las actualizaciones de seguridad lo antes posible.

– Ir a Inicio > Configuración > Actualización de Windows

– Hacer clic en “Buscar actualizaciones».

– Instalar las actualizaciones.

Referencias

Para mayor información sobre las vulnerabilidades descritas, consultar los siguientes enlaces:

- https://www.cybersecurity-help.cz/vdb/SB2023061350

- https://www.cybersecurity-help.cz/vdb/SB2023061355

- https://www.cybersecurity-help.cz/vdb/SB2023061341

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-33133

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-33137

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-33131

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-33140

- https://www.quorumcyber.com/threat-intelligence/patch-tuesday-june-2023/

- https://thehackernews.com/2023/06/microsoft-releases-updates-to-patch.html

- https://www.bleepingcomputer.com/news/microsoft/microsoft-june-2023-patch-tuesday-fixes-78-flaws-38-rce-bugs/

Falla crítica de RCE en los firewalls de Fortigate

Fortinet lanzó recientemente actualizaciones para solventar una vulnerabilidad que podría permitir la ejecución remota no autorizada de código en un dispositivo FortiGate con servicio VPN SSL.

La funcionalidad VPN SSL de FortiGate está en el centro de esta vulnerabilidad. Una VPN SSL es esencial para asegurar el acceso remoto a la red de una organización. Sin embargo, la explotación de esta vulnerabilidad podría comprometer este canal seguro con consecuencias catastróficas para la integridad de la seguridad de la red.

La vulnerabilidad crítica está registrada como CVE-2023-27997, la cual afecta la funcionalidad VPN SSL de Fortinet y se puede explotar sin credenciales inclusive si se encuentra activo la opción de multiple factor de autenticación (MFA). Esta falla, si se explota, podría permitir que un usuario no autorizado bloquee el dispositivo de forma remota y potencialmente ejecute código.

En la actualidad, sigue siendo incierto si la vulnerabilidad ha sido explotada por piratas informáticos. Sin embargo, la detección y respuesta rápidas demuestran la importancia de la vigilancia continua en la seguridad cibernética.

Producto y versiones afectadas

FortiGate/ FortiOs en sus versiones:

- 7.2.0 hasta 7.2.4

- 7.0.0 hasta 7.0.11

- 6.4.0 hasta 6.4.12

- 6.2.0 hasta 6.2.13

- 6.0.0 hasta 6.0.16

Solución

Actualizar de forma inmediata a las versiones de FortiOS que corrige la vulnerabilidad:

- 7.4.0 o superiores.

- 7.2.5 o superiores.

- 7.0.12 o superiores.

- 6.4.13 o superiores.

- 6.2.14 o superiores.

- 6.0.17 o superiores.

Recomendación

Se recomienda mantener el servicio SSLVPN limitado por regiones o IPs de confianza, en caso de no estar en uso el servicio SSLVPN desactivarlo.

Referencias

Para mayor información sobre la vulnerabilidad descrita, consultar los siguientes enlaces:

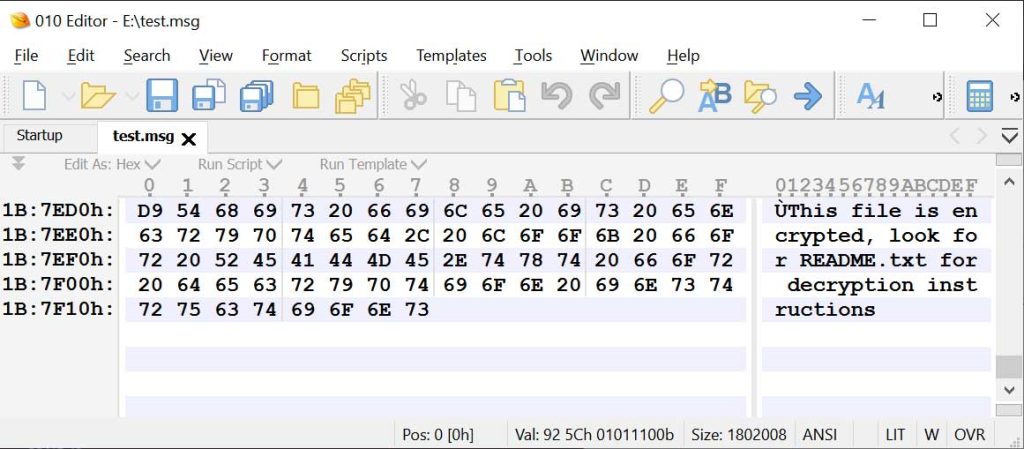

MalasLocker – Nuevo ransomware activo contra Zimbra

Un nuevo tipo de ataque de ransomware está comprometiendo servidores Zimbra con el propósito de sustraer correos electrónicos y encriptar archivos. Esta operación de ransomware, conocida como MalasLocker según BleepingComputer, comenzó a cifrar los servidores de Zimbra a fines de marzo de 2023. Víctimas de este ataque han reportado en los foros de BleepingComputer y Zimbra que sus correos electrónicos se encontraban encriptados.

Múltiples víctimas han reportado el descubrimiento de archivos JSP sospechosos que han sido cargados en las siguientes ubicaciones:

- /opt/zimbra/jetty_base/webapps/zimbra/

- /opt/zimbra/jetty/webapps/zimbra/public

Estos archivos fueron encontrados bajo distintos nombres, entre ellos:

- info.jsp

- noops.jsp

- heartbeat.jsp

- Startup1_3.jsp, identificado por BleepingComputer, se basa en un webshell de código abierto.

Al cifrar mensajes de correo electrónico, no se agrega ninguna extensión de archivo adicional al nombre del archivo. Sin embargo, el investigador de seguridad MalwareHunterTeam dijo que agregan un mensaje «Este archivo está encriptado, busque README.txt para obtener instrucciones de descifrado» al final de cada archivo cifrado.

No está claro en este momento cómo los actores de amenazas están violando los servidores de Zimbra pero se presumen que podría ser a través de la explotación de las vulnerabilidades CVE-2022-27924, CVE-2022-27925, CVE-2022-30333 y CVE-2022-37042.

Indicadores de compromiso

- SHA-256: 3f5a5f7d369edc3334897466aecc804983c6d61b037aab88e4f79cb1aaf75d83

- SHA-256: 47ecddbe356229c69c3e39a822fd28a900333b5622264e015fc414ec25bc7915

Recomendaciones

- Aplicar actualizaciones de seguridad.

- Realizar un escaneo en los sistemas que no hayan recibido actualizaciones para buscar IOC.

- Tener instalado EDR/AV en los equipos.

Referencias

- https://www.bleepingcomputer.com/news/security/malaslocker-ransomware-targets-zimbra-servers-demands-charity-donation/

- https://blog.segu-info.com.ar/2023/05/malaslocker-nuevo-ransomware-activo.html

- https://www.rapid7.com/db/vulnerabilities/zimbra-collaboration-cve-2022-30333/

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-37042

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-27925

- https://forums.zimbra.org/viewtopic.php?t=71867&start=20