El presidente de Costa Rica, Rodrigo Chaves, declaró el estado de emergencia nacional debido a los ataques cibernéticos del grupo de ransomware Conti en varias agencias gubernamentales. Luego de que el pasado 17 de abril los atacantes publicaran en su sitio de la dark web que accedieron a los sistemas del Ministerio de Hacienda de Costa Rica y robaran más de 1TB de datos internos, los atacantes intervinieron el sitio del Ministerio de Ciencia y Tecnología para dejar un mensaje y días después también afirmaron haber robado archivos EML de servidores de correos de otras dos entidades del país centroamericano.

Impacto del ataque

El organismo público que primero sufrió daños por el ciberataque del ransomware Conti fue el Ministerio de Hacienda, que aún tiene que evaluar completamente el alcance del incidente de seguridad o la medida en que se vieron afectados los sistemas de información, pagos y aduanas de los contribuyentes. Los atacantes afirmaron haber robado 1TB con información extraída del Portal de Administración Tributaria (ATV) y documentos internos. En esa publicación en su sitio, los cibercriminales revelaban también que habían solicitado el pago de 10 millones de dólares para recuperar los archivos del cifrado. Además de publicar una muestra para su descarga con una parte de la información robada, amenazaron con publicar la totalidad de los datos.

Con el transcurso de los días los cibercriminales dieron más detalles y dicen haber obtenido acceso a unos 800 servidores y extraído 900 GB de bases de datos, y 100 GB con documentos internos del Ministerio de Hacienda y bases de datos que contienen nombres completos y direcciones de correo. Según el sitio web de CISO Advisor, las siguientes áreas gubernamentales se vieron afectadas:

- Ministerio de Hacienda

- Ministerio del Trabajo y Previsión Social

- Fondo de Desarrollo Social y Bolsa Família (FODESAF)

- Sede Intercolegial de Alajuela (SIUA)

- Consejo Administrativo del Servicio Eléctrico de la Provincia de Cartago (JASEC)

- Ministerio de Ciencia, Innovación, Tecnología y Telecomunicaciones

- Instituto Meteorológico Nacional (IMN)

- Servicio Radiográfico (Radiographic Costarricense, Racsa)

- Fondo de Seguridade Social (CCSS)

Indicadores de compromiso (IOCs)

Conti es un malware que pertenece a la familia de los ransomware y opera como un Ransomware as a Service. Esto significa que los desarrolladores ofrecen el ransomware en foros clandestinos para reclutar afiliados, que son quienes se ocupan de la distribución de la amenaza a cambio de un porcentaje de las ganancias obtenidas por el pago de los rescates.

Conti suele utilizar la modalidad de doble extorsión, también conocida como doxing, esto consiste en exfiltrar información confidencial de sus víctimas previo al cifrado para luego extorsionarlas y así amenazándolas con publicar información exfiltrada a menos que paguen el monto de dinero exigido. De esta forma aumentan la presión, ya que no solo se trata de recuperar los archivos cifrados, sino también de evitar una posible brecha de información que podría perjudicar a la víctima de diversas maneras.

Conti tiene una larga lista de victimas, principalmente son organizaciones previamente elegidas por los atacante, que cuentan con recursos suficientes para pagar importantes sumas de dinero o que necesitan de su información para poder operar con normalidad. Estas pueden ir desde grandes empresas de industrias como:

- Retail

- Manufactura

- Construcción

- Salud

- Tecnología

- Alimentos

- Organismos Gubernamentales

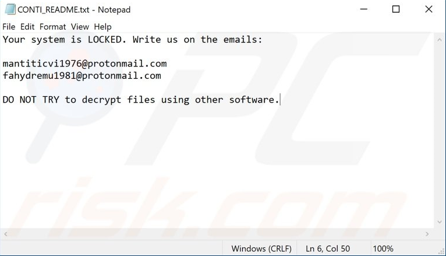

Los sistemas infectados con este malware tienen sus datos encriptados y los usuarios reciben solicitudes de rescate por herramientas/software de desencriptado. Durante el proceso de encriptado, todos los archivos afectados se adjuntan con la extensión «.CONTI».

De acuerdo a un análisis realizado sobre una muestra de 2021 con el hash 8FBC27B26C4C582B5764EACF897A89FE74C0A88D, los investigadores encontraron que cuando se ejecuta Conti sobre una máquina víctima, el ransomware cifrará todos los archivos que existan en el equipo.

Mientras se van cifrando los archivos de una carpeta se crea un archivo llamado .CONTI, el cual contiene la nota de rescate con todos los datos necesarios para contactarse con los cibercriminales.

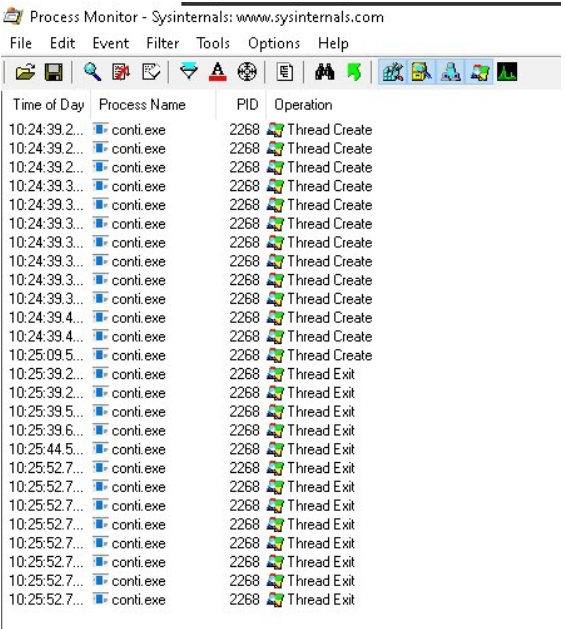

Creación de hilos durante la ejecución del malware en un análisis dinámico

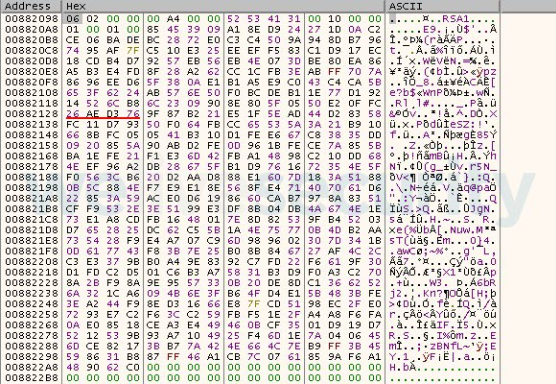

Clave pública RSA de la muestra analizada

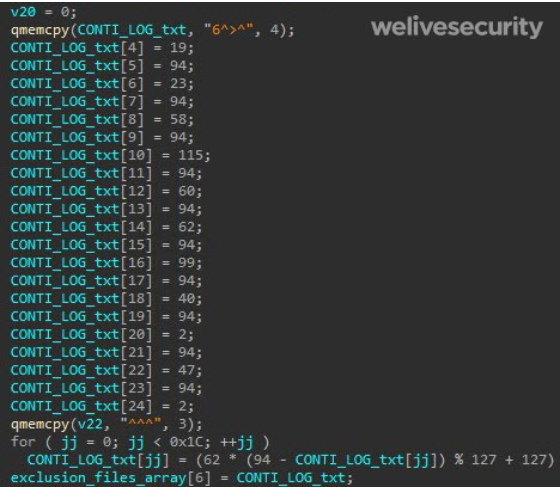

Algoritmo usado por Conti para descifrar las cadenas de caracteres durante su ejecución.

Recomendaciones

Ante un ataque de ransomware, ya sea Conti u otro tipo de malware, no se recomienda pagar por el rescate de los archivos afectados, ya que no hay certeza de que los cibercriminales entreguen el descifrador para recuperar los archivos una vez realizado el pago; y por otro lado, porque en caso de pagar estaríamos contribuyendo a que el cibercrimen crezca y que este tipo de ataques siga siendo rentable para ellos.

Es importante tener en cuenta las siguientes recomendaciones:

- No abrir emails sospechosos o irrelevantes, especialmente los recibidos de remitentes desconocidos o sospechosos.

- Los archivos adjuntos o enlaces presentes en correos dudosos nunca deben abrirse, ya que estos archivos son el origen potencial de una infección. Todas las descargas deben realizarse solo de fuentes oficiales y verificadas.

- Los programas deben activarse y actualizarse con herramientas/funciones proporcionadas por desarrolladores legítimos.

- No utilizar herramientas de activación ilegales o actualizadores de terceros, ya que son de alto riesgo y pueden causar infecciones de malware.

- Utilizar método de factores de doble autenticación.

- Tener instalado y actualizado un paquete antivirus/antispyware de buena reputación.

Para mas información

- https://www.securityweek.com/ransomware-gang-threatens-overthrow-costa-rica-government

- https://www.welivesecurity.com/la-es/2022/04/20/ransomware-conti-ataca-organismos-gubernamentales-costa-rica/

- https://www.pcrisk.es/guias-de-desinfeccion/9995-conti-ransomware

- https://www.welivesecurity.com/la-es/2021/11/29/ransomware-conti-principales-caracteristicas/

- https://apnews.com/article/technology-government-and-politics-caribbean-gangs-381efc2320abb5356dee7f356e55e608

- https://www.internationalit.com/post/conti-ransomware-costa-rica-declara-estado-de-emergencia?lang=es