El fabricante taiwanés de dispositivos de almacenamiento conectado a la red (NAS: Network Attached Storage o Almacenamiento conectado a la red)QNAP® Systems, Inc advirtió el jueves a sus clientes sobre una nueva ola de ataques de ransomware DeadBolt. Insta a todos los usuarios de NAS a verificar y actualizar QTS a la última versión lo antes posible y evitar exponer su NAS a Internet.

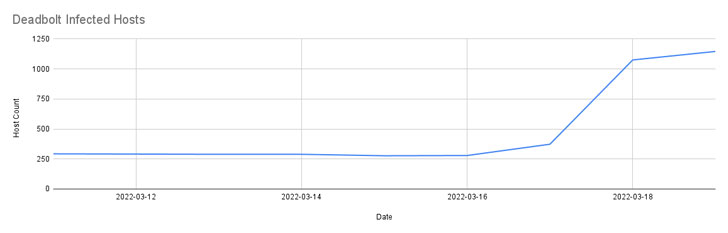

DeadBolt ha estado apuntando ampliamente a todos los NAS expuestos a Internet sin ninguna protección.

Las intrusiones han sido dirigidas a los dispositivos de series TS-x51 y TS-x53 que ejecutan QTS en las versiones 4.3.6 y 4.4.1, según su equipo de respuesta a incidentes de seguridad de productos.

Este desarrollo marca la tercera vez que los dispositivos QNAP son atacados por el ransomware DeadBolt desde principios de año.

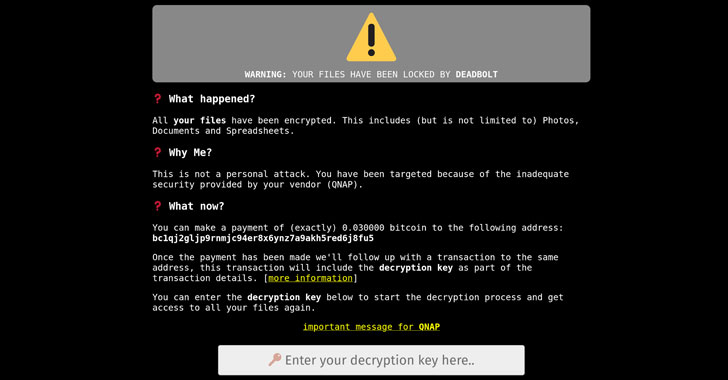

Cuando un dispositivo NAS de QNAP se ve comprometido, los atacantes instalan el ejecutable del malware DeadBolt como un archivo con un nombre aleatorio en la carpeta /mnt/HDA_ROOT/. Por ejemplo, el ejecutable del ransomware DeadBolt podría estar ubicado en una ruta como esta: /mnt/HDA_ROOT/27855.

El experto en ransomware Michael Gillespie le dijo a BleepingComputer que el ransomware se inicia con un archivo de configuración, que probablemente contiene varios datos, incluida una clave utilizada para cifrar archivos.

El comando inicial para cifrar archivos es:

[random_file_name] -e [config] /shareEl directorio /share es donde los dispositivos NAS de QNAP almacenan las carpetas y los archivos de los usuarios.

Los archivos están cifrados con la tecnología AES128 y tendrán la extensión .deadbolt adjunta a los nombres de los archivos. Por ejemplo, test.jpg se cifrará y cambiará de nombre a test.jpg.deadbolt .

Los ataques DeadBolt también son notables por el hecho de que, supuestamente, aprovechan fallas de día cero en el software para obtener acceso remoto y cifrar los sistemas.

Recomendaciones:

- Proceder con la actualización a la brevedad posible.

Para mayor información:

- https://thehackernews.com/2022/05/qnap-urges-users-to-update-nas-devices.html

- https://www.qnap.com/en-us/security-news/2022/take-immediate-actions-to-secure-qnap-nas-and-update-qts-to-the-latest-available-version

- https://thehackernews.com/2022/01/qnap-warns-of-deadbolt-ransomware.html

- https://www.bleepingcomputer.com/news/security/new-deadbolt-ransomware-targets-qnap-devices-asks-50-btc-for-master-key/

- https://www.bleepingcomputer.com/forums/t/767603/deadbolt-ransomware-support-topic-qnap-asustor-devices-deadbolt-extension/

- https://www.qnap.com/en/security-news/2022/take-immediate-actions-to-secure-qnap-nas

- https://www.qnap.com/en/security-news/2022/descriptions-and-explanations-of-the-qts-quts-hero-recommended-version-feature

- https://www.qnap.com/en/release-notes/qts/5.0.0.1986/20220324