Un actor de amenazas chino ha pirateado los sistemas de automatización de edificios (utilizados para controlar las funciones de HVAC, incendios y seguridad) de varias organizaciones asiáticas para hacer una puerta trasera en sus redes y obtener acceso a áreas más seguras en sus sistemas . El grupo APT, cuya actividad fue detectada por los investigadores de Kaspersky ICS CERT, se centró en los dispositivos sin parchear contra CVE-2021-26855, una de las vulnerabilidades de Microsoft Exchange conocidas colectivamente como ProxyLogon.

Ataque de grupo APT

El año pasado, la empresa de seguridad de Internet eslovaca ESET dijo que al menos diez grupos de piratas informáticos estaban utilizando vulnerabilidades de ProxyLogon en marzo de 2021, mientras que la explotación en estado salvaje comenzó el 3 de enero, mucho antes de que Microsoft lanzara parches el 2 de marzo.

Después de violar las computadoras de ingeniería dentro del sistema de automatización de edificios de sus objetivos, los atacantes chinos podrían comprometer otras partes de la infraestructura de las víctimas, incluidos sus sistemas de seguridad de la información. Sin embargo, esos sistemas pueden ser una fuente valiosa de información altamente confidencial y pueden proporcionar a los atacantes una puerta trasera a otras áreas de infraestructura más seguras.

Búsqueda de información confidencial

Los ataques comenzaron en marzo de 2021, fueron detectados y rastreados colectivamente por primera vez como coordinados por el mismo grupo a partir de mediados de octubre de 2021 después de descubrir una puerta trasera ShadowPad (utilizada por muchos otros actores APT de habla china). La puerta trasera, camuflada como software legítimo, se encontró en los sistemas de control industrial de una empresa de telecomunicaciones en Pakistán.

A lo largo de esta campaña, los actores de amenazas también implementaron otro malware y herramientas, incluido el framework CobaltStrike, la puerta trasera PlugX, shells web, scripts para el robo de credenciales y el escáner de red nextnet de código abierto.

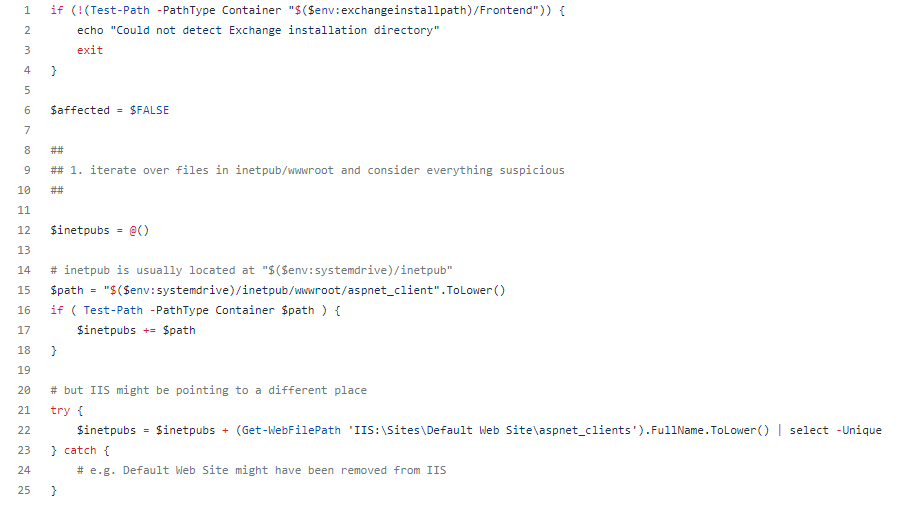

Script para detección de servidores comprometidos

Microsoft ha publicado varios scripts para la detección de servidores Exchange comprometidos. El script para la detección de webshells CSS-Exchange Github tiene el script Test-ProxyLogon.ps1 que automatiza los comandos que se encuentran en la publicación anterior del blog de Hafnium. Microsoft Safety Scanner y Microsoft Defender recibieron una actualización para detectar y eliminar el malware que se distribuyó utilizando estas vulnerabilidades.

A continuación se muestra una parte del script mencionado:

El script contiene alrededor de 150 líneas de código, para conocer mas información acerca del script se debe dirigir al repositorio en GitHub.

Indicadores de compromiso (IOCs)

ShadowPad (mscoree.dll)

- 91131CCF507F61279268FA857AB53463

- 8D5807D8EE69E472764FAEE7269B460B

- 1A5856C343597DC219E3F5456018612B

- 27F636A36207581E75C700C0E36A8031

ShadowPad (iviewers.dll)

- 011BEAF3E9CD2896479313772CD591DE

- A7F3BF89F0B41704F185545C784B8457

- 35912C914BD84F23203C8FADAC6D0548

- 299980C914250BAC7522DE849F6DF24F

- 381616642D2567F8872B150B37E5196B

- 31FDAE0B71C290440E0B465B17CF3C8D

- 420FCF11240589E8D29DAAB08251831D

- 40CD646554ED42D385CA6B55B9D3397D

- 61BA23B3B3D132FE0825907C0EA58399

- 0CAC537476FD71763C07EDFD7D831F0F

- 80EE7A1E9AD4AC6AFCAC83087DC5360F

Trojan-PSW.Win32.Mimikatz.eni (m1.log)

- C024E5163AB6DD844813BF0D9A6F082B

CobaltStrike hosting and C&C

- storage.ondriev[.]tk 116[.]206[.]92[.]26

- api.onedriev[.]tk 69[.]172[.]80[.]131

Para conocer mas detalles acerca de los indicadores de compromiso, se debe dirigir a la pagina oficial.

Para mayor información

- https://www.bleepingcomputer.com/news/security/microsoft-exchange-bug-abused-to-hack-building-automation-systems/

- https://csirt.divd.nl/2021/03/08/Exchange-vulnerabilities-update/

- https://github.com/cert-lv/exchange_webshell_detection

- https://www.incibe-cert.es/alerta-temprana/vulnerabilidades/cve-2021-26855

- https://ics-cert.kaspersky.com/publications/reports/2022/06/27/attacks-on-industrial-control-systems-using-shadowpad/