CODESYS ha lanzado parches para abordar hasta 11 fallas de seguridad que, si se explotan con éxito, podrían provocar la divulgación de información y una condición de denegación de servicio (DoS), entre otras.

Impacto de la vulnerabilidad

Estas vulnerabilidades son fáciles de explotar y pueden explotarse con éxito para causar consecuencias como la fuga de información confidencial, los PLC que ingresan en un estado de falla grave y la ejecución de código arbitrario. En combinación con los escenarios industriales en el campo, estas vulnerabilidades podrían exponer la producción industrial al estancamiento, daños a los equipos, etc.

CODESYS

CODESYS es un paquete de software utilizado por especialistas en automatización como entorno de desarrollo para aplicaciones de controladores lógicos programables (PLC).

Productos afectados

Luego de la divulgación responsable entre septiembre de 2021 y enero de 2022, la compañía de software alemana envió correcciones la semana pasada el 23 de junio de 2022. Dos de los errores se califican como críticos, siete como altos y dos como de gravedad media. Los problemas afectan colectivamente a los siguientes productos :

- CODESYS Development System prior to version V2.3.9.69

- CODESYS Gateway Client prior to version V2.3.9.38

- CODESYS Gateway Server prior to version V2.3.9.38

- CODESYS Web server prior to version V1.1.9.23

- CODESYS SP Realtime NT prior to version V2.3.7.30

- CODESYS PLCWinNT prior to version V2.4.7.57

- CODESYS Runtime Toolkit 32 bit full prior to version V2.4.7.57

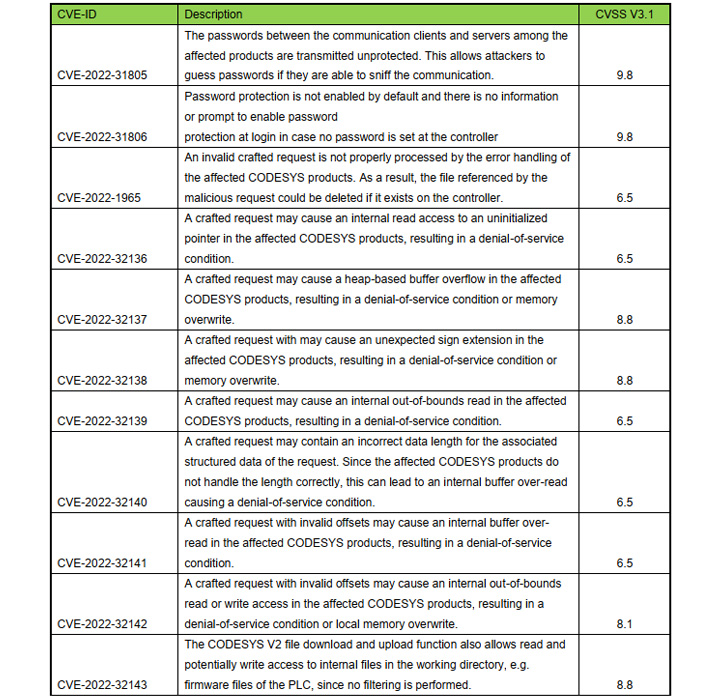

Vulnerabilidades Identificadas

A continuación se muestra una tabla con las vulnerabilidades descubiertas y sus identificadores :

Las principales fallas son CVE-2022-31805 y CVE-2022-31806 (puntuaciones CVSS: 9.8), que se relacionan con el uso de texto sin cifrar de contraseñas utilizadas para autenticarse antes de realizar operaciones en los PLC y una falla para habilitar la protección con contraseña de forma predeterminada en el sistema de tiempo de ejecución de CODESYS Control respectivamente. Explotar las debilidades no solo podría permitir que un actor malicioso tome el control del dispositivo PLC de destino, sino también descargar un proyecto no autorizado a un PLC y ejecutar código arbitrario.

CVE-2022-31805 (CVSS: 9.8)

Las contraseñas entre los clientes y servidores de comunicaciones y entre los productos afectados, se transmiten sin protección. Esto permite a los atacantes adivinar las contraseñas si pueden detectar la comunicación.

CVE-2022-31806 (CVSS: 9.8)

La protección con contraseña no está habilitada de forma predeterminada y no hay información ni solicitud para habilitar la protección con contraseña al iniciar sesión en caso de que no se establezca una contraseña en el controlador.

Otras vulnerabilidades

La mayoría de las otras vulnerabilidades (desde CVE-2022-32136 hasta CVE-2022-32142) podrían ser armadas por un atacante previamente autenticado en el controlador para provocar una condición de denegación de servicio.

En un aviso separado publicado el 23 de junio, CODESYS dijo que también solucionó otras tres fallas en CODESYS Gateway Server (CVE-2022-31802, CVE-2022-31803 y CVE-2022-31804) que podrían aprovecharse para enviar solicitudes diseñadas a omitir la autenticación y bloquear el servidor.

Recomendaciones

- Aplicar los parches de manera oportuna.

- Ubicar los productos afectados detrás de los dispositivos de protección de seguridad y realizar una estrategia de defensa en profundidad para la seguridad de la red.

Para mayor información