Mediante un post en su sitio oficial la compañía de software de virtualización dio a conocer una nueva vulnerabilidad registrada como CVE-2022-31705, la cual afectó a los siguientes productos:

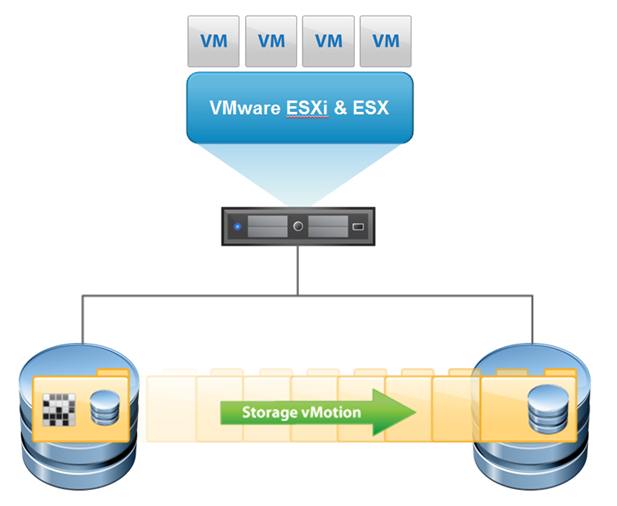

- VMware ESXi

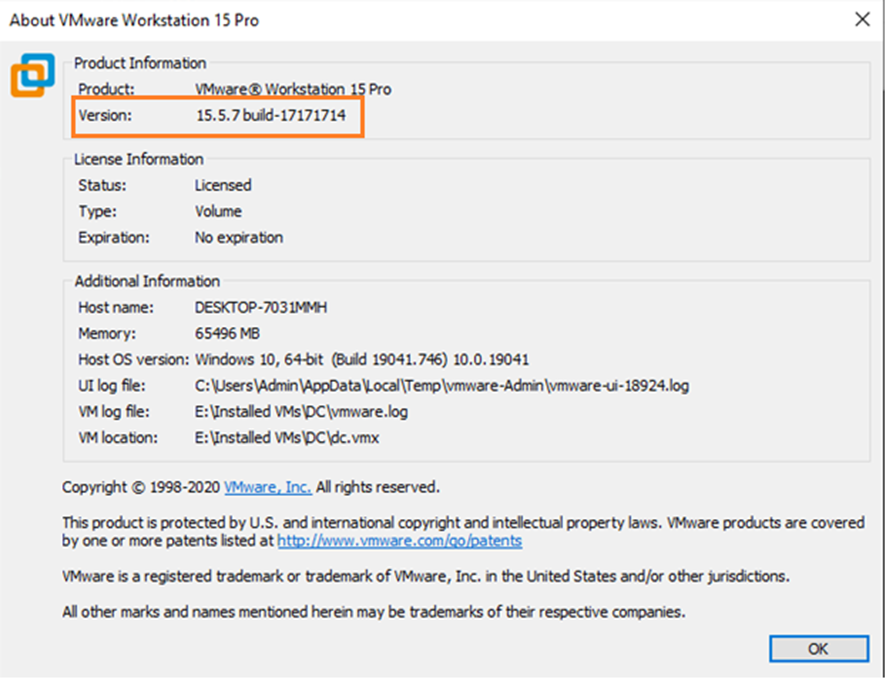

- VMware Workstation Pro / Player (Workstation)

- VMware Fusion Pro / Fusion (Fusion)

- VMware Cloud Foundation

Descripción de la vulnerabilidad

Un atacante con privilegios de administrador local en una máquina virtual podría escalar privilegios en el sistema haciendo uso de la interfaz de controlador de host extensible (EHCI0) que está encargada de la comunicación con los distintos estándares USB, específicamente el 2.0, para ejecutar código malicioso en el proceso VMX responsable de manejar la entrada y salida de los dispositivos periféricos.

El VMX también es responsable de comunicarse con las interfaces de usuario, los administradores de instantáneas y la consola remota.

Felizmente para los usuarios del software junto con el anuncio se dieron a conocer los parches que dan solución a dicha vulnerabilidad, los cuales están disponibles para que los usuarios estén protegidos.

Se detalla lista de productos y versiones recomendadas para los usuarios:

| Producto/Versión | Versión sugerida |

| ESXi / Versión 8 | ESXi80a-20842819 |

| ESXi / Versión 7 | ESXi80a-20842819 |

| Fusion / 12.x | 12.2.5 |

| Workstation / 16.x | 16.2.5 |

| Cloud Foundation (ESXi) / 4.x/3.x | KB90336 |

Recomendaciones:

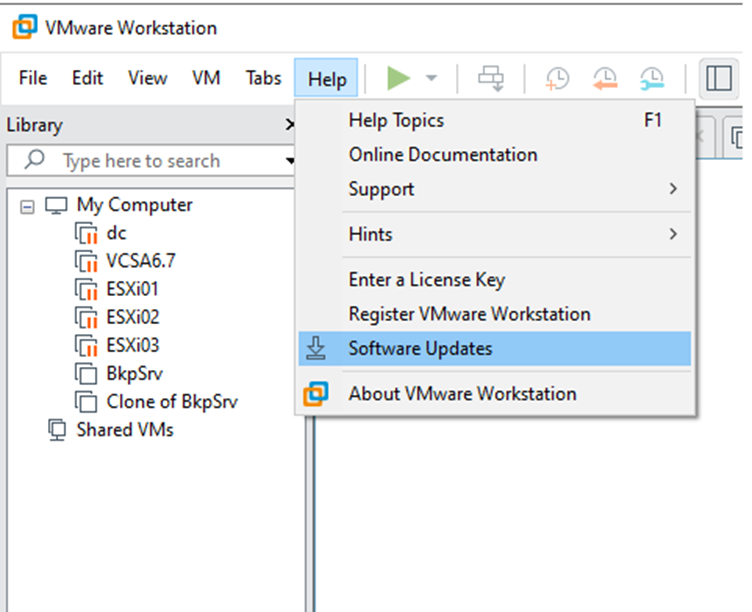

Los usuarios de los productos listados deben actualizar la versión a la más reciente, realizando los siguientes pasos:

- Revisar la versión utilizada, si el producto es Workstation por ejemplo verificar que al menos se esté usando la versión 16.2.5.

2. Ir a la barra de herramientas y buscar la opción Help > Software Updates.

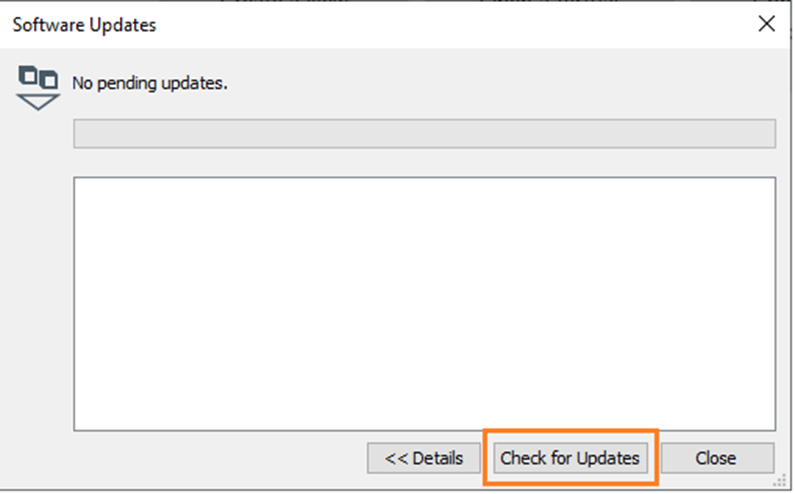

3. El programa buscará las actualizaciones más recientes, se descargarán e instalarán.

Importante: Si no es posible realizar la actualización de forma inmediata, deshabilitar la función de USB compartido en las máquinas virtuales.

Para mayor información visite los siguientes enlaces:

- https://www.vmware.com/security/advisories/VMSA-2022-0033.html

- https://securityonline.info/cve-2022-31705-vmware-esxi-workstation-and-fusion-code-execution/

- https://www.cybersecurity-help.cz/vdb/SB2022121333

- https://www.intel.com/content/www/us/en/products/docs/io/universal-serial-bus/ehci-specification-for-usb.html