Se ha hecho público un fallo de seguridad que afecta a la solución de videoconferencia en línea Zoom. Un grupo de investigadores descubrió que el cliente Zoom para Windows es vulnerable a ‘inyección de ruta UNC‘ en la función de chat del cliente, la cual podría permitir a los atacantes robar las credenciales de Windows de los usuarios que hacen clic en el enlace.

Cuando se usa el cliente Zoom, los participantes de la reunión pueden comunicarse entre sí enviando mensajes de texto a través de una interfaz de chat. Al enviar un mensaje de chat, las URLs que se envían se convierten en hipervínculos con el fin de que otros miembros puedan hacer clic en ellas para abrir una página web en su navegador predeterminado. El cliente Zoom también puede convertir las rutas UNC de la red de Windows en un enlace al que se puede hacer clic desde el chat.

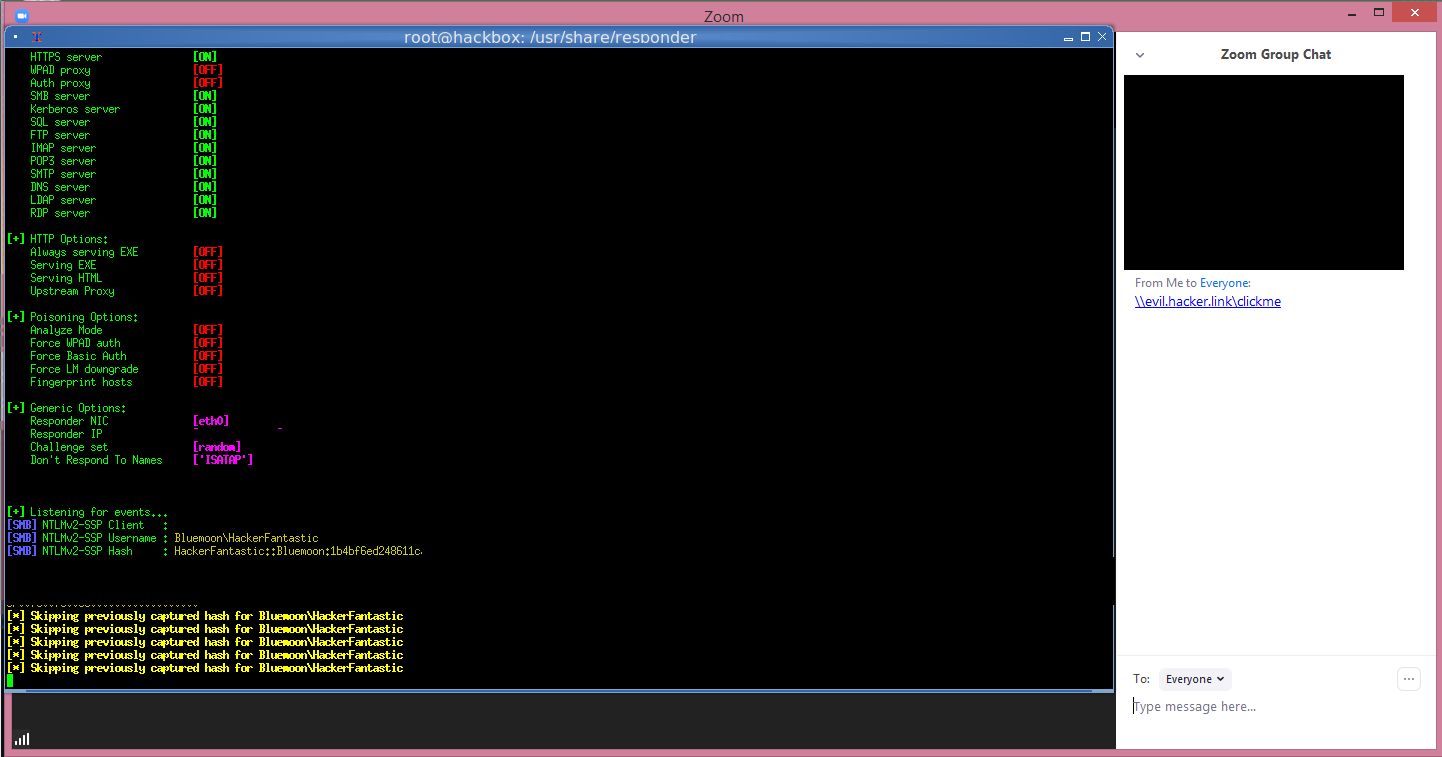

El ataque solo es posible porque el cliente Zoom para Windows admite rutas remotas UNC, el cual convierte URLs potencialmente inseguras en hipervínculos para los destinatarios en el chat. Para aprovechar esta vulnerabilidad, todo lo que un atacante debe hacer es enviar una URL especialmente diseñada a la víctima a través de la interfaz de chat y esperar a que la víctima haga clic en el enlace. Al hacer clic en el hipervínculo, Windows intentará conectarse al sitio remoto utilizando el protocolo SMB para abrir el archivo. Al hacer esto, Windows enviará el nombre de inicio de sesión del usuario y su hash de contraseña NTLM, el cual puede ser descifrado utilizando herramientas gratuitas como Hashcat para mostrar o revelar la contraseña del usuario.

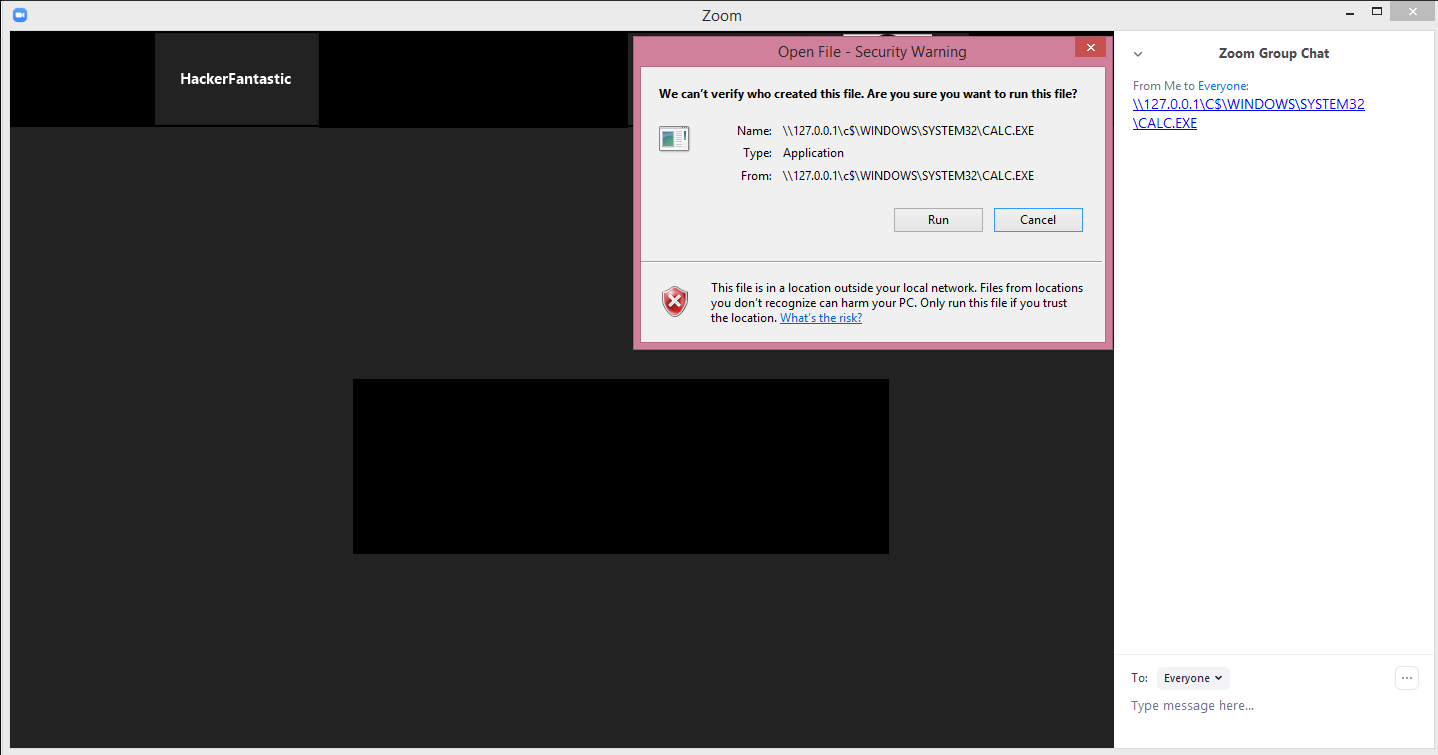

Además del robo de credenciales de Windows, las inyecciones UNC también se pueden usar para iniciar programas en una computadora local cuando se hace clic en un enlace. Por ejemplo, al hacer clic en una ruta UNC como «127.0.0.1C$windowssystem32calc.exe«, se intentará ejecutar la Calculadora de Windows en la computadora. Afortunadamente, Windows pedirá al usuario que permita que el programa se ejecute mostrando una ventana de advertencia.

Zoom ya ha sido notificado de este fallo, pero la vulnerabilidad aún no ha sido parchada.

Telconet como proveedor de servicios de telecomunicaciones, consciente de la importancia de resguardar integridad y disponibilidad de su red, recomienda:

- Prevenir el envío de credenciales NTLM a servidores remotos realizando la siguiente configuración:

1) Ejecutar el «Editor de Registro» como Administrador

2) Ir a la ruta «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaMSV1_0»

3) Crear el registro DWORD con nombre «RestrictSendingNTLMTraffic» y darle un valor de 2.

Una vez modificado los cambios surtirán efecto y Zoom no mostrará las rutas UNC como un hipervínculo.

- Usar Zoom Web desde su navegador en lugar de la aplicación cliente.

- Usar un software de videoconferencia alternativo.

https://thehackernews.com/2020/04/zoom-windows-password.html

https://www.bleepingcomputer.com/news/security/zoom-lets-attackers-steal-windows-credentials-via-unc-links/