Mozilla lanzó Firefox 72.0.1 y Firefox ESR 68.4.1 para parchear una vulnerabilidad de gravedad crítica y explotada activamente que podría permitir a los atacantes ejecutar código o provocar bloqueos en máquinas que ejecutan versiones vulnerables de Firefox.

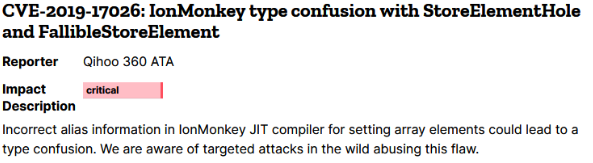

La falla de día cero de Firefox y Firefox ESR corregida por Mozilla fue reportada por un equipo de investigación de Qihoo 360 ATA.

La vulnerabilidad de «tipos de confusión» rastreada como CVE-2019-11707 afecta el compilador IonMonkey Just-In-Time (JIT) del navegador web y ocurre cuando la información de alias es alimentada incorrectamente para configurar los elementos del arreglo.

Este tipo de falla de seguridad puede conducir a un acceso de la memoria fuera de los límites en idiomas sin seguridad, en algunas circunstancias, puede conducir a la ejecución de código.

Los posibles atacantes podrían desencadenar el error de tipos de confusión al redirigir a los usuarios de versiones de Firefox sin parches a páginas web creadas con fines maliciosos.

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) también emitió una alerta diciendo que «un atacante podría explotar esta vulnerabilidad para tomar el control de un sistema afectado», y aconseja a los usuarios que revisen el Aviso de seguridad de Mozilla y apliquen la remediación.

Si bien no hay otra información relacionada con esta vulnerabilidad zero-day, todos los usuarios deben instalar la versión parcheada de Firefox buscando manualmente la nueva actualización ingresando al menú de Firefox -> Ayuda -> Acerca de Firefox.

También puede descargar la última versión parcheada para Windows, macOS y Linux desde los siguientes enlaces:

- Firefox 72.0.1 para Windows de 64 bits

- Firefox 72.0.1 para Windows de 32 bits

- Firefox 72.0.1 para macOS

- Firefox 72.0.1 para Linux de 64 bits

- Firefox 72.0.1 para Linux de 32 bits

Este parche de seguridad llega un día después del lanzamiento de Firefox 72.0 con correcciones para otras 11 vulnerabilidades de seguridad, que se clasifican como ‘Alta’, cinco clasificadas como ‘Media’ y una como ‘Baja’.

De las cinco vulnerabilidades de alta gravedad, cuatro podrían ser potencialmente utilizadas por los atacantes para la ejecución de código arbitrario después de llevar a las víctimas a páginas maliciosas especialmente diseñadas con este fin.