Ayer, se actualizó el administrador de archivos del complemento de WordPress, solucionando una vulnerabilidad crítica que permite a cualquier visitante del sitio web obtener acceso completo al sitio web.

La vulnerabilidad se originó a partir de configuraciones residuales presente en la versión 6.4, presentes hace casi 4 meses, donde se cambió el nombre de un archivo para probar ciertas características. El archivo renombrado se agregó accidentalmente al proyecto en lugar de mantenerse como un cambio local. El archivo original, proporcionado por una dependencia de terceros elFinder, originalmente tenía la extensión .php.dist y debía usarse como ejemplo de código o referencia durante el desarrollo, pero el equipo del Administrador de archivos lo cambió a .php durante el desarrollo.

Este cambio permitió a cualquier usuario no autenticado acceder directamente a este archivo y ejecutar comandos arbitrarios en la biblioteca, incluida la carga y modificación de archivos, lo que finalmente dejó al sitio web vulnerable a una adquisición completa. La solución aplicada por el equipo del complemento fue eliminar este archivo, que nunca fue utilizado por el complemento en sí, y todos los demás archivos no utilizados que terminan en .php-dist para evitar que vuelva a ocurrir. Una semana antes de que se actualizara el complemento y se solucionara la vulnerabilidad, se publicó una prueba de concepto en Github, lo que indica que esto se conocía públicamente antes de que el equipo del complemento se diera cuenta.

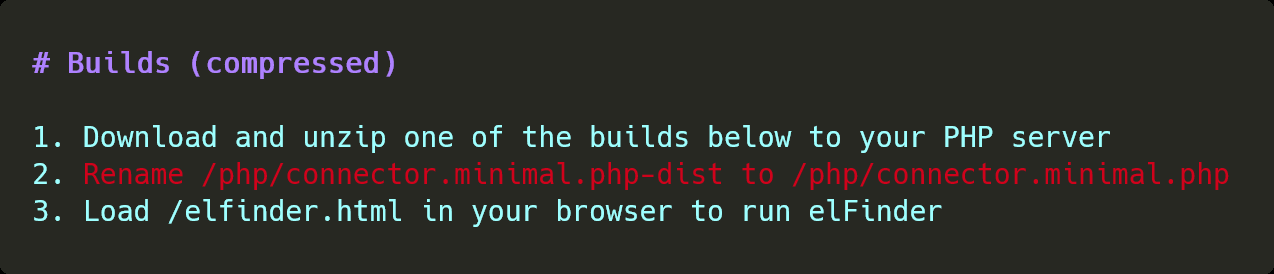

El paquete elFinder es un administrador de archivos de código abierto para la web. Según reporta, cuenta con alrededor de 2,3 millones de instalaciones, lo que lo convierte en un paquete muy popular. Debido a su naturaleza, al ser un administrador de archivos, cualquier persona que pueda acceder a sus funciones tendrá privilegios elevados en el sitio web al modificar, cargar y eliminar archivos, pero también pretende que sea lo más fácil posible de configurar y usar. Para comenzar, todo lo que necesita hacer es cambiar el nombre de un solo archivo, según las instrucciones de instalación:

Esto facilita la prueba local y el desarrollo de funciones para el producto sin tener que alterar el entorno circundante como WordPress, pero crea una vulnerabilidad catastrófica si este archivo se deja como está en la implementación. Como archivo mínimo para ejecutar el proyecto, carece de controles de permisos y mecanismos de seguridad generales que normalmente rodearían su uso. Este exploit ganó popularidad rápidamente debido a su gran impacto y bajos requisitos, donde actualmente se ha evidenciado cientos de miles de solicitudes de actores maliciosos que intentan explotarlo según reporta Sucuri, firma de seguridad.

La recomendación de seguridad para los webmasters es actualizar File Manager a su última versión 6.9, publicada recientemente.

Referencia: