Un nuevo ataque cibernético está secuestrando la configuración de DNS del enrutador para que los navegadores web muestren alertas para una aplicación falsa de información COVID-19 de la Organización Mundial de la Salud que es el malware de robo de información de Oski.

Durante los últimos días, personas han estado informando que su navegador web se abría solo y mostraba un mensaje que les pedía que descarguen una ‘aplicación de información COVID-19’ que supuestamente fue de la Organización Mundial de la Salud (OMS).

Después de una investigación adicional, se determinó que estas alertas estaban siendo causadas por un ataque que cambió los servidores DNS configurados en sus routers Linksys y posiblemente D-Link, para usar servidores DNS operados por los atacantes.

Para las víctimas de este ataque, cuando Windows realiza la comprobación de conexión, en lugar de conectarse a la dirección IP legítima 13.107.4.52 de Microsoft, los servidores DNS maliciosos lo envían a un sitio web ubicado en 176.113.81.159.

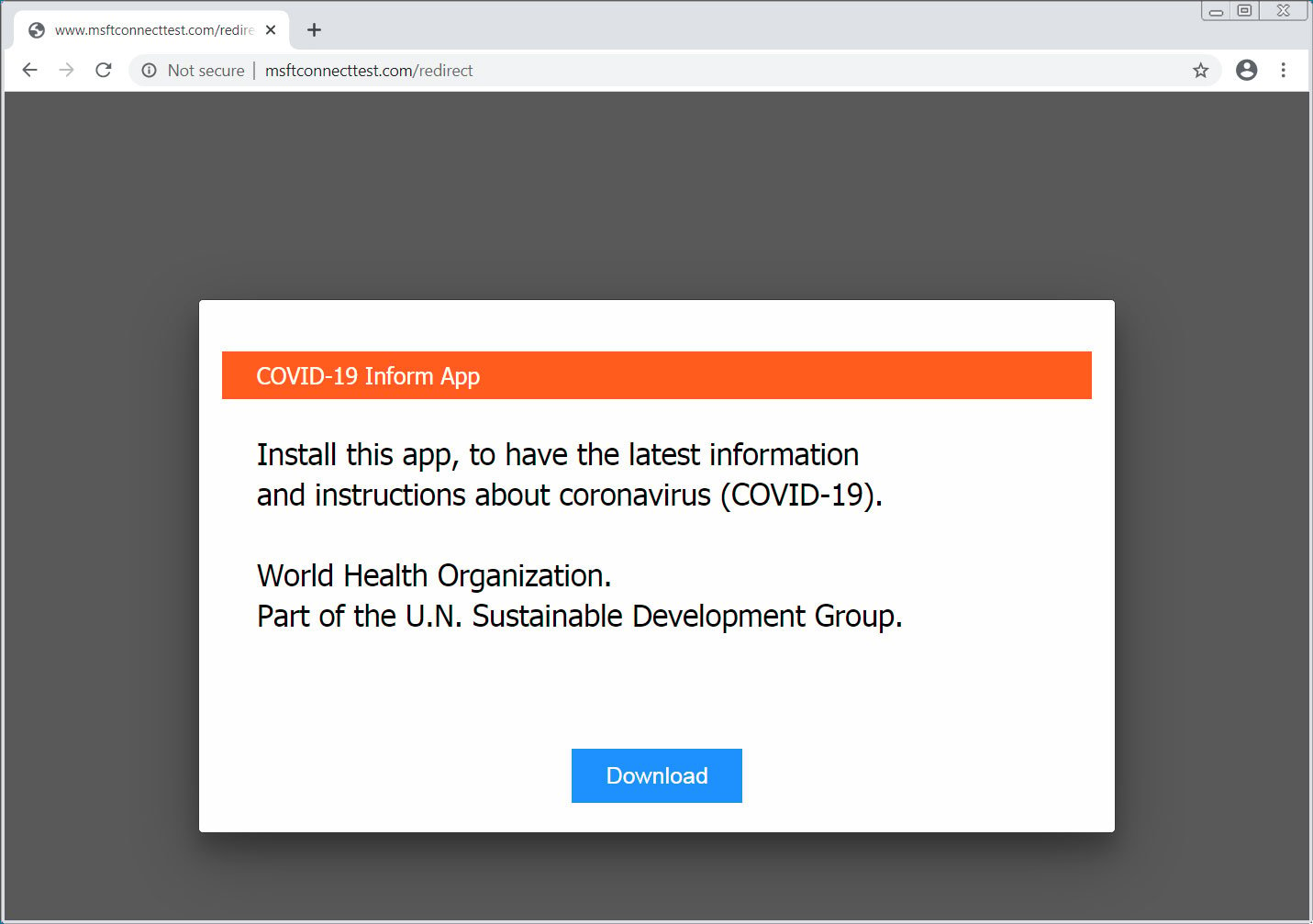

Como esta dirección IP está bajo el control del atacante, en lugar de enviar un archivo de texto simple, muestran una página que le pide a la víctima que descargue e instale una falsa «Emergency – COVID-19 Informator'» o «COVID-19 Inform Ap» desde OMS como se muestra a continuación.

Si un usuario descarga e instala la aplicación, en lugar de recibir una aplicación de información COVID-19, tendrá instalado el troyano de robo de información llamado Oski en su computadora.

Cuando se inicia, este malware intentará robar la siguiente información de la computadora de la víctima:

- Cookies del navegador.

- Historial del navegador.

- Información de pago del navegador.

- Credenciales de inicio de sesión guardadas.

- Billeteras de criptomonedas.

- Archivos de texto.

- Información de autocompletar formulario del navegador.

- Authy 2FA autenticador de bases de datos.

- Una captura de pantalla de su escritorio en el momento de la infección y más.

Esta información se cargará en un servidor remoto para que los atacantes puedan recopilarla y usarla para realizar más ataques en sus cuentas en línea.

Esto podría ser para robar dinero de cuentas bancarias, realizar robos de identidad u otros ataques de phishing.

¿Qué debe hacer si se ve afectado por este ataque?

Si su navegador se abre aleatoriamente en una página que promociona una aplicación de información COVID-19, entonces debe iniciar sesión en su router y asegurarse de configurarlo para recibir automáticamente sus servidores DNS de su ISP.

Como cada enrutador tiene una forma diferente de configurar servidores DNS, no es posible dar un método específico sobre cómo hacerlo.

En general, se debe seguir los siguientes pasos:

- Inicie sesión en su router.

- Encuentre la configuración de DNS y asegúrese de que no exista servidores, especialmente con las IP´s 109.234.35.230 y 94.103.82.249, configurados manualmente. Si lo están, establezca la configuración de los servidores DNS en ‘Automático’ o según indique su ISP asignado.

- Guardar su configuración.

Ahora debería poder reiniciar sus dispositivos móviles, consolas de juegos y computadoras para que utilicen la configuración de DNS correcta de su ISP.

Como las personas informan que piensan que su configuración se modificó debido a una contraseña débil y que se habilitó la administración remota, es importante cambiar su contraseña a algo más seguro y deshabilitar la administración remota en el router.

Finalmente, si descargó e instaló la aplicación COVID-19, debe realizar inmediatamente un escaneo en su computadora en busca de malware.

Una vez limpio, debe cambiar todas las contraseñas de los sitios cuyas credenciales se guardan en su navegador y debe cambiar las contraseñas de cualquier sitio que haya visitado desde la infección.

Al restablecer sus contraseñas, asegúrese de usar una contraseña única en cada sitio.

Para mayor información:

– https://www.bleepingcomputer.com/news/security/hackers-hijack-routers-dns-to-spread-malicious-covid-19-apps/

– https://www.muyseguridad.net/2020/04/16/routers-linksys-dns-hijacking/