Vulnerabilidad crítica en Adobe Flash Player podría permitir ataques RCE

Adobe ha publicado actualizaciones de seguridad para Adobe Flash Player para Windows, macOS, Linux y Chrome OS. Estas actualizaciones remedian una vulnerabilidad crítica en Adobe Flash Player registrada bajo el ID CVE-2020-9746. La explotación exitosa podría permitir la ejecución de código arbitrario en el contexto del usuario actual.

La vulnerabilidad existe debido a un error de desreferencia del puntero NULL al procesar contenido .SWF. Un atacante remoto puede crear un archivo .swf especialmente diseñado, engañar a la víctima para que lo reproduzca, desencadenar un error de desreferencia del puntero NULL y ejecutar código arbitrario en el sistema.

Adobe Flash suele ser uno de los objetivos favoritos de los ciberataques, en particular para los kits de explotación, los ataques de día cero y los esquemas de phishing.

Los productos afectados son las versiones 32.0.0.433 y anteriores de Adobe Flash Desktop Runtime (para Windows, macOS y Linux); Adobe Flash Player para Google Chrome (Windows, macOS, Linux y Chrome OS) y Adobe Flash Player para Microsoft Edge e Internet Explorer 11 (Windows 10 y 8.1).

Investigadores indicaron que “Para las organizaciones que no pueden eliminar Adobe Flash debido a una función crítica para el negocio, se recomienda mitigar el potencial de amenaza de estas vulnerabilidades evitando que Adobe Flash Player se ejecute por completo a través de la función killbit, establezca una política de grupo para desactivar la creación de instancias de Flash objetos, o limitar la configuración del centro de confianza que solicita elementos de secuencias de comandos activos”.

Se recomienda a los usuarios instalar las actualizaciones de los productos afectados a la última versión disponible 32.0.0.445 y seguir las instrucciones a las que se hace referencia en el boletín de Adobe. Como buena práctica de seguridad, se recomienda la remediación de los vectores de amenazas recurrentes o comúnmente explotables.

Referencias:

Versiones falsas de las aplicaciones Threema y Telegram ocultan spyware para comprometer las comunicaciones de los usuarios

A partir de una muestra de malware poco conocida, los investigadores de seguridad rastrearon un nuevo software espía de Android distribuido a través de aplicaciones de mensajería falsas como Threema, Telegram y WeMessage.

El malware es de APT-C-23, un grupo de piratas informáticos avanzados que llevan a cabo campañas de espionaje contra instituciones militares y educativas desde antes de julio de 2015. En abril de 2020, el investigador de seguridad MalwareHunterTeam tuiteó sobre un software espía para Android que tenía una tasa de detección muy baja en VirusTotal. Al examinar la muestra, los investigadores de ESET descubrieron que formaba parte del conjunto de herramientas de malware utilizado por el actor de amenazas APT-C-23.

Aproximadamente dos meses después, en junio, MalwareHunterTeam encontró una nueva muestra del mismo malware oculto en el archivo de instalación de la aplicación de mensajería Telegram disponible en DigitalApps, una tienda no oficial de Android.

Dado que su solución de seguridad fue una de las pocas que detectaron en la naturaleza el nuevo software espía de APT-C-23, ESET comenzó a investigar y descubrió que el software malicioso también estaba oculto en otras aplicaciones enumeradas en la tienda. Lo encontraron en Threema, una plataforma de mensajería segura, y en AndroidUpdate, una aplicación que se hace pasar por una actualización del sistema para la plataforma móvil.

Con Threema y Telegram, la víctima obtendría la funcionalidad completa de las aplicaciones junto con el malware, ocultando así la naturaleza maliciosa de las aplicaciones falsas. No obstante, una forma de identificar comportamiento sospechoso de estas aplicaciones es notar la diferencia en la interfaz gráfica de las aplicaciones.

Además, ahora puede leer notificaciones de aplicaciones de mensajería (WhatsApp, Facebook, Telegram, Instagram, Skype, Messenger, Viber), robando efectivamente los mensajes entrantes. El software espía también puede grabar la pantalla (video e imagen), así como las llamadas entrantes y salientes a través de WhatsApp. También puede realizar llamadas de forma encubierta, creando una superposición de pantalla negra que imita un teléfono inactivo.

La recomendación de seguridad para los usuarios finales es siempre descargar e instalar aplicaciones de las tiendas digitales oficiales, como son Google Play Store y Apple App Store.

Referencia:

Raccoon, ataque que permite romper cifrado SSL/TLS

Un grupo de investigadores ha detallado una nueva vulnerabilidad de tiempo en el protocolo Transport Layer Security (TLS) que podría permitir a un atacante romper el cifrado y leer comunicaciones confidenciales en condiciones específicas. Acuñado «Raccoon Attack», el ataque del lado del servidor explota un canal lateral en el protocolo criptográfico (versiones 1.2 y anteriores) para extraer la clave secreta compartida utilizada para comunicaciones seguras entre dos partes. «La causa principal de este canal lateral es que el estándar TLS fomenta el procesamiento en tiempo no constante del secreto DH», explicaron los investigadores en un artículo. «Si el servidor reutiliza claves efímeras, este canal lateral puede permitir que un atacante recupere el secreto del premaster resolviendo una instancia del problema del número oculto».

Sin embargo, los académicos afirmaron que la vulnerabilidad es difícil de explotar y se basa en mediciones de tiempo muy precisas y en una configuración de servidor específica para ser explotada.

El uso de mediciones de tiempo para comprometer un criptosistema y filtrar información sensible ha sido el corazón de muchos ataques de tiempo, y Raccoon emplea la misma estrategia para el proceso de intercambio de claves Diffie-Hellman (DH) durante un protocolo de enlace TLS, que es crucial para intercambiar datos a través de un red pública de forma segura. Esta clave secreta compartida generada durante el intercambio permite una navegación segura en Internet, lo que permite a los usuarios visitar sitios web de forma segura al proteger las comunicaciones contra escuchas y ataques de intermediarios (MitM). Para romper este muro de seguridad, la parte malintencionada registra los mensajes de protocolo de enlace entre un cliente y el servidor, utilizándolos para iniciar nuevos protocolos de enlace con el mismo servidor y, posteriormente, midiendo el tiempo que tarda el servidor en responder a las operaciones involucradas en la derivación de los datos compartidos. llave.

Si bien Raccoon puede ser difícil de replicar en el mundo real, se descubrió que varios productos F5 eran vulnerables a una versión «especial» del ataque (CVE-2020-5929) sin recurrir a mediciones de tiempo observando directamente el contenido de las respuestas del servidor.

F5, Microsoft, Mozilla y OpenSSL han lanzado parches para frustrar el ataque al abordar la preocupación por la reutilización de claves efímeras. Por su parte, Mozilla ha desactivado los conjuntos de cifrado DH y DHE en su navegador Firefox, y el aviso de Microsoft recomienda a los clientes que deshabiliten TLS_DHE.

Con claves efímeras cruciales para garantizar el secreto hacia adelante, la investigación es otra razón por la que la reutilización de claves criptográficas puede socavar la seguridad. «Nuestro ataque aprovecha el hecho de que los servidores pueden reutilizar el exponente DH secreto durante muchas sesiones, renunciando así al secreto», concluyeron los investigadores.

Referencia:

Microsoft advierte de campaña ransomware en dispositivos Android

Microsoft advirtió a los usuarios el jueves pasado que ha detectado una pieza sofisticada de ransomware de Android que abusa de los servicios de notificación para mostrar una nota de rescate.

El ransomware de Android generalmente permite a los ciberdelincuentes obtener ganancias no cifrando archivos, como en el caso del ransomware dirigido a sistemas de escritorio, sino mostrando una nota de rescate en pantalla completa que es difícil de eliminar para el usuario.

Microsoft dice que esta familia de ransomware de Android en particular ha existido por un tiempo y sus desarrolladores han continuado realizando mejoras. Las variantes anteriores del malware abusaron de las funciones de accesibilidad de Android o de las ventanas de alerta del sistema para mostrar la nota de rescate. Sin embargo, Google ha tomado medidas para evitar el abuso de estas funciones, y algunos métodos utilizados por los atacantes pueden detectarse o pasarse por alto fácilmente.

En un esfuerzo por aumentar sus posibilidades de éxito, la última versión del ransomware de Android, que Microsoft rastrea como AndroidOS / MalLocker.B, utiliza una nueva técnica para mostrar la nota de rescate y hacer que sea más difícil de eliminar. La nota de ransomware suele ser un aviso policial falso que informa a la víctima que se han encontrado imágenes explícitas en su dispositivo y le indica que pague una multa en un plazo de 24 horas. El malware muestra la nota de rescate mediante una notificación de «llamada», que requiere la atención inmediata del usuario, combinada con el método de devolución de llamada «onUserLeaveHint ()» de la clase Activity, que se llama cuando una aplicación está a punto de pasar a segundo plano después de el usuario ha presionado la tecla de inicio en su teléfono inteligente, explicó el investigador de Microsoft Dinesh Venkatesan. Esto asegura que la nota de rescate continúe mostrándose en la pantalla independientemente de lo que haga la víctima.

Microsoft también señaló que detectó un fragmento de código en la última versión que aprovecha un módulo de aprendizaje automático de código abierto que permite a los desarrolladores cambiar el tamaño y recortar automáticamente una imagen en función del tamaño de la pantalla del dispositivo. Este código no parece usarse en las versiones actuales del ransomware, pero si se implementa por completo, garantizará que la nota de rescate se muestre en la pantalla sin distorsionarse, lo que, según Microsoft, hace que las amenazas sean más creíbles y aumenta las posibilidades de el rescate se paga.

Microsoft ha publicado un artículo con detalles técnicos sobre cómo funciona el malware y cómo las organizaciones pueden protegerse contra tales amenazas.

La recomendación de seguridad para los usuarios finales es descargar aplicaciones única y exclusivamente de la tienda oficial de Android, Google Play Store. De igual manera, es importante validar la reputación de la aplicación, disponible en la sección de comentarios de la tienda digital.

Más información:

Vulnerabilidad XSS presente en Django REST Framework

El investigador de seguridad Borja Tarrasa ha hecho público a través de un boletín de Red Hat Bugzilla un fallo de seguridad, para el cual un atacante podría realizar ataques de tipo Cross-site Scripting (XSS) en Django.

Esta vulnerabilidad, que afecta a versiones anteriores a la 3.11.2 y 3.12.0 de Django REST Framework, es etiquetada con el identificador CVE-2020-25626. Django REST Framework un conjunto de herramientas que permite el desarrollo de APIs web en este software de código abierto. Al utilizar la API navegable de Django REST Framework en las versiones afectadas no se filtran correctamente ciertos parámetros proporcionados por el usuario, esto podría permitir a un atacante inyectar etiquetas maliciosas y, de esta forma, explotar la vulnerabilidad XSS de manera remota sin necesidad de autenticación.

Algunas de las versiones afectadas son las siguientes.

- cpe:/a:encode:django-rest-framework:3.11.1:

- cpe:/a:encode:django-rest-framework:3.11.0:

- cpe:/a:encode:django-rest-framework:3.10.3:

- cpe:/a:encode:django-rest-framework:3.10.2:

- cpe:/a:encode:django-rest-framework:3.10.1:

- cpe:/a:encode:django-rest-framework:3.10.0:

- cpe:/a:encode:django-rest-framework:3.9.4:

- cpe:/a:encode:django-rest-framework:3.9.3:

- cpe:/a:encode:django-rest-framework:3.9.2:

- cpe:/a:encode:django-rest-framework:3.9.1:

- cpe:/a:encode:django-rest-framework:3.9.0:

Se recomienda actualizar a la brevedad posible a las versiones 3.11.2 y 3.12.0 disponibles en su página oficial.

Referencia:

- https://unaaldia.hispasec.com/2020/10/vulnerabilidad-xss-en-django-rest-framework.html

- https://www.django-rest-framework.org/community/release-notes/#312x-series

- https://access.redhat.com/security/cve/cve-2020-25626

- https://bugzilla.redhat.com/show_bug.cgi?id=1878635

- https://www.cybersecurity-help.cz/vdb/SB2020100114

Fallos de seguridad en antivirus conocidos podrían poner en riesgo equipos Windows

Un antivirus es un software esencial para mantener la seguridad de las computadoras, especialmente cuando se conectan a internet. Se ejecuta en segundo plano y ante sospecha de riesgo bloquea y queda a la espera de las acciones del usuario. Normalmente, los antivirus son considerados como seguros pero en caso de ser vulnerables podrían aumentar el riesgo de infección, compromiso y propagación de malware en la red.

Según un informe de CyberArk Labs, graves vulnerabilidades en los antivirus sumado a los altos privilegios asociados a menudo con los productos antimalware los hacen más propensos a la explotación a través de ataques de manipulación de archivos, lo que da como resultado un escenario en el que el malware obtiene permisos elevados en el sistema.

El fallo afecta a los antivirus más usados en el mercado. El listado es el siguiente, con el correspondiente ID de vulnerabilidad que ha afectado a cada uno de ellos.

| Antivirus | Vulnerabilidades |

| Kaspersky | CVE-2020-25043, CVE-2020-25044, CVE-2020-25045 |

| McAfee | CVE-2020-7250, CVE-2020-7310 |

| Symantec | CVE-2019-1954 |

| Fortinet | CVE-2020-9290 |

| Check Point | CVE-2019-8452 |

| Trend Micro | CVE-2019-19688, CVE-2019-19689 y otras tres vulnerabilidades sin ID asignado. |

| Avira | CVE-2020-13903 |

| Microsoft Defender | CVE-2019-1161 |

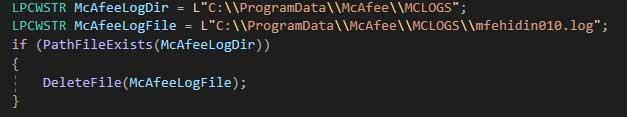

Dentro de las vulnerabilidades encontradas se destaca aquella que permite a un atacante eliminar archivos de cualquier parte del ordenador. El origen del fallo es la Discretionary Access Control Lists (DACL) y la carpeta ProgramData, que se usa por las aplicaciones para almacenar datos de usuarios estándar sin requerir permisos. Sin embargo, como el usuario tiene permisos para escribir y borrar en el directorio, cuando un proceso sin privilegios crea una carpeta en ProgramData, posteriormente esa carpeta puede usarse por un proceso que sí tenga los privilegios.

Así, un atacante podría ejecutar dos procesos: uno con privilegios y otro sin ellos que compartan el mismo archivo de registro en ProgramData. Con ello, se podría usar el proceso con privilegios para eliminar el archivo de ProgramData y crear un enlace simbólico que puede redirigir a cualquier lugar donde el atacante tenga el archivo con contenido malicioso.

Ádemás, un atacante podría aprovechar una falla de secuestro de DLL en Trend Micro, Fortinet y otras soluciones antivirus para colocar un archivo DLL malicioso en el directorio de la aplicación y elevar los privilegios, por tanto se insta a que las listas de control de acceso deben ser restrictivas para evitar vulnerabilidades de eliminación arbitrarias, CyberArk enfatizó la necesidad de actualizar los marcos de instalación para mitigar los ataques de secuestro de DLL.

Todos los fallos de seguridad han sido solucionados y se recomienda a los usuarios aplicar la última actualización disponible de sus antivirus.

Referencias:

Vulnerabilidades en equipos Fortinet

Fortinet hizo públicas dos vulnerabilidades que afectan a varias versiones de FortiOS en equipos Fortigate.

La vulnerabilidad bajo el identificador CVE-2020-12820 permite que un atacante remoto ejecute código arbitrario en el sistema de destino. La vulnerabilidad existe debido a un error de límite en el demonio VPN SSL. Un atacante remoto autenticado en la VPN SSL podría bloquear el demonio FortiClient NAC (fcnacd) y potencialmente ejecutar código arbitrario solicitando un nombre de archivo FortiClient grande. La explotación exitosa de esta vulnerabilidad puede resultar en un compromiso completo del sistema vulnerable así como una denegación de servicio.

La vulnerabilidad bajo el identificador CVE-2020-12819 permite a un atacante remoto realizar un ataque de denegación de servicio (DoS). La vulnerabilidad existe debido a un error de límite en el procesamiento de mensajes del Protocolo de control de enlace en FortiOS que puede permitir que un atacante remoto con credenciales VPN SSL válidas bloquee el demonio VPN SSL enviando un paquete LCP grande, cuando el modo túnel está habilitado. La ejecución de código arbitrario puede ser teóricamente posible, aunque prácticamente muy difícil de lograr en este contexto.

Las versiones de FortiOS que son afectadas por estas vulnerabilidades son las siguientes: 5.6.0, 5.6.1, 5.6.2, 5.6.3, 5.6.4, 5.6.5, 5.6.6, 5.6.7, 5.6.8, 5.6.9, 5.6.10, 5.6.11, 5.6.12, 6.0.0, 6.0.1, 6.0.2, 6.0.3, 6.0.4, 6.0.5, 6.0.6, 6.0.7, 6.0.9, 6.0.10, 6.2.1, 6.2,2, 6.2.3, 6.2.4, 6.4.0, 6.4.1.

Para el caso de las dos vulnerabilidades el atacante debe estar autenticado, pero si usted tiene una versión afectada, Fortinet recomienda realizar las siguientes actualizaciones:

- Para versiones 5.6.x, actualizar al menos a la versión 5.6.13.

- Para versiones 6.0.x, actualizar al menos a la versión 6.0.11.

- Para versiones 6.2.x, actualizar al menos a la versión 6.2.5.

- Para versiones 6.4.x, actualizar al menos a la versión 6.4.2.

Más información:

- https://www.fortiguard.com/psirt/FG-IR-20-083

- https://www.fortiguard.com/psirt/FG-IR-20-082

Vulnerabilidad de ejecución de código en la aplicación Instagram

El equipo de Check Point ha descubierto una vulnerabilidad crítica que se puede utilizar para realizar ejecución remota de código en el teléfono de una víctima. Un atacante simplemente envía una imagen a la víctima por correo electrónico, WhatsApp u otras plataformas de intercambio de medios. Cuando la víctima abre la aplicación de Instagram, se produce la explotación.

Los investigadores de Check Point descubrieron el fallo tras realizar pruebas de fuzzing sobre librerías de código abierto no declaradas utilizadas por la aplicación. En la imagen a continuación, se puede ver que cuando carga una imagen usando Instagram, se cargan tres objetos compartidos: libfb_mozjpeg.so, libjpegutils_moz.so y libcj_moz.so.

El sufijo «moz» es la abreviatura de «mozjpeg», que es la abreviatura de Mozilla JPEG Encoder Project. El proyecto “Mozjpeg” es un proyecto de Mozilla lanzado en el 2014, en el que se anunció un codificador JPEG construido sobre libjpeg-turbo, para proporcionar una mejor compresión de imágenes web, a expensas del rendimiento. El proyecto de código abierto es específicamente para imágenes en la web.

La función vulnerable detectada por Check Point es read_jpg_copy_loop que permite un desbordamiento de memoria durante el proceso de descompresión.

Se le ha asignado el identificador CVE-2020-1895 a la vulnerabilidad que ya ha sido corregida por Facebook en la versión 128.0.0.26.128 de la aplicación, tanto para equipos Android como iOS.

Más información:

- https://www.facebook.com/security/advisories/cve-2020-1895

- https://research.checkpoint.com/2020/instagram_rce-code-execution-vulnerability-in-instagram-app-for-android-and-ios/

- https://unaaldia.hispasec.com/2020/09/ejecucion-remota-de-codigo-en-instagram.html

- https://www.incibe-cert.es/alerta-temprana/vulnerabilidades/cve-2020-1895

Vulnerabilidad crítica en productos Intel vPro permitiría a atacantes no autenticados escalación de privilegios

Intel parcheó una vulnerabilidad crítica de escalación de privilegios, registrada con ID CVE-2020-8758, la vulnerabilidad se encuentra en su tecnología de administración activa (AMT), que se utiliza para la administración remota fuera de banda de las PC.

AMT es parte de la plataforma Intel vPro (término de marketing general de Intel para su colección de tecnologías de hardware informático) y lo utilizan principalmente las tiendas de TI empresariales para la gestión remota de sistemas corporativos. La falla puede ser aprovechada por un atacante no autenticado en la misma red para escalar privilegios. El problema, encontrado internamente por los empleados de Intel, obtuvo puntaje de 9.8 sobre 10 en la escala CVSS, que lo convierte en un fallo crítico, según Intel en un aviso de seguridad.

La falla se debe a restricciones de búfer inadecuadas en un subsistema de red de componentes de terceros dentro de Intel AMT. Un factor importante que influye en la dificultad de explotar la falla es si AMT está «aprovisionado» o no. Para utilizar AMT, los sistemas deben pasar por un proceso llamado «aprovisionamiento». Este proceso se usa para conectar la computadora a un equipo remoto que se usa para administrarla (por ejemplo, insertando una unidad USB formateada especialmente).

Si se aprovisiona AMT, puede permitir que un usuario no autenticado habilite potencialmente la escalada de privilegios a través del acceso a la red. Sin embargo, un atacante necesitaría estar autenticado y tener acceso local para aprovechar la falla si el sistema AMT no está aprovisionado.

Intel AMT ha tenido problemas de seguridad antes. A principios de junio, Intel corrigió dos fallas críticas (CVE-2020-0594 y CVE-2020-0595) que existen en el subsistema IPv6 de AMT. Las fallas podrían potencialmente permitir que un usuario no autenticado obtenga privilegios elevados a través del acceso a la red. Asimismo, en 2018 se encontró otro fallo en AMT que podría haber permitido a un atacante evadir los inicios de sesión y colocar puertas traseras en las computadoras portátiles, permitiendo a los adversarios el acceso remoto a las computadoras portátiles.

Las versiones afectadas son Intel AMT e Intel ISM anteriores a 11.8.79, 11.12.79, 11.22.79, 12.0.68 y 14.0.39.

“Se recomienda que los usuarios de Intel AMT e Intel ISM actualicen a la última versión proporcionada por el fabricante del sistema que resuelve estos problemas”, según el aviso de Intel.

Referencias:

Actualización de seguridad Septiembre 2020 para Android repara 53 fallos de severidad alta y crítica

Google corrigió fallas vinculadas a 53 CVE como parte de sus actualizaciones de seguridad de septiembre para el sistema operativo Android, lanzadas el martes pasado. Como parte de esto, Qualcomm, cuyos chips se utilizan en dispositivos Android, parcheó una combinación de vulnerabilidades de gravedad alta y crítica vinculadas a 22 CVE.

«El más grave de estos problemas es una vulnerabilidad de seguridad crítica en el componente Media Framework que podría permitir a un atacante remoto que utilice un archivo especialmente diseñado para ejecutar código arbitrario dentro del contexto de un proceso privilegiado«.

Android Security Team

Android Media Framework incluye soporte para reproducir una variedad de tipos de medios comunes, por lo que los usuarios pueden utilizar fácilmente audio, video e imágenes. La falla (CVE-2020-0245) permite ejecución remota de código (RCE) en las versiones de Android 8.0, 8.1 y 9, pero esa gravedad se reduce a «alta» y el impacto en cambio es la divulgación de información para la versión 10 de Android.

Los fabricantes de dispositivos Android suelen publicar sus propios parches para abordar las actualizaciones junto con el boletín de seguridad mensual o después. Samsung dijo en un comunicado de seguridad de septiembre que lanzará varios parches de boletines de seguridad de Android para los principales modelos de Samsung. Y, según un boletín, una actualización de seguridad para los dispositivos Pixel, que se ejecutan en el sistema operativo Android de Google, «llegará pronto».

Referencia: