Investigadores de seguridad de la firma GTSC Network Security han encontrado una nueva vulnerabilidad de día cero en Microsoft Exchange Server.

A principios de agosto de 2022, el equipo de GTSC SOC descubrió el ataque de una infraestructura crítica, mientras realizaba servicios de monitoreo de seguridad y respuesta a incidentes, específicamente en la aplicación de Microsoft Exchange.

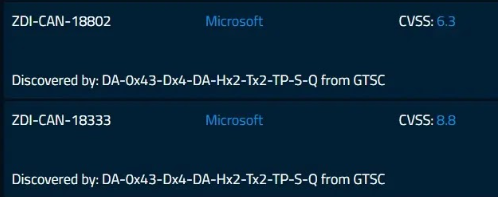

Durante esta investigación el equipo de Blue Team, determinó que el ataque informático fue realizado mediante una vulnerabilidad para Exchange aún no publicada, es decir, una vulnerabilidad de tipo: ZERO-DAY. Mientras tanto el equipo de Red Team, investigó y descubrió la vulnerabilidad en el código de compilado de Exchange, la cual fue catalogada como Crítica, debido a que permite la ejecución remota de código (RCE) en el sistema comprometido. GTSC envió de manera inmediata la vulnerabilidad a Zero Day Initiative (ZDI), para trabajar con Microsoft y preparar de manera inmediata un parche de seguridad. ZDI verificó y reconoció 2 errores, cuyos puntajes

“Microsoft en este momento ya tiene el conocimiento y ha confirmado estas dos vulnerabilidades que utilizan ataques dirigidos, capaces de ingresar a los sistemas del usuario”

Microsoft asignó el CVE-2022-41040 y CVE-2022-41082 para la identificación de estas dos vulnerabilidades, pero de momento, aún no han lanzado parches de seguridad. Por lo pronto, Microsoft se encuentra trabajando de manera acelerada para poder tener una solución que mitigue estas vulnerabilidades.

A continuación, se detalla las vulnerabilidades mencionadas.

- CVE-2022-41040: con una puntuación CVSSv3 de 6.3, esta vulnerabilidad permite la falsificación de solicitudes de autenticación en los servidores de Microsoft Exchange, generando así un ataque SSRF (Server-Side Request Forgery).

- CVE-2022-41082: con una puntuación CVSSv3 de 8.8, esta vulnerabilidad permite aprovechar la CVE-2022-41040 para realizar una ejecución de código remoto (RCE) usando PowerShell, generando de este modo una cadena de explotación.

Según GTSC estas versiones de Microsoft Exchange Server se verían afectadas:

- Microsoft Exchange Server 2013.

- Microsoft Exchange Server 2016.

- Microsoft Exchange Server 2019.

GTSC ha publicado algunos detalles sobre estos errores de día cero, aunque señalan a piratas informáticos de origen chino, utilizando varias técnicas para la creación de backdoors en el sistema afectado y de movimientos laterales a otros servidores en el sistema. Descubrieron además el uso de Antsword como herramienta de administración activa de sitios web multiplataforma y de código abierto que admite la administración de webshell.

Mitigación Temporal:

Mientras se espera el parche oficial de Microsoft, GTSC proporciona una corrección o parche temporal para reducir la vulnerabilidad, esta consiste en agregar una regla de bloqueo en el módulo URL Rewrite Rule de IIS.

- En «Autodiscover» en «FrontEnd» seleccione la pestaña «URL Rewrite» y luego «Request Blocking«.

- Agregue el siguiente string en: «URLPath«: “.*autodiscover\.json.*\@.*Powershell.*“.

- En «Condition» elija {REQUEST_URI}.

«Recomendamos a todas las organizaciones/empresas de todo el mundo que usan Microsoft Exchange Server que verifiquen, revisen y apliquen la mitigación temporal lo antes posible para evitar posibles daños graves”

Indicadores de Compromiso (IoC):

A continuación, se presentan los indicadores de compromiso detectados por GTSC en los ataques para que sean agregados en las plataformas de seguridad para la protección preventiva.

Webshell:

| Nombre del archivo: | pxh4HG1v.ashx |

| Hash (SHA256): | c838e77afe750d713e67ffeb4ec1b82ee9066cbe21f11181fd34429f70831ec1 |

| Ruta: | C:\Archivos de programa\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\pxh4HG1v.ashx |

| Nombre de archivo: | RedirSuiteServiceProxy.aspx |

| Hash (SHA256): | 65a002fe655dc1751add167cf00adf284c080ab2e97cd386881518d3a31d27f5 |

| Ruta: | C:\Archivos de programa\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServiceProxy.aspx |

| Nombre de archivo: | RedirSuiteServiceProxy.aspx |

| Hash (SHA256): | b5038f1912e7253c7747d2f0fa5310ee8319288f818392298fd92009926268ca |

| Ruta: | C:\Archivos de programa\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServiceProxy.aspx |

| Nombre de archivo: | Xml.ashx |

| Hash (SHA256): | c838e77afe750d713e67ffeb4ec1b82ee9066cbe21f11181fd34429f70831ec1 |

| Ruta: | Xml.ashx |

| Nombre de archivo : | errorEE.aspx |

| SHA256 : | be07bd9310d7a487ca2f49bcdaafb9513c0c8f99921fdf79a05eaba25b52d257 |

| Ruta: | C:\Archivos de programa\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\errorEE.aspx |

DLL:

| Nombre del archivo: | dll.dll |

| SHA256: | 074eb0e75bb2d8f59f1fd571a8c5b76f9c899834893da6f7591b68531f2b5d82 45c8233236a69a081ee390d4faa253177180b2bd45d8ed08369e07429ffbe0a9 9ceca98c2b24ee30d64184d9d2470f6f2509ed914dafb87604123057a14c57c0 29b75f0db3006440651c6342dc3c0672210cfb339141c75e12f6c84d990931c3 c8c907a67955bcdf07dd11d35f2a23498fb5ffe5c6b5d7f36870cf07da47bff2 |

| Nombre del archivo : | 180000000.dll |

| SHA256 : | 76a2f2644cb372f540e179ca2baa110b71de3370bb560aca65dcddbd7da3701e |

IP:

| 125[.]212[.]220[.]48 | 86[.]48[.]6[.]69 | 103[.]9[.]76[.]208 | 122[.]155[.]174[.]188 | 212[.]119[.]34[.]11 |

| 5[.]180[.]61[.]17 | 86[.]48[.]12[.]64 | 103[.]9[.]76[.]211 | 125[.]212[.]241[.]134 | |

| 47[.]242[.]39[.]92 | 94[.]140[.]8[.]48 | 104[.]244[.]79[.]6 | 185[.]220[.]101[.]182 | |

| 61[.]244[.]94[.]85 | 94[.]140[.]8[.]113 | 112[.]118[.]48[.]186 | 194[.]150[.]167[.]88 |

URL:

| hxxp://206[.]188[.]196[.]77:8080/themes.aspx |

C2:

| 137[.]184[.]67[.]33 |

Referencias:

- https://www.helpnetsecurity.com/2022/09/30/cve-2022-41040-cve-2022-41082/

- https://thehackernews.com/2022/09/microsoft-confirms-2-new-exchange-zero.html

- https://www.cyberkendra.com/2022/09/new-zero-day-on-microsoft-exchange.html

- https://securityonline.info/cve-2022-41040-cve-2022-41082-exchange-server-zero-days-under-attack/

- https://www.tenable.com/blog/cve-2022-41040-and-cve-2022-41082-proxyshell-variant-exploited-in-the-wild

- https://www.bleepingcomputer.com/news/security/new-microsoft-exchange-zero-days-reportedly-exploited-in-attacks/

- https://msrc-blog.microsoft.com/2022/09/29/customer-guidance-for-reported-zero-day-vulnerabilities-in-microsoft-exchange-server/

- https://www.gteltsc.vn/blog/warning-new-attack-campaign-utilized-a-new-0day-rce-vulnerability-on-microsoft-exchange-server-12715.html