Un reporte de seguridad generado por Google Cloudflare reveló que fueron el objetivo de un nuevo ataque de día cero nombrado HTTP/2 Rapid Reset el mismo que alcanzó su pico en agosto de este año.

El ataque registra la mayor cantidad de solicitudes web antes vistas superando las 398 millones de solicitudes por segundo, golpeando en gran medida a los equipos de borde de la red de infraestructura global de los balanceadores de carga de Google.

La compañía indica que el impacto causado fue minimo, a pesar de aquello se realizó una búsqueda exhaustiva por parte del equipo de respuesta a incidentes, con el fin de crear mitigaciones para futuros ataques similares.

A continuación se muestran los detalles del ataque:

- Los ataques de DDoS registrados desde finales de 2021 se han basado en HTTP/2 debido a sus características de eficiencia para usuarios legítimos las cuales son aprovechadas para ataques más robustos.

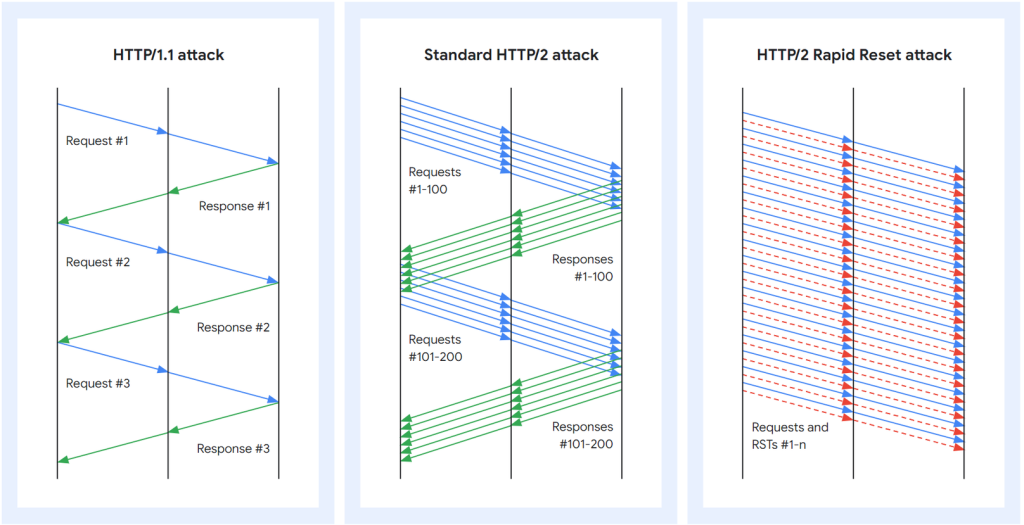

- A diferencia de su versión anterior HTTP/1.1, HTTP/2 Utiliza streams para transmitir múltiples mensajes entre los endpoints, lo que permite a los clientes generar múltiples solicitudes en simultáneo.

- Reestablecimiento rápido, esta característica utilizada por el protocolo permite al cliente indicar al servidor que una secuencia anterior puede ser cancelada enviando un frame RST-STREAM, este método no requiere un acuerdo entre cliente – servidor y el cliente puede realizarlo de forma unilateral.

El ataque HTTP/2 Rapid Reset funciona de la siguiente manera: en lugar de esperar respuestas, el cliente envía muchas solicitudes al servidor y las cancela de inmediato. Esto permite que el cliente mantenga un gran número de solicitudes activas simultáneamente sin superar un límite específico, ya que no espera respuestas. La cantidad de solicitudes en curso ya no depende del tiempo de ida y vuelta, sino solo del ancho de banda disponible.

El servidor debe realizar un trabajo considerable para procesar las solicitudes canceladas, mientras que el cliente incurre en costos mínimos al cancelarlas. Además, el ataque evita que un servidor proxy inverso envíe respuestas a las solicitudes, reduciendo el uso de ancho de banda en la dirección del servidor/proxy hacia el atacante.

Con código CVE-2023-44487 y severidad Alta, la vulnerabilidad HTTP/2 Rapid Reset podría ser utilizada para realizar ataques de denegación de servicio distribuido DDoS a gran escala y usando un mínimo de recursos.

Productos Afectados

- Cualquier empresa o usuario que esté realizando una carga de trabajo basada en HTTP/2 a Internet podría estar en riesgo de este ataque.

Workaround

- Utilizar un sistema anti DDoS con características de filtrado de solicitudes a nivel de aplicación (Capa 7).

Recomendaciones

- Se recomienda a las organizaciones que brindan servicios HTTP/2 aplicar parches cuando estén disponibles.

- Utilizar una protección DDoS que resida fuera de su centro de datos, de lo contrario, será difícil mitigar el ataque DDoS.

- Considerar desactivar el protocolo HTTP/2 y HTTP/3 en el servidor web mediante el Registry Editor.

Referencias

Para mayor información sobre la vulnerabilidad descrita, consultar los siguientes enlaces:

- https://blog.cloudflare.com/zero-day-rapid-reset-http2-record-breaking-ddos-attack/#recommendations-for-a-new-standard-of-change

- https://www.cisa.gov/news-events/alerts/2023/10/10/http2-rapid-reset-vulnerability-cve-2023-44487

- https://www.incibe.es/incibe-cert/alerta-temprana/avisos/vulnerabilidad-0day-en-protocolo-http2-rapid-reset

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=2023-44487