Microsoft lanzó actualizaciones para solucionar un total de 132 nuevas vulnerabilidades de seguridad en su software. Estas actualizaciones incluyen la corrección de seis fallas de Zero Day que, según se informa, han sido explotadas.

Estos ataques podrían resultar en una pérdida completa de confidencialidad, disponibilidad e integridad. Esto permitiría a los atacantes acceder a información confidencial, desactivar las medidas de protección del sistema y denegar el acceso al sistema comprometido.

Detalle de vulnerabilidades explotadas

- CVE-2023-32049 → Puntaje base CVSS: 8.8 (alta)

Se ha descubierto una vulnerabilidad en los sistemas de Windows 10 que podría permitir la anulación de funciones de seguridad.

- CVE-2023-35311 → Puntaje base CVSS: 8.8 (alta)

Se ha identificado una vulnerabilidad en Microsoft Office, Microsoft 365 Apps y Microsoft Outlook que podría dar lugar a la anulación de funciones de seguridad.

- CVE-2023-36884 → Puntaje base CVSS: 8.3 (alta)

Se ha descubierto una vulnerabilidad en Systems de Windows 10, Windows Server y Microsoft Office que puede resultar en la ejecución remota de código.

- CVE-2023-32046 → Puntaje base CVSS: 7.8 (alta)

Se ha identificado una vulnerabilidad en Systems de Windows 10 que podría dar lugar a una escalada de privilegios.

- CVE-2023-36874 → Puntaje base CVSS: 7.8 (alta)

Se ha descubierto una vulnerabilidad en Windows Server 2008 y 2012 que podría resultar en una escalada de privilegios.

Productos y Versiones afectadas

CVE-2023-32049:

| Producto | Versión |

| Windows_10_Version_1809 Windows_Server_2019 Windows_Server_2019_Server_Core_installation | <10.0.17763.4645 |

| Windows_Server_2022 | <10.0.20348.1850 |

| Windows_11_version_21H2 | <10.0.22000.2176 |

| Windows_10_Version_21H2 | <10.0.19041.3208 |

| Windows_11_version_22H2 | <10.0.22621.1992 |

| Windows_10_Version_22H2 | <10.0.19045.3208 |

| Windows_10_Version_1607 Windows_Server_2016 Windows_Server_2016_Server_Core_installation | <10.0.14393.6085 |

CVE-2023-35311:

| Producto | Versión |

| Microsoft_Outlook_2016 | < 16.0.5404.1000 |

| Microsoft_Outlook_2013 Microsoft_Outlook_2013_Service_Pack_1 | < 15.0.5571.1000 |

CVE-2023-36884:

| Producto | Versión |

| Windows_10_Version_1809 Windows_Server_2019 Windows_Server_2019_Server_Core_installation Windows_Server_2022 Windows_11_version_21H2 Windows_10_Version_21H2 Windows_11_version_22H2 Windows_10_Version_22H2 Windows_10_Version_1507 Windows_10_Version_1607 Windows_Server_2016 Windows_Server_2016_Server_Core_installation Windows_Server_2008_Service_Pack_2 Windows_Server_2008_Service_Pack_2_Server_Core_installation Windows_Server_2008__Service_Pack_2 Windows_Server_2008_R2_Service_Pack_1 Windows_Server_2008_R2_Service_Pack_1_Server_Core_installation Windows_Server_2012 Windows_Server_2012_Server_Core_installation Windows_Server_2012_R2 Windows_Server_2012_R2_Server_Core_installation Microsoft_Office_2019 Microsoft_Office_LTSC_2021 Microsoft_Word_2016 Microsoft_Word_2013_Service_Pack_1 Microsoft_Word_2013_Service_Pack_1 | N/A |

CVE-2023-32046 y CVE-2023-36874:

| Producto | Versión |

| Windows_10_Version_1809 Windows_Server_2019 Windows_Server_2019_Server_Core_installation | < 10.0.17763.4645 |

| Windows_Server_2022 | < 10.0.20348.1850 |

| Windows_11_version_21H2 | < 10.0.22000.2176 |

| Windows_10_Version_21H2 | < 10.0.19041.3208 |

| Windows_11_version_22H2 | < 10.0.22621.1992 |

| Windows_10_Version_22H2 | < 10.0.19045.3208 |

| Windows_10_Version_1507 | < 10.0.10240.20048 |

| Windows_10_Version_1607 Windows_Server_2016 Windows_Server_2016_Server_Core_installation | < 10.0.14393.6085 |

| Windows_Server_2008_Service_Pack_2 Windows_Server_2008_Service_Pack_2_Server_Core_installation Windows_Server_2008__Service_Pack_2 | < 6.0.6003.22175 |

| Windows_Server_2008_R2_Service_Pack_1 Windows_Server_2008_R2_Service_Pack_1_Server_Core_installation | < 6.1.7601.26623 |

| Windows_Server_2012 Windows_Server_2012_Server_Core_installation | < 6.2.9200.24374 |

| Windows_Server_2012_R2 Windows_Server_2012_R2_Server_Core_installation | < 6.3.9600.21063 |

Solución

Instalar las actualizaciones de seguridad correspondientes de acuerdo a su producto, las puede encontrar en la página oficial del proveedor.

Recomendación

Microsoft ha anunciado que, hasta que estén disponibles los parches para la vulnerabilidad CVE-2023-36884, los clientes que utilizan Defender para Office y aquellos que han activado la regla de reducción de superficie de ataque «Block all Office applications from creating child processes» están protegidos contra ataques de phishing que intentan aprovechar el error.

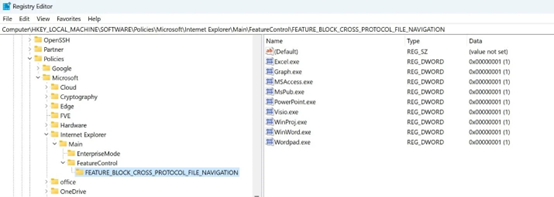

Las personas que no utilicen estas protecciones pueden agregar los nombres de aplicación siguientes a la clave de registro

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Internet Explorer\Main\FeatureControl/ FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION como valores de tipo REG_DWORD con datos 1:

- excel.exe

- Graph.exe

- MSAccess.exe

- MSPub.exe

- PowerPoint.exe

- visión.exe

- WinProj.exe

- winword.exe

- wordpad.exe

No obstante, es crucial considerar que al configurar esta entrada del registro para prevenir intentos de explotación, también puede tener un impacto en ciertas funciones de Microsoft Office relacionadas con las aplicaciones mencionadas previamente.

Referencias

Para mayor información sobre las vulnerabilidades descritas, consultar los siguiente enlaces:

- https://www.bleepingcomputer.com/news/security/microsoft-unpatched-office-zero-day-exploited-in-nato-summit-attacks/

- https://www.incibe.es/incibe-cert/alerta-temprana/avisos/actualizaciones-de-seguridad-de-microsoft-de-julio-de-2023

- https://www.securityweek.com/microsoft-warns-of-office-zero-day-attacks-no-patch-available/

- https://thehackernews.com/2023/07/microsoft-releases-patches-for-130.html

- https://cve.report/CVE-2023-32049

- https://cve.report/CVE-2023-35311

- https://cve.report/CVE-2023-36884

- https://cve.report/CVE-2023-32046

- https://cve.report/CVE-2023-36874