Las plataformas para ordenar comida MenuDrive, Harbortouch y InTouchPOS fueron comprometidas bajo campañas de web skimming, el cual es un tipo de ataque donde los cibercriminales roban información de pago de los usuarios al comprometer un sitio web.

Web skimming también denominado Magecart, en referencia al primer grupo en utilizar esta táctica para robar datos de las tarjetas de pago de los usuarios tras comprometer sitios que contaban con un carro de compras en su sitio web.

El robo de datos fue de más de 50 mil tarjetas de pago que fueron puestos a la venta en la dark web, además de información personal identificable. Estas campañas reportadas por Recorded Future apuntaban a restaurantes en USA, sin embargo, es importante mencionar que servicios como MenuDrive estan en más de 90 países. La campaña del ataque registra 80 locales de MenuDrive y 74 de Harbortouch, mientras que para InTouchPOS afectó a 157 restaurantes.

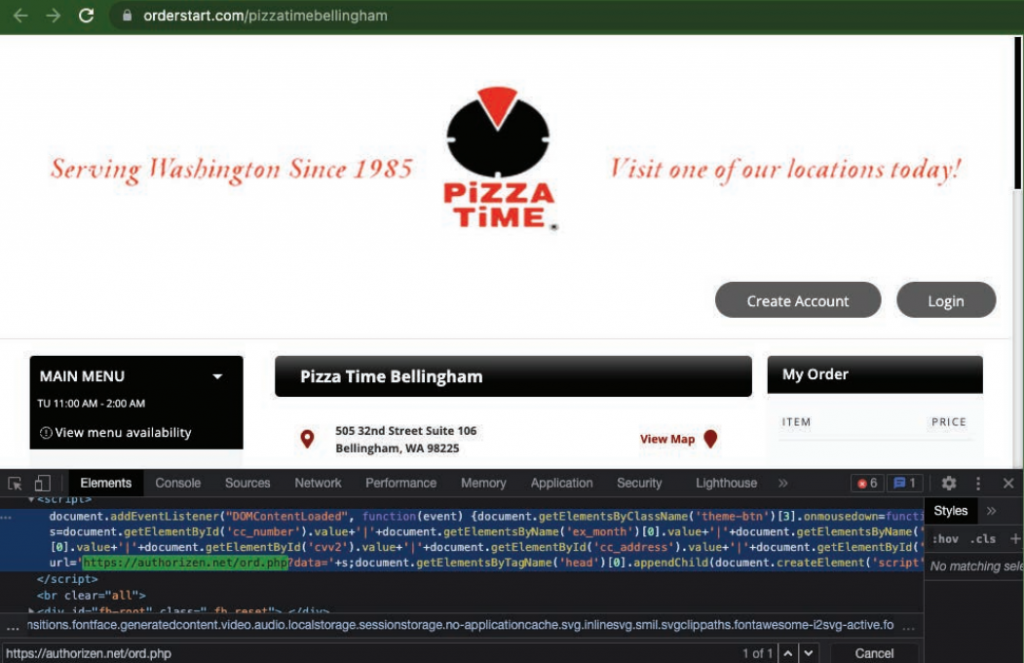

Los ataques están compuestos de inserción de código PHP malicioso en las páginas de pago en línea de las empresas aprovechando fallas de seguridad conocidas en los servicios, de esta manera se transmite los datos del cliente a un servidor bajo el control del atacante.

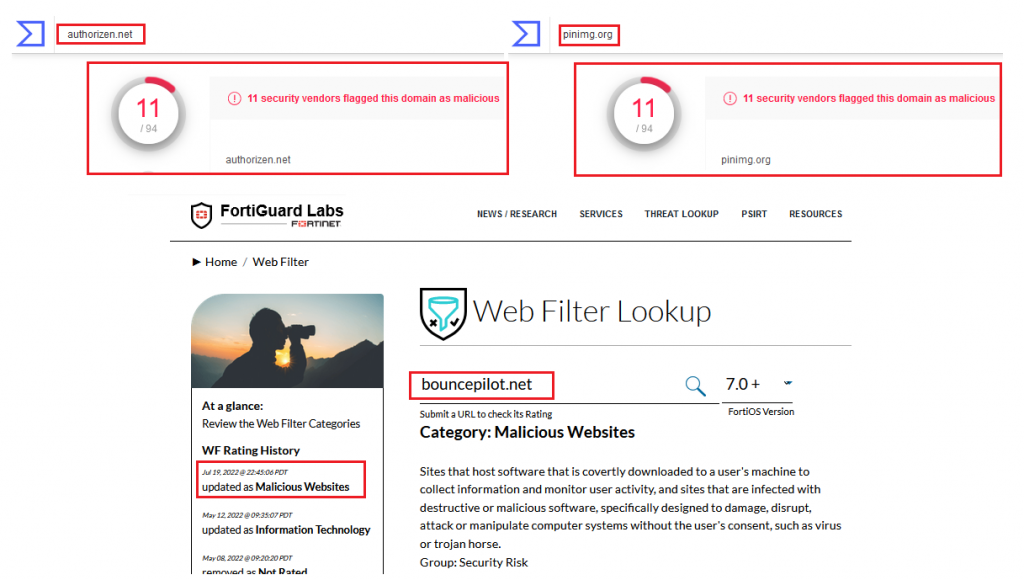

Recorded Future menciona los siguientes indicadores de compromiso encontrados en sus investigaciones:

- authorizen[.]net

- bouncepilot[.]net

- pinimg[.]org

Lo que hace que estos ataques sean complejos de encontrar es el hecho de que las páginas web comprometidas están ubicadas en lo profundo de los subdirectorios de los sitios de pedidos, por lo que es posible que algunos sistemas de escaneo de seguridad de sitios web no los detecten o que no hayan ejecutado un escaneo porque se modificó el código JavaScript de la página.

Recomendaciones:

- Técnicas de CSP o Content Security Policy, mecanismo por el cual solamente se permite cargar archivos de fuentes previamente autorizadas. De esta manera, los ciberdelincuentes no podrán ejecutar código malicioso procedente de sitios no autorizados.

- Técnicas SRI o Subresource Integrity, mecanismo por el cual no se permite ejecutar archivos modificados sin permiso, así los ciberdelincuentes no podrán ejecutar código malicioso que se encuentre dentro de archivos legítimos.

- Contratar alguna entidad de pasarela de pago de confianza, para aquellos comercios que no desean gestionar ninguna información bancaria de sus clientes, y por lo tanto reducir el riesgo y las consecuencias de posibles ataques en su negocio.

- Aloje la mayor cantidad posible de scripts de terceros en sus propios servidores, examínelos periódicamente y aplique actualizaciones de software rápidamente.

- Contar con credenciales de acceso robustas, ya que una de las maneras que tienen los ciberdelincuentes de conseguir acceso a la tienda es por medio de ataques automatizados, probando distintas combinaciones de usuarios y contraseñas mediante técnicas de fuerza bruta.

- Segmentar la red, minimiza los riesgos de que otras partes de la red de la organización se vean afectadas por un incidente que afecte a la tienda. Cuando la red de la empresa cuanta con un servidor propio donde está alojado el e-commerce, siempre se debe ubicar en una zona desmilitarizada o DMZ.

Referencias:

- https://thehackernews.com/2022/07/magecart-hacks-online-food-ordering.html

- https://www.welivesecurity.com/la-es/2022/07/26/comprometen-plataformas-ordenar-comida-restaurantes-robar-tarjetas-credito/

- https://blog.avast.com/magecart-campaigns-online-ordering

- https://go.recordedfuture.com/hubfs/reports/cta-2022-0719.pdf

- https://www.recordedfuture.com/amid-rising-magecart-attacks-online-ordering-platforms