Cisco ha realizado la publicación de parches de seguridad que ayudan a contrarrestar las vulnerabilidades críticas que han afectado a productos

- ACI (Application Centric Infrastructure) MSO (Multi Site Orchestratos)

- Cisco Nexus 3000

- Cisco Nexus 9000

- Motor de Servicios Cisco Application Services Engine

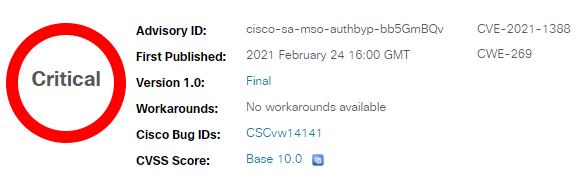

ACI MSO

Este producto se ve afectado por la vulnerabilidad crítica con identificador CVE-2021-1388, con una calificación de 10 en el CVSS v3, permite al atacante realizar un bypass de los sistemas de autentificación mediante una petición de API a los productos ACI MSO.

Cisco recomienda instalar el parche de seguridad que se encuentra en el siguiente enlace.

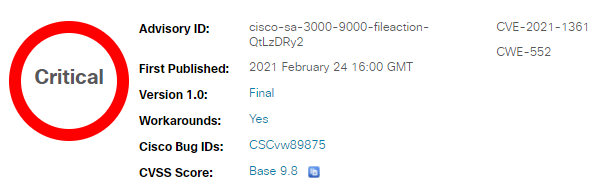

Cisco Nexus 3000 y Cisco Nexus 9000

Critical

Este producto se ve afectado por la vulnerabilidad crítica con identificador CVE-2021-1361, con una calificación de 9.8 en el CVSS v3, permite al atacante crear, borrar o sobrescribir ficheros con privilegios de root. Por ese motivo, el atacante puede crear cuentas en los dispositivos afectados sin la autorización del administrador.

Cisco recomienda instalar el parche de seguridad que se encuentra en el siguiente enlace.

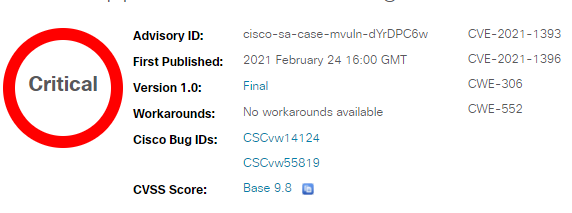

Cisco Application Services Engine

Este producto se ve afectado por la vulnerabilidad crítica con los identificadores CVE-2021-1392 y CVE-2021-1396, con una calificación de 9.8 en el CVSS v3, permiten a un atacante acceder a servicios privados con necesidad de privilegios sobre la API, evitando el sistema de control de acceso del mismo.

Cisco recomienda instalar el parche de seguridad que se encuentra en el siguiente enlace.

Más información:

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-case-mvuln-dYrDPC6w

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-3000-9000-fileaction-QtLzDRy2

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-mso-authbyp-bb5GmBQv