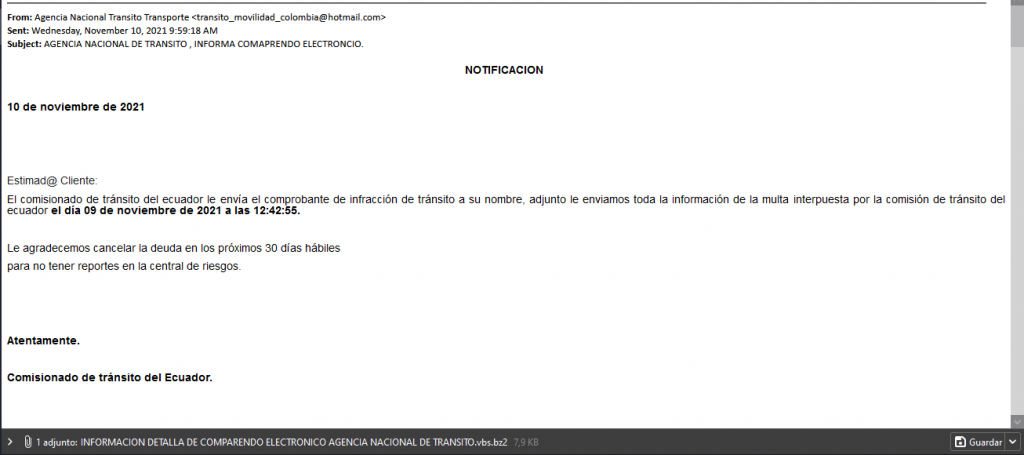

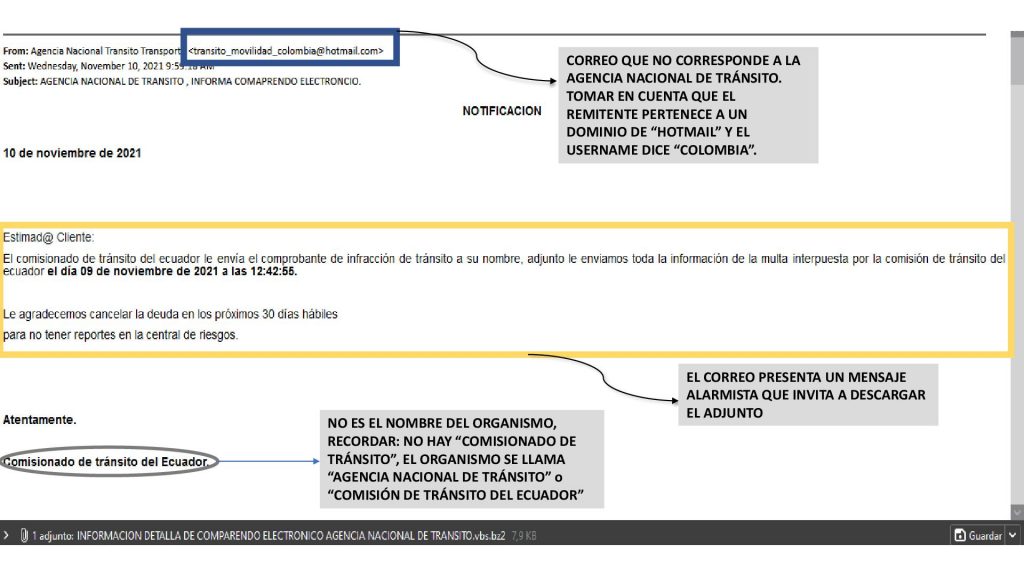

El día 10 de noviembre se ha detectado una campaña de distribución de malware desde una cuenta de correo que suplanta la identidad de la Agencia Nacional de Tránsito del Ecuador (ANT). El correo recibido cuenta con las siguientes características:

- Remitente: «transito_movilidad_colombia[@]hotmail[.]com»

- Asunto: «AGENCIA NACIONAL DE TRANSITO , INFORMA COMAPRENDO ELECTRONCIO.»

- Adjunto: «INFORMACION DETALLADA DE COMPARENDO ELECTRONICO AGENCIA NACIONAL DE TRANSITO.vbs.bz2».

El adjunto contiene un archivo malicioso que desencadena una serie de descargas de malware con el propósito de tomar control del equipo del destinatario. Pese a que el usuario del correo indica movilidad Colombia, podemos observar en el cuerpo del mismo que se hace pasar por un énte regulatorio de tránsito del Ecuador.

Analizando el correo podemos notar que lo firma el comisionado de tránsito del Ecuador, sin embargo, es de conocimiento público que los organismos reguladores de la vialidad en el país son:

- Agencia Nacional de Tránsito (ANT)

- Comisión de Tránsito del Ecuador (CTE)

Análisis del archivo adjunto

El archivo adjunto denominado “INFORMACION DETALLADA DE COMPARENDO ELECTRONICO AGENCIA NACIONAL DE TRANSITO.vbs.bz2” (MD5: 9A6A5AC9FC5B92655EA4FED44375C5A7) es una VBScript con capacidades tales como poder realizar el registro de teclas (keylogging), la descarga de archivos, la ejecución y la eliminación de archivos, la actualización y desinstalación programas.

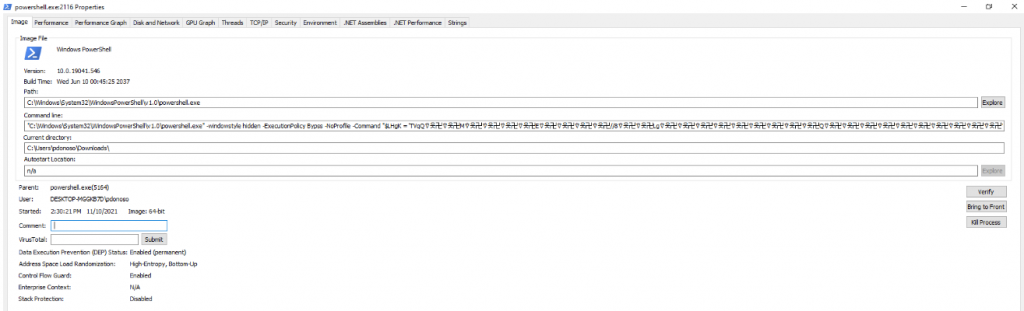

Una vez que el archivo es descargado y ejecutado, el comando y control sobre el equipo se da en dos etapas:

Implantación

El archivo ejecuta un PING en la loopback y se copia a sí mismo en la carpeta startup del usuario que lo ejecuta con fin de obtener persistencia.

Descarga de archivos

Una vez completada la primera etapa, es enviado un comando por el PowerShell de Windows que da la orden de descargar dos archivos desde dos URLs distintas:

- ClassLibrary2.dll

- 1022-NOVIEMBRE.exe (NjRAT)

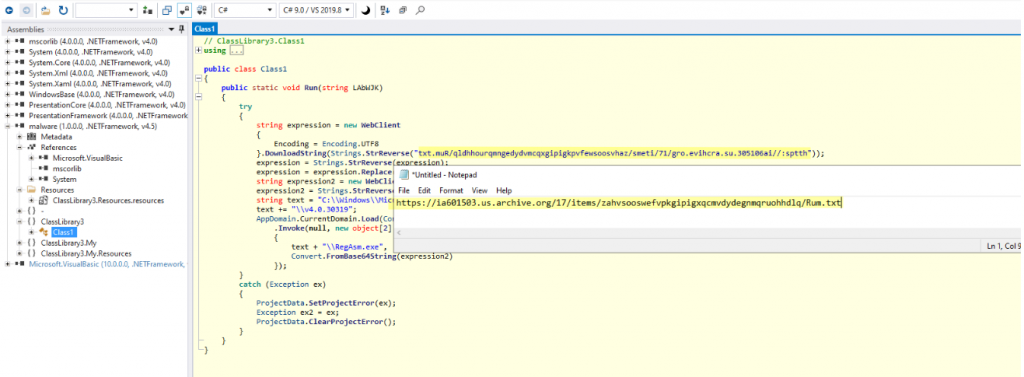

La dll ClassLibrary2 es la primera en ser descargada, dicha DLL cuenta con un código embebido que da la orden de descargar desde una URL el archivo 1022-NOVIEMBRE.exe

Una vez descargado este último ejecutable la etapa de comando y control ha concluido con éxito.

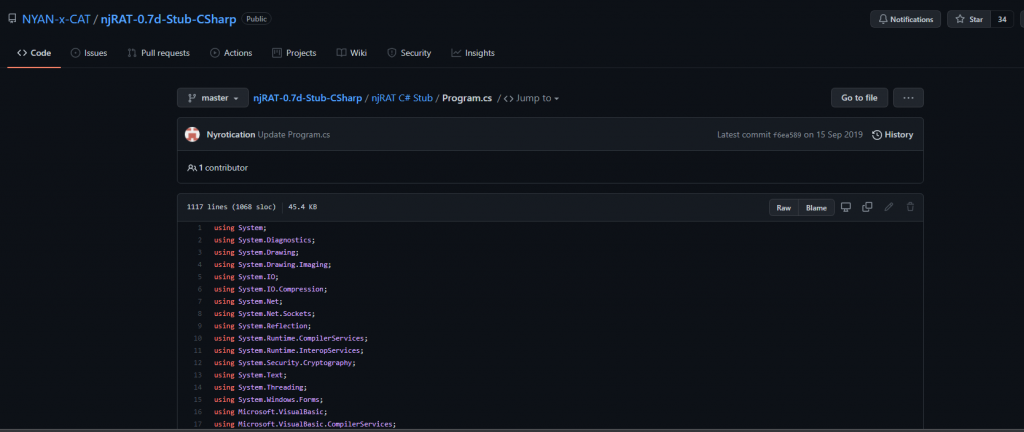

Entre las variables globales que se encontró victinName con valor TllBTiBDQVQ= (Texto en BASE64) decodificando el texto obtenemos “NYAN CAT” (conocido personaje de la cultura pop).

Con el hallazgo de esta variable local se ha podido validar que esta versión de njRAT se encuentra en un repositorio de Github.

IOCs

Como indicadores de compromiso hemos podido recopilar lo siguiente:

Correo del remitente

transito_movilidad_colombia[@]hotmail[.]com

IP del remitente

181[.]131[.]4[.]91

HASH de los archivos con su respectivo link de descarga

Archivo: ClassLibrary3.dll

Hash MD5: 995B834F6241927E3E63F8D5AE43BF2C

URL Descarga: No tiene. Embebido en código.

Archivo: ClassLibrary2.dll

Hash MD5: B1C7D1F87E81DF629AF0804D22C61316

URL Descarga: h[xx]ps://ia902308.us.archive.org/26/items/zahvsooswefvpkgipigxqcmvdydegnmqruohhdlq/Rum.txt

Archivo: 1022-NOVIEMBRE7.exe

Hash MD5: AE41888441591667980684016689BAC8

URL Descarga: h[xx]ps://paste.ee/d/4dq8U/0

C&C: h[xx]p://noviembre7.duckdns.org:1022

Pais C&C: Colombia

Archivo: INFORMACION DETALLA DE COMPARENDO ELECTRONICO AGENCIA NACIONAL DE TRANSITO.vbs.bz2

Hash MD5: 9A6A5AC9FC5B92655EA4FED44375C5A7

Conclusión

Luego de realizar la investigación pertinente se ha podido constatar que:

- El remitente del correo está suplantando la identidad de la Agencia Nacional de Tránsito del Ecuador.

- El archivo adjunto al ser descargado, y posteriormente ejecutado, se copia en la carpeta startup para lograr mantenerse en el equipo.

- El archivo adjunto realiza descargas de otros archivos que le permiten al atacante tomar control del equipo.

Recomendaciones

Con el fin de resguardar la ciberseguridad de su compañía, Telconet le recomienda realizar lo siguiente:

- En caso de recibir el correo electrónico con características similares debe ser eliminado de las bandejas INMEDIATAMENTE.

- Bloquear los indicadores de compromiso que han sido detallados en la sección IOCs.

- Verificar que el remitente del correo esté asociado a la institución que dice ser. (Ej: Instituciones bancarias, gubernamentales)