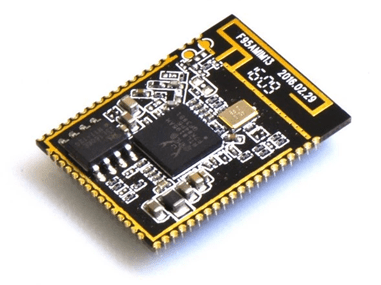

Se han encontrado vulnerabilidades críticas en uno de los módulos wifi más populares de Realtek, el módulo wifi Realtek RTL8195A. El análisis de la empresa de seguridad de IoT Vdoo descubrió que existen seis vulnerabilidades importantes en el módulo wifi. El módulo RTL8195A de Realteks es un módulo Wi-Fi compacto de baja potencia que se utiliza para dispositivos integrados. El módulo cuenta con software compatible de varios grandes proveedores como Google, Samsung y Amazon. Una vez que un atacante ha aprovechado la vulnerabilidad en el módulo, puede obtener acceso al módulo Wi-Fi y posiblemente también al procesador de la aplicación. Uriya Yavniely, investigador de seguridad, en Vdoo dijo que “el problema más grave que descubrimos es VD-1406, un desbordamiento de pila remota que permite a un atacante en la proximidad de un módulo RTL8195 tomar el control por completo del módulo, sin conocer el Wi-Fi contraseña de red (PSK) e independientemente de si el módulo actúa como un punto de acceso Wi-Fi o un cliente ". Realtek también ha publicado un boletín sobre la vulnerabilidad. Al comentar sobre la vulnerabilidad, Stephen Kapp, CTO de Cortex Insight, dijo que como los usuarios no pueden saber si un dispositivo usa el módulo WiFi de Realtek vulnerable, los proveedores de dispositivos deben emitir actualizaciones. “Es difícil saber qué dispositivos tienen el módulo WiFi de Realtek vulnerable dentro de ellos. En consecuencia, puede ser imposible para los usuarios finales saber si necesitan actualizar su dispositivo. Esto impone la responsabilidad al proveedor del dispositivo que usa el módulo Realtek para producir una actualización que instale el firmware del módulo actualizado en cualquier dispositivo afectado y, en última instancia, garantizar que el dispositivo en cuestión pueda aceptar una actualización de firmware a través de algún tipo de mecanismo de actualización ". Realtek lanzado una actualización de su API Ameba 2.0.8 con actualizaciones de seguridad, que han solventado los fallos reportados. Tomar en cuenta que aquellas versiones de firmware lanzadas después del 21 de abril de 2020 ya cuentan con los parches necesarios para mitigarar estos ataques. Se recomienda a los usuarios y desarrolladores de herramientas IoT que apliquen las actualizaciones provistas por el fabricante en su sitio oficial.

Referencia: