Se ha descubierto una falla de seguridad crítica en el conjunto de chips para teléfonos inteligentes de UNISOC que podría utilizarse como arma para interrumpir las comunicaciones de radio de un teléfono inteligente a través de un paquete con formato incorrecto. Al problema ahora parcheado se le ha asignado el identificador CVE-2022-20210 y tiene una calificación de 9,4/10 en cuanto a gravedad en el sistema de calificación de vulnerabilidad CVSS.

Impacto de la vulnerabilidad

UNISOC, una empresa de semiconductores con sede en Shanghai, es el cuarto fabricante de procesadores móviles más grande del mundo después de Mediatek, Qualcomm y Apple, y representa el 10 % de todos los envíos de SoC en el tercer trimestre de 2021, según Counterpoint Research.

La vulnerabilidad, descubierta luego de una ingeniería inversa de la implementación de la pila de protocolos LTE de UNISOC, se relaciona con un caso de vulnerabilidad de desbordamiento de búfer en el componente que maneja los mensajes de Non-Access Stratum (NAS) en el firmware del módem, lo que resulta en una negación de servicio. Un atacante podría haber utilizado una estación de radio para enviar un paquete mal formado que reiniciaría el módem, privando al usuario de la posibilidad de comunicación. Un hacker o una unidad militar puede aprovechar tal vulnerabilidad para neutralizar las comunicaciones en un lugar específico.

Varias de las actualizaciones de Android de Google lanzadas el año pasado incluyeron parches para las vulnerabilidades de UNISOC. Check Point , que es un grupo de investigadores que proporciona inteligencia líder sobre amenazas cibernéticas a los clientes de Check Point Software y a la comunidad de inteligencia en general, dice que Google planea abordar este último defecto con una próxima actualización de Android.

UNISOC Modem Firmware

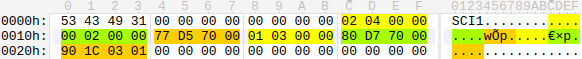

De acuerdo a la investigación realizada por Check Point Research, se usó el Motorola Moto G20 (XT2128-2) con la actualización de enero de 2022 de Android (RTAS31.68.29) como dispositivo de prueba. El dispositivo se basa en el chip UNISOC T700. La actualización de fábrica de Moto G20 se puede descargar de Internet, lo que elimina la necesidad de rootear el dispositivo. En el archivo de actualización, el firmware del módem está representado por la imagen SC9600_sharkl5pro_pubcp_modem.dat.

La imagen del módem del dispositivo de prueba contiene dos bloques de datos. El primer bloque es del tipo 0x402, que presumiblemente significa «biblioteca de análisis». El segundo bloque es del tipo 0x301, que es el binario del módem.

Recomendaciones

- Para mitigar el riesgo, se recomienda que los usuarios actualicen sus dispositivos Android con el último software disponible cuando esté disponible como parte del Boletín de seguridad de Android de Google para junio de 2022.

Para mas información