La plataforma de monitoreo de código abierto Zabbix permite recopilar, centralizar y rastrear valores o métricas de dispositivos, utilizada en entornos empresariales y de infraestructura de TI. En este contexto Zabbix ha emitido una actualización de seguridad crítica para una nueva vulnerabilidad identificada como CVE-2024-22120.

- CVE-2024-22120 (CVSS 9.1): Esta vulnerabilidad reside en el mecanismo de «audit logging» del servidor Zabbix. Cuando el servidor ejecuta comandos para scripts configurados, estas acciones desafortunadamente son registradas en un “Audit Log” y tomando en cuenta que el campo «clientip» no se encuentra correctamente desinfectado, genera una apertura para una ataque de tipo «Blind SQL Injection« basado en el tiempo.

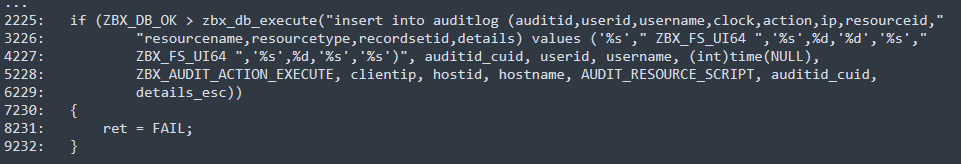

La falla fue identificada en el archivo audit.c, específicamente dentro de la función zbx_auditlog_global_script.

Dado que el campo clientip llega a ser controlado por el atacante, se pueden inyectar consultas SQL maliciosas en este campo. Este tipo de inyección SQL sólo puede explotarse utilizando métodos basados en el tiempo, pero es lo suficientemente potente como para extraer datos confidenciales de la base de datos y escalar los privilegios del usuario a niveles de administrador. En determinados escenarios, esta inyección SQL podría incluso conducir a una ejecución de código remoto (RCE).

El impacto potencial de CVE-2024-22120 es sustancial. La explotación de esta vulnerabilidad permite a los atacantes deshacerse de cualquier valor de la base de datos, incluida la información confidencial. Además, la escalada de privilegios de un usuario normal a un administrador puede comprometer significativamente la seguridad y la integridad de la infraestructura de TI monitoreada. En casos extremos, una explotación exitosa puede conducir a la ejecución de código remoto, poniendo en peligro aún más los sistemas objetivo.

Versiones afectadas:

- Versiones de Zabbix 6.0.0 – 6.0.27

- Versiones de Zabbix 6.4.0 – 6.4.12

- Versiones de Zabbix 7.0.0alpha1 – 7.0.0beta1

Solución:

- Actualizar a la última versión disponible de Zabbix 6.0.28rc1, 6.4.13rc1 y 7.0.0beta2 o superiores.

Recomendaciones:

- Todos los usuarios de Zabbix deben actualizar a estas versiones parcheadas lo antes posible.

- Las medidas de seguridad adicionales, como los firewalls de aplicaciones web (WAF) y los sistemas de detección de intrusiones (IDS), también pueden ayudar a protegerse de este tipo de ataque.

- Restrinja el acceso al servidor Zabbix y audite los registros solo a usuarios y redes confiables.

- Implementar monitoreo adicional para cualquier actividad sospechosa.

Referencias: