cPanel es un software de panel de control para administrar servidores de alojamiento web que proveen herramientas de automatización y una interfaz gráfica basada en páginas web. Existen alrededor de 1.4 millones de instalaciones de cPanel expuestas en Internet.

Recientemente los investigadores Shubham Shah de Assetnote y Sergey Temnikov han descubierto una vulnerabilidad de Cross-site scripting (XSS) identificada como CVE-2023-29489 con una puntuación CVSS de 5.3.

La vulnerabilidad es explotable independientemente de si los puertos de administración de cPanel (2080, 2082, 2083, 2086) estaban expuestos externamente o no. Esto significa que su sitio web en los puertos 80 y 443 también es vulnerable a un ataque de Cross-site scripting si está siendo administrado por cPanel.

Cabe mencionar que el software cPanel tiene habilitada la funcionalidad de actualización automática, por lo que es posible que ya no sea vulnerable sin requerir la interacción del usuario. En caso de no tener habilitada esta funcionalidad se recomienda realizar el siguiente procedimiento:

- Iniciar sesión en su servidor como root

- Ejecutar el comando “nano /etc/cpupdate.conf”

- Realizar los siguientes cambios:

- CPANEL=RELEASE

- RPMUP=diario

- SARULESUP=diario

- STAGING_DIR=/usr/local/cpanel

- UPDATES=diario

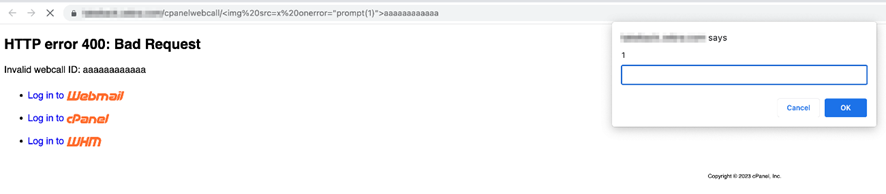

La causa raíz de CVE-2023-29489 radica en un ID de llamada web no válido que puede incluir contenido XSS. Cuando este contenido se muestra en la página de error de cpsrvd, sin salir adecuadamente, permitiría el ataque de XSS.

El impacto de esta vulnerabilidad radica en la ejecución de JavaScript arbitrario, con autenticación previa, en casi todos los puertos de un servidor web que usa cPanel dentro de su configuración predeterminada. Esto se debe a las reglas de proxy que permiten acceder al directorio /cpanelwebcall/ incluso en los puertos 80 y 443.

Productos afectados

- cPanel antes de la versión 11.109.9999.116

Prueba de concepto

Los investigadores proporcionaron las siguientes URL de prueba de concepto para demostrar la vulnerabilidad:

- https://example.com/cpanelwebcall/<img%20src=x%20onerror=”prompt(1)”>aaaaaaaaaaaa

- https://example.com:2082/cpanelwebcall/<img%20src=x%20onerror=”prompt(1)”>aaaaaaaaaaaa

- https://example.com:2086/cpanelwebcall/<img%20src=x%20onerror=”prompt(1)”>aaaaaaaaaaaa

- https://example.com:2082/cpanelwebcall/<img%20src=x%20onerror=”prompt(1)”>aaaaaaaaaaaa

Solución

Esta vulnerabilidad se puede remediar actualizando a cualquiera de las siguientes versiones de cPanel o superior:

- 11.109.9999.116

- 11.108.0.13

- 11.106.0.18

- 11.102.0.31

Recomendaciones

- Los usuarios deben asegurarse de que tienen actualizado el cPanel y en caso de ser necesario implementar las actualizaciones lo antes posible.

- Configurar las actualizaciones automáticas de cPanel para mantenerse protegido de futuras vulnerabilidades.

Referencias