El viernes 20 de mayo, Cisco lanzó una solución para una vulnerabilidad de gravedad media que afecta al software IOS XR. El sistema operativo de red IOS XR se implementa en múltiples plataformas de enrutadores Cisco, incluidos los enrutadores de las series NCS 540 y 560, NCS 5500, 8000 y ASR 9000. La vulnerabilidad registrada como CVE-2022-20821 fue descubierta en medio de una resolución de caso de soporte del TAC (Technical Assitance Center) de Cisco.

Impacto de la vulnerabilidad

Esta vulnerabilidad permite que un atacante remoto pueda conectarse a una instancia de Redis por medio de un puerto abierto (TCP 6379), y escribir archivos arbitrarios en el sistema de archivos del contenedor o recuperar información de la base de datos de Redis.

Sin embargo, si un atacante lograra explotar de forma exitosa esta vulnerabilidad, no podría ejecutar código de forma remota ni comprometer la integridad del sistema host porque la instancia de Redis se ejecuta en un contenedor de espacio aislado.

Esta vulnerabilidad afectó a los enrutadores de la serie Cisco 8000 si estaban ejecutando una versión vulnerable del software Cisco IOS XR y tenían el RPM de verificación de estado instalado y activo.

¿Cómo determinar si el equipo es vulnerable?

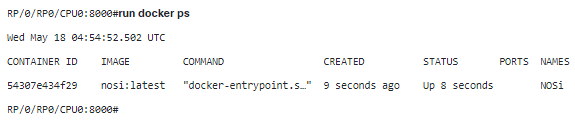

Para determinar si el dispositivo se encuentra en un estado vulnerable, emita el comando de CLI run docker ps. Si la salida devuelve un contenedor docker con el nombre NOSi, como se muestra en el siguiente ejemplo, el dispositivo se considera vulnerable.

Workaround

Hay soluciones alternativas que abordan esta vulnerabilidad:

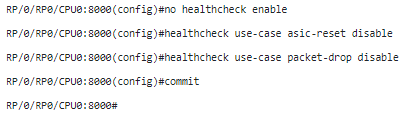

Opción 1: Deshabilite la verificación de estado y deshabilite explícitamente los casos de uso.

Para deshabilitar efectivamente la verificación de estado, ingrese los siguientes comandos exactamente como se muestra a continuación

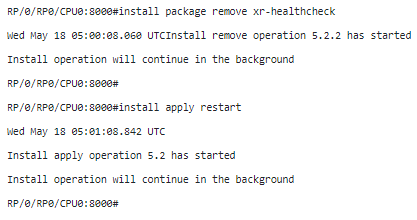

Eliminar el RPM de verificación de estado del dispositivo

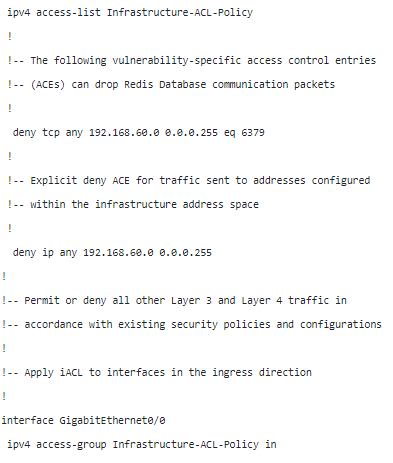

Opción 2: Utilice una lista de control de acceso a la infraestructura (iACL) para bloquear el puerto 6379.

Para proteger los dispositivos de la infraestructura y minimizar el riesgo, el impacto y la eficacia de los ataques directos a la infraestructura, se recomienda a los administradores que implementen listas de control de acceso a la infraestructura (iACL) para ejecutar la aplicación de políticas del tráfico enviado a los equipos de la infraestructura.

La política iACL rechaza los paquetes de comunicaciones de Redis no autorizados en el puerto TCP 6379 que se envían a los dispositivos afectados. En el siguiente ejemplo, 192.168.60.0/24 es el espacio de direcciones IP que utilizan los dispositivos afectados. Se debe tener cuidado para permitir el tráfico requerido para el enrutamiento y el acceso administrativo antes de denegar todo el tráfico no autorizado.

Recomendaciones

- Los clientes no deben implementar soluciones temporales o mitigaciones antes de evaluar primero la aplicabilidad a su propio entorno y cualquier impacto en dicho entorno.

- La versión afectada por la vulnerabilidad es la Cisco IOS XR Release 7.3.3, para remediar este problema se debe actualizar a la versión 7.3.41

Para mas información

- https://www.bleepingcomputer.com/news/security/cisco-urges-admins-to-patch-ios-xr-zero-day-exploited-in-attacks/

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-iosxr-redis-ABJyE5xK#fs

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-20821

- https://thehackernews.com/2022/05/cisco-issues-patches-for-new-ios-xr.html