Se han revelado los detalles y un ejemplo de explotación (PoC) de una vulnerabilidad crítica que afecta a Windows CNG Key Isolation. Esta herramienta funciona como un servicio en segundo plano asociado al proceso «lsass» y establece una capa protectora de aislamiento para las claves privadas.

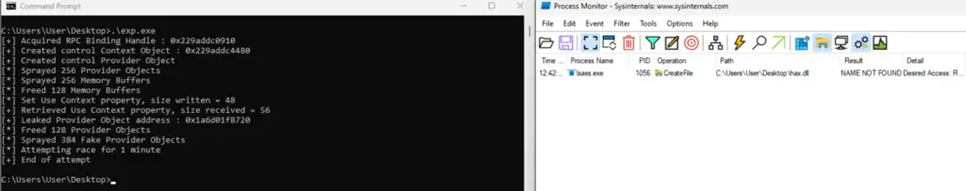

La vulnerabilidad identificada como CVE-2023-28229 y con una puntuación CVSS de 7.0, podría permitir que un atacante adquiera ciertos privilegios limitados en el sistema. Esto implica que un atacante podría liberar un objeto de memoria, pero continuar utilizándolo después de la liberación inicial, lo que podría desencadenar varios problemas de seguridad, como ataques de denegación de servicio y escalada de privilegios.

Uno de los desarrolladores, revela el funcionamiento interno de esta falla. Explica que, mientras investigaba el servicio keyiso, hizo un descubrimiento importante: cada objeto está equipado con interfaces de asignación y liberación únicas. Para el objeto clave, la interfaz RPC asignada recibe el nombre de s_SrvRpcCryptCreatePersistedKey, mientras que la interfaz RPC de liberación es conocida como s_SrvRpcCryptFreeKey. Lo que llamó de inmediato su atención fue una discrepancia notoria entre la asignación y la liberación de objetos.

Se profundiza aún más en la secuencia de eventos que desencadenan esta vulnerabilidad. La ausencia de una función de bloqueo durante las etapas de inicialización y adición del contador de referencias del objeto clave allana el camino hacia la falla. Esto significa que existe un intervalo de tiempo breve pero crucial entre estas dos etapas, lo que resulta en la liberación prematura del objeto. Esta acción, combinada con las verificaciones posteriores, desencadena el temido escenario de «use after free» cuando se invoca la función vftable.

Productos y versiones afectados

- Todas las versiones de Windows antes del Patch Tuesday de abril 2023.

Solución

- Actualizar a las versiones de Windows que corrigen la vulnerabilidad.

Recomendación

- Se recomienda a los usuarios instalar las actualizaciones de seguridad más recientes.

Referencias