StrongPity APT, un grupo de hackers reconocidos, está distribuyendo una aplicación de chat Shagle falsa, esta es una versión troyana de Telegram para Android con una puerta trasera añadida.

Shagle es una plataforma legítima de chat de video aleatorio que permite a los usuarios hablar a través de un canal de comunicación encriptado. Esta plataforma está basada completamente en la web y no ofrece una aplicación móvil.

Se descubrió que StrongPity tiene un sitio web falso desde el 2021 que se hace pasar por el sitio real de Shagle y engañar a las víctimas para que descarguen un Android malicioso.

Una vez instalada la aplicación le permite a los hackers espiar a la víctimas, tiene varias funciones de espionaje como monitorear y grabar llamadas telefónicas, recopilar mensajes de texto SMS, obtener listas de contactos, entre otros.

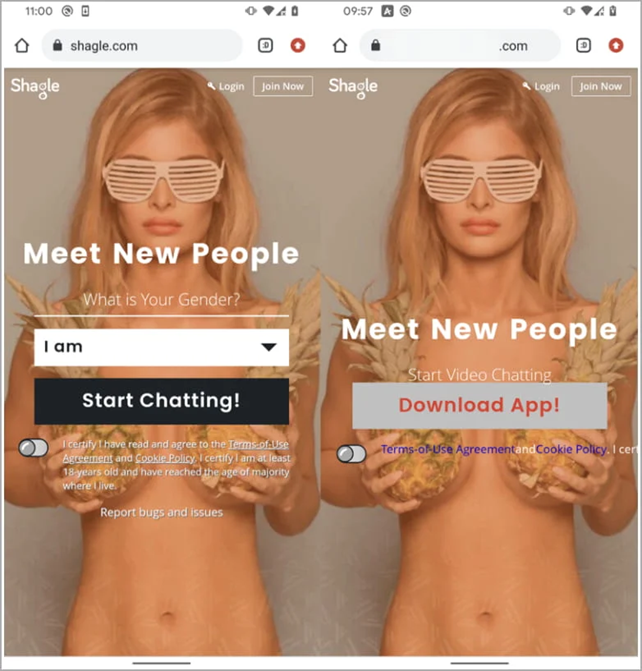

El sitio real lo observamos a la izquierda, al ser una aplicación basada en la web no presenta ningún enlace de descarga, mientras que a la derecha tenemos el sito falso que incentiva a los usuarios a descargar una aplicación maliciosa.

StrongPity, conocidos también como Promethium o APT-C-41, se atribuyó anteriormente una campaña que distribuía instaladores troyanos de Notepad++ y versiones maliciosas de WinRAR y TrueCrypt para infectar a las víctimas con malware.

Esta reciente actividad maliciosa fue descubierta por investigadores de ESET, mismos que atribuyeron la campaña al grupo APT de espionaje basándose en similitudes de código con cargas útiles anteriores. Sin mencionar que la aplicación Android está firmada con el mismo certificado que utilizó APT para firmar una aplicación maliciosa que imitaba la aplicación Android del gobierno electrónico sirio en una campaña del 2021.

La aplicación maliciosa descargada en el sitio falso de Shagle es un archivo APK llamado “video.apk”, la cual es una versión completamente funcional pero ya troyanizada de la aplicación Telegrama v7.5.0 modificada para hacerse pasar por una aplicación móvil de Shagle.

No se pudo determinar como las víctimas llegan al sitio web falso de Shagle, pero se cree que sea a través de correos electrónicos de phishing selectivo, smishing (phishing por SMS) o mensajes instantáneos en plataformas web.

Esta APK maliciosa se proporciona únicamente desde el sito falso de Shagle y nunca ha estado disponible en Google Play.

Este sitio falso apareció por primera vez en noviembre de 2021, por lo que probablemente el APK malicioso ha estado en distribución desde esa fecha, aunque la primera detección confirmada se realizó en julio del 2022.

Si el objetivo ya tiene instalada la aplicación de Telegram real en su dispositivo, la versión con puerta trasera no se instalará.

Actualmente ya no es posible registrarse y usar la aplicación maliciosa, esto se debe a que el ID de API está limitada por uso excesivo, esto puede significar que los operadores de StrongPity no pensaron en esto o que han tenido suficiente tiempo para espiar a las víctimas y ya que no se ha puesto a disposición una nueva versión, se infiere que han implementado con éxito el malware en los objetivos deseados.

El malware solicita acceso al servicio de accesibilidad y luego obtiene un archivo cifrado con AES del servidor de comando y control del atacante. Este archivo consta de 11 módulos binarios para realizar varias funciones maliciosas, la lista completa se incluye a continuación:

- libarm.jar – registra llamadas telefónicas.

- libmpeg4.jar: recopila el texto de los mensajes de notificación entrantes de 17 aplicaciones.

- local.jar: recopila la lista de archivos (árbol de archivos) en el dispositivo.

- phone.jar: hace un mal uso de los servicios de accesibilidad para espiar las aplicaciones de mensajería extrayendo el nombre del contacto, el mensaje de chat y la fecha.

- resources.jar: recopila mensajes SMS almacenados en el dispositivo.

- services.jar: obtiene la ubicación del dispositivo.

- systemui.jar: recopila información del dispositivo y del sistema.

- timer.jar: recopila una lista de aplicaciones instaladas.

- toolkit.jar – recopila la lista de contactos.

- watchkit.jar: recopila una lista de cuentas de dispositivos.

- wearkit.jar: recopila una lista de registros de llamadas.

Todos los datos obtenidos se almacenan sin cifrar en /data/user/0/org.telegram.messenger/databases/outdata, luego se cifran mediante AES y son enviados al servidor C&C (comando y control) del atacante.

Si la víctima habilita los servicios de accesibilidad, el malware puede leer el contenido de las notificaciones de Messenger, Messenger Lite, Viber, Skype, LINE, Hangouts, Telegram, Snapchat, Tinder, Instagram, Twitter, Gmail, entre otros.

En dispositivos rooteados donde el usuario normal tiene privilegios de administrador, el malware se otorga automáticamente permiso para realizar cambios en la configuración de seguridad, escribir en el sistema de archivos, realizar reinicios y realizar otras funciones peligrosas.

Recomendaciones

Tener precaución al descargar e instalar APKs que se obtienen fuera de Google Play y estar atentos a las solicitudes de permiso al instalar nuevas aplicaciones.

Referencias