Los investigadores de seguridad cibernética han descubierto lo que llaman un malware de Linux «casi imposible de detectar» que podría convertirse en un arma para sistemas infectados de puerta trasera. Apodado Symbiote por las firmas de inteligencia de amenazas BlackBerry e Intezer, el malware sigiloso se llama así por su capacidad para ocultarse dentro de los procesos en ejecución y el tráfico de la red y drenar los recursos de la víctima como un parásito.

Symbiote

Se cree que los operadores detrás de Symbiote comenzaron a desarrollar el malware en noviembre de 2021, y el actor de amenazas lo usó predominantemente para apuntar al sector financiero en América Latina, incluidos bancos como Banco do Brasil y Caixa. De acuerdo a los investigadores Joakim Kennedy e Ismael Valenzuela, el objetivo principal de Symbiote es capturar credenciales y facilitar el acceso de puerta trasera a la máquina de una víctima. Lo que diferencia a Symbiote de otros programas maliciosos de Linux es que infecta los procesos en ejecución en lugar de utilizar un archivo ejecutable independiente para infligir daños.

Funcionamiento del malware

Lo logra aprovechando una característica nativa de Linux llamada LD_PRELOAD, un método empleado anteriormente por malware como Pro-Ocean y Facefish, para que el enlazador dinámico lo cargue en todos los procesos en ejecución e infecte el host.

Lo que diferencia a Symbiote de otros programas maliciosos de Linux con los que se encuentra habitualmente es que necesita infectar otros procesos en ejecución para infligir daños en los equipos infectados. En lugar de ser un archivo ejecutable independiente que se ejecuta para infectar una máquina, es una biblioteca de objetos compartidos (SO) que se carga en todos los procesos en ejecución mediante LD_PRELOAD (T1574.006) e infecta la máquina de forma parasitaria. Una vez que ha infectado todos los procesos en ejecución, proporciona al actor de amenazas la funcionalidad de rootkit, la capacidad de recopilar credenciales y la capacidad de acceso remoto.

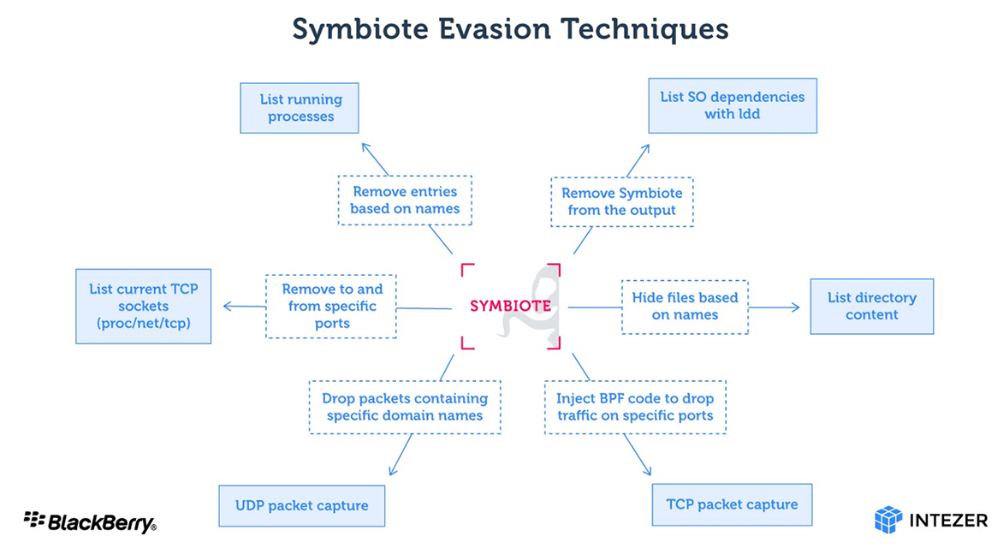

Técnicas de Evasión de Symbiote

Este malware es muy sigiloso, está diseñado para ser cargado por el enlazador a través de la directiva LD_PRELOAD. Esto permite que se cargue antes que cualquier otro objeto compartido. Dado que se carga primero, puede «secuestrar las importaciones» de los otros archivos de la biblioteca cargados para la aplicación.

A continuación se muestra un esquema sobre las técnicas de evasión de symbiote:

Además de ocultar su presencia en el sistema de archivos, Symbiote también es capaz de encubrir el tráfico de su red haciendo uso de la función ampliada Berkeley Packet Filter (eBPF). Esto se lleva a cabo inyectándose en el proceso de un software de inspección y utilizando BPF para filtrar los resultados que descubrirían su actividad.

Al secuestrar todos los procesos en ejecución, Symbiote habilita la funcionalidad de rootkit para ocultar aún más la evidencia de su presencia y proporciona una puerta trasera para que el actor de amenazas inicie sesión en la máquina y ejecute comandos privilegiados. También se ha observado que las credenciales capturadas se almacenan cifradas en archivos que se hacen pasar por C headers files.

Indicadores de Compromiso (IOCs)

- 121157e0fcb728eb8a23b55457e89d45d76a a3b7d01d3d49105890a00662c924

- f55af21f69a183fb8550ac60f392b05df14aa01 d7ffe9f28bc48a118dc110b4c

- ec67bbdf55d3679fca72d3c814186ff4646dd7 79a862999c82c6faa8e6615180

- a0cd554c35dee3fed3d1607dc18debd1296fa aee29b5bd77ff83ab6956a6f9d6

- 45eacba032367db7f3b031e5d9df10b30d016 64f24da6847322f6af1fd8e7f01

Puertos ocultos

- 45345

- 34535

- 64543

- 24645

- 47623

- 62537

- 43253

- 43753

- 63424

- 26424

Dominios ocultos

- assets[.]fans

- caixa[.]cx

- dpf[.]fm

- bancodobrasil[.]dev

- cctdcapllx0520

- cctdcapllx0520[.]df[.]caixa

- webfirewall[.]caixa[.]wf

- caixa[.]wf

Nombres de procesos ocultos

- javaserverx64

- javaclientex64

- javanodex86

- apache2start

- apache2stop

- [watchdog/0]

- certbotx64

Nombres de archivos ocultos

- apache2start

- profiles.php

- 404erro.php

- javaserverx64

- javaclientex64

- javanodex86

- liblinux.so

- java.h

- open.h

- mpt86.h

- sqlsearch.php

- indexq.php

- mt64.so

- certbot.h

- cert.h

- certbotx64

- certbotx86

- javautils

- search.so

Dominios Exfil de credenciales

- *.x3206.caixa.cx

- *.dev21.bancodobrasil.dev

Conclusiones

Symbiote es un malware que es altamente evasivo. Su objetivo principal es capturar credenciales y facilitar el acceso por la puerta trasera a las máquinas infectadas. Dado que el malware funciona como un rootkit a nivel de usuario, puede ser difícil detectar una infección. La telemetría de red se puede utilizar para detectar solicitudes de DNS anómalas, y las herramientas de seguridad, como el antivirus y la detección y respuesta de punto final (EDR), deben vincularse estáticamente para garantizar que no estén «infectados» por rootkits de usuario.

Para mas información