Dos imágenes de Docker con más de 150.000 descargas se han utilizado para llevar a cabo ataques de denegación de servicio distribuido (DDoS) en más de una docena de sitios web rusos, bielorrusos y lituanos, operados por organizaciones gubernamentales, militares y de noticias. La firma de seguridad cibernética CrowdStrike Intelligence no puede evaluar cuántas de estas descargas se originaron en una infraestructura comprometida.

Los ataques fueron monitoreados por CrowdStrike, descubrió que los honeypots de API Docker Engine implementados entre el 27 de febrero y el 1 de marzo estaban infectados por dos imágenes maliciosas obtenidas directamente del repositorio de Docker Hub y que se usaron para ataques DDoS.

Se cree que detrás de los incidentes hay actores pro-ucranianos, como hacktivistas, probablemente respaldados por el ejército de TI del país.

Apuntar a las API de Docker expuestas no es nada nuevo, los actores de amenazas financieras como LemonDuck o TeamTNT, emplean técnicas para comprometer los contenedores de Dockers con el objetivo de abusar sus recursos y extraer criptomonedas.

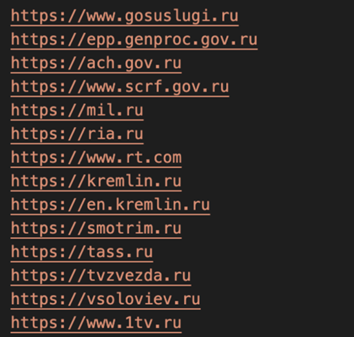

Extracto de los sitios web objetivos:

Indicadores de compromiso (IOC)

La primera imagen de Docker llamada abagayev/stop-russia, se encuentra en Docker Hub. Esta imagen se descargó más de 100.000 veces. La imagen de Docker contiene una herramienta de evaluación comparativa HTTP basada en Go llamada bombardier con hash SHA256: 6d38fda9cf27fddd45111d80c237b86f87cf9d350c795363ee016bb030bb3453 que utiliza solicitudes basadas en HTTP para hacer pruebas de estrés en los sitios web. En este caso, se abusó de la herramienta como una herramienta DoS que se iniciaba de forma automática cuando se creaba un nuevo contenedor basado en una imagen de Docker.

La segunda imagen de Docker se llama erikmnkl/stoppropaganda. Esta imagen se ha descargado más de 50.000 veces desde Docker Hub. Esta imagen contiene un programa DoS personalizado basado en Go llamada stoppropaganda con el siguiente hash SHA256: 3f954dd92c4d0bc682bd8f478eb04331f67cd750e8675fc8c417f962cc0fb31f que se dedica al envío de solicitudes HTTP GET a una lista de sitios web de destino que sobrecarga con exceso de solicitudes.

| Image Name | Image Digest |

| abagayev/stop-russia | af39263fe21815e776842c220e010433f48647f850288b5fe749db3d7783bcb0 |

| abagayev/stop-russia | f190731012d3766c05ef8153309602dea29c93be596dcde506e3047e9ded5eae |

| erikmnkl/stoppropaganda | aacbb56f72616bbb82720cb897b6a07168a3a021dd524782ee759bbec3439fda |

| Filename | SHA256 Hash |

| bombardier | 6d38fda9cf27fddd45111d80c237b86f87cf9d350c795363ee016bb030bb3453 |

| stoppropaganda | 3f954dd92c4d0bc682bd8f478eb04331f67cd750e8675fc8c417f962cc0fb31f |

Recomendaciones:

- Para ayudar a los administradores a detectar la actividad no deseada, CrowdStrike ha proporcionado la siguiente regla de Snort: alert tcp $HOME_NET any -> $EXTERNAL_NET $HTTP_PORTS (msg: «Detects DoS HTTP request sent by erikmnkl/stoppropaganda tool»; flow:to_server, established; content:»Mozilla/5.0 (Windows NT 10.0|3B| Win64|3B| x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.102 Safari/537.36″; http_header; content:»GET»; http_method; classtype:trojan-activity; metadata:service http; sid:8001951; rev:20220420;)

- Bloquear indicadores de compromiso (IOC).

Para mayor información:

- https://www.bleepingcomputer.com/news/security/pro-ukraine-hackers-use-docker-images-to-ddos-russian-sites/

- https://www.crowdstrike.com/blog/compromised-docker-honeypots-used-for-pro-ukrainian-dos-attack/

- https://securityaffairs.co/wordpress/130901/cyber-warfare-2/docker-images-ddos-attack-russia.html