Una vez mas, el gigante gestor de contenido WordPress es atacado por los ciberdelicuentes por su numerosa presencia en la red. Se ha encontrado una vulnerabilidad crítica que permite que cualquier usuario autenticado cargue y ejecute código malicioso en un sitio que ejecuta una versión vulnerable del complemento Elementor.

Vulnerabilidad de ejecución remota de código en complemento Elementor (CVE-2022-1329).

El complemento Elementor de WordPress es vulnerable a una falla de ejecución de código remoto autenticado que podría explotarse para lograr la ejecución del código y potencialmente apoderarse por completo del sitio vulnerable.

Esta vulnerabilidad podría permitir que cualquier usuario autenticado, independientemente de su autorización, cambie el título, logotipo y tema del sitio, y lo peor de todo, cargue archivos arbitrarios en el sitio.

Según los investigadores de Patchstack (empresa de seguridad de WordPress), la falla reside en un módulo de «incorporación» cargado en cada solicitud, que se encontró en el gancho de inicialización admin_init de WordPress.

Este gancho de inicialización se activa en cualquier pantalla/secuencia de comandos relacionada con el administrador, pero no implica necesariamente que solo se active cuando un usuario con mayores privilegios inicia sesión en el sitio.

El módulo defectuoso ejecuta una acción de carga útil POST después de verificar si se ha enviado junto con un nonce válido, pero, debido a que el token de nonce se envía a cualquier usuario autenticado, permite que cualquiera realice acciones, independientemente de su autorización. Puntuación CVSS: 9.9.

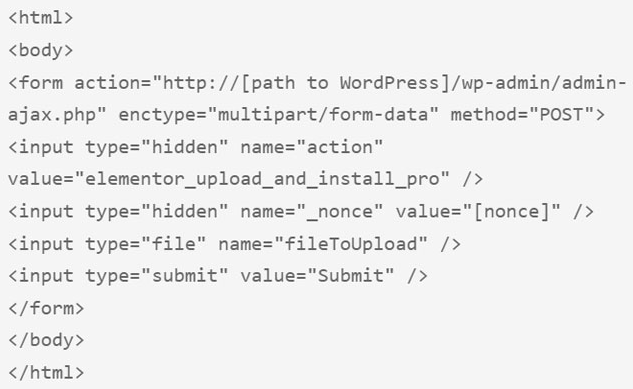

Prueba de concepto:

Productos afectados:

- Las versiones de WordPress Elementor 3.6.0 a 3.6.2.

Recomendaciones:

- Actualizar el complemento Elementor a la versión 3.6.3 o posterior.

Para mayor información:

- https://thehackernews.com/2022/04/critical-rce-flaw-reported-in-wordpress.html

- https://www.securityweek.com/critical-vulnerability-elementor-plugin-impacts-millions-wordpress-sites

- https://www.pluginvulnerabilities.com/2022/04/12/5-million-install-wordpress-plugin-elementor-contains-authenticated-remote-code-execution-rce-vulnerability/

- https://ithemes.com/blog/wordpress-vulnerability-report-april-14-2022-elementor-vulnerability/

- https://packetstormsecurity.com/files/166722/WordPress-Elementor-3.6.2-Remote-Code-Execution.html