Una vulnerabilidad que afecta al controlador de LAN inalámbrica (WLC) en los productos Cisco, puede ser usada y explotada de forma remota por un atacante no autenticado para tomar el control del sistema afectado; la explotación de manera exitosa podría permitir a los atacantes aumentar los privilegios en un dispositivo vulnerable o causar una condición de denegación de servicio (DoS).

Esta vulnerabilidad ha sido registrada bajo el CVE-2022-20695 (puntaje CVSS de 10), la cual se debe a una incorrecta implementación del algoritmo de validación de contraseñas; permitiendo al atacante iniciar sesión en un dispositivo afectado con credenciales manipuladas; dependiendo de las credenciales diseñadas / manipuladas, podría incluso obtener privilegios de administrador, para de esta manera llevar a cabo acciones maliciosas tomando el control completo del sistema vulnerable.

Productos afectados:

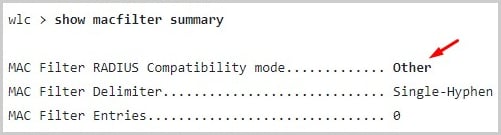

El problema se identificó en las versiones 8.10.151.0 y 8.10.162.0 del software WLC y afecta a los siguientes dispositivos (si tienen la compatibilidad con macfilter radius configurada en modo otro)

- Controladores inalámbricos 3504

- Controladores inalámbricos 5520

- Controladores inalámbricos 8540

- Mobility Express

- Controlador inalámbrico virtual ( vWLC).

Recomendaciones:

Productos confirmados no vulnerables:

- Controlador inalámbrico integrado Catalyst 9800 para switches de las series Catalyst 9300, 9400 y 9500

- Controladores inalámbricos de la serie Catalyst 9800

- Controlador inalámbrico Catalyst 9800 para la nube

- Controlador inalámbrico integrado en puntos de acceso Catalyst

- Controlador de LAN inalámbrica (WLC) Productos AireOS que no figuran en la sección Productos vulnerables

Para mayor información:

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-wlc-auth-bypass-JRNhV4fF

- https://thehackernews.com/2022/04/critical-auth-bypass-bug-reported-in.html

- https://www.bleepingcomputer.com/news/security/cisco-vulnerability-lets-hackers-craft-their-own-login-credentials/

- https://cve.report/CVE-2022-20695

- https://vuldb.com/?id.197453

- https://www.redpacketsecurity.com/cisco-wireless-lan-controller-security-bypass-cve-2022-20695/

- https://www.securityweek.com/cisco-patches-critical-vulnerability-wireless-lan-controller