Se tienen dos vulnerabilidades bajo los identificadores CVE-2021-42278, CVE-2021-42287 ambas con un indicador CVSS de 8.8 considerado crítico, las cuales están asociadas a una falla de escalamiento de privilegios que afectan a Active Directory Domain Services (AD DS, de Microsoft). Active Directory se ejecuta en Microsoft Windows Server y se utiliza para la gestión de identidades y accesos.

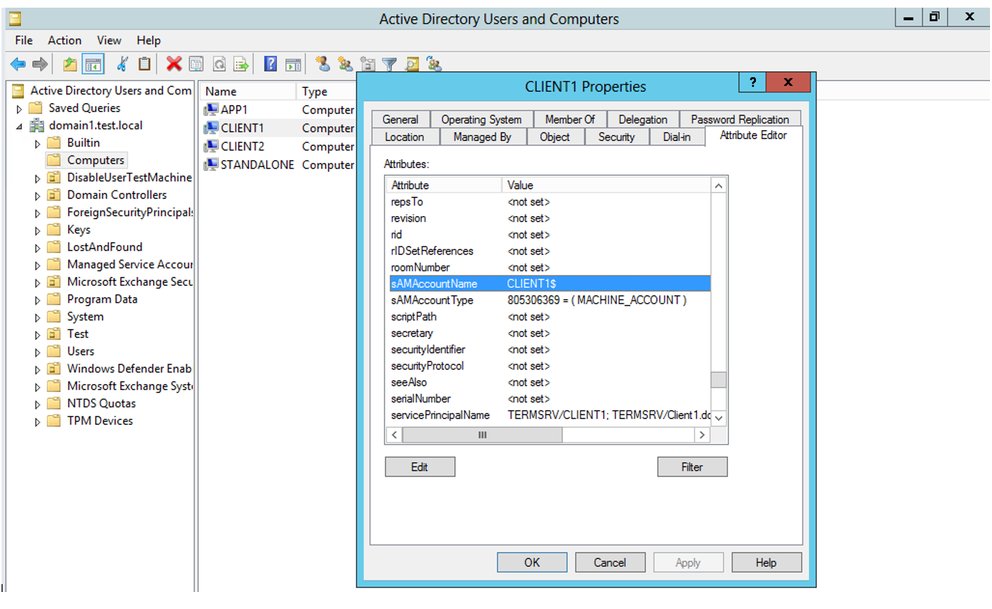

CVE-2021-42278 permite a un atacante manipular el atributo SAM-Account-Name, que se utiliza para iniciar sesión a un usuario en en Active Directory Domain Services.

CVE-2021-42287 permite hacerse pasar por los controladores de dominio.

Una vez que el atacante compromete a un usuario habitual, al combinar estas dos vulnerabilidades, un atacante con credenciales de «usuario de dominio» obtendría acceso como usuario «administrador de dominio», que no ha aplicado las nuevas actualizaciones.

URL: https://techcommunity.microsoft.com/t5/security-compliance-and-identity/sam-name-impersonation/ba-p/3042699

Estas vulnerabilidades fueron anunciadas en noviembre y Microsoft compartió los parches, estos se encuentran para los siguientes productos afectados:

- Windows Server 2008 R2 para sistemas basados en x64 Service Pack 1

- Windows Server 2008 R2 para sistemas basados en x64 Service Pack 1 (instalación Server Core)

- Windows Server 2008 para sistemas de 32 bits Service Pack 2

- Windows Server 2008 para sistemas de 32 bits Service Pack 2 (instalación Server Core)

- Windows Server 2008 para sistemas basados en x64 Service Pack 2

- Windows Server 2008 para sistemas basados en x64 Service Pack 2 (instalación Server Core)

- Windows Server 2012

- Windows Server 2012 (instalación Server Core)

- Windows Server 2012 R2

- Windows Server 2012 R2 (instalación Server Core)

- Windows Server 2016

- Windows Server 2016 (instalación Server Core)

- Windows Server 2019

- Windows Server 2019 (instalación Server Core)

- Windows Server 2022

- Windows Server 2022 (instalación Server Core)

- Windows Server, versión 2004 (instalación Server Core)

- Windows Server, versión 20H2 (instalación de Server Core)

El inconveniente radica que desde el 12 de diciembre se publicó una herramienta de prueba de concepto que explota estas vulnerabilidades, la misma que puede ser usada por los atacantes.

Microsoft recomienda, que se haga las actualizaciones en los equipos de manera inmediata, con los KB (Microsoft Knowledge Base) que se encuentran en los siguientes enlaces:

- KB5008102 — Cambios de refuerzo del administrador de cuentas de seguridad de Active Directory (CVE-2021-42278)

- KB5008380 — Actualizaciones de autenticación (CVE-2021-42287)

- KB5008602 (compilación del SO 17763.2305) Fuera de banda

Adicional en la comunidad de Microsoft, se da una «Guía paso a paso para identificar equipos potencialmente comprometidos mediante consulta de búsqueda avanzada«.

Más información:

- https://techcommunity.microsoft.com/t5/security-compliance-and-identity/sam-name-impersonation/ba-p/3042699

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-42278

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-42287

- https://threatpost.com/active-directory-bugs-windows-domain-takeover/177185/